渗透测试

内网MinIO到拿分跑路-实战被轻视的MinIO

前言这两天 Minio 敏感信息泄露漏洞(CVE-2023-28432) 挺火,来蹭一波热度MinIO 提供高性能、与S3 兼容的对象存储系统,让你自己能够构建自己的云储存服务。实战中,凑巧小弟有一次通过内网部署的 Minio 拿到高分的经历,分享给各位表哥{:6_418:} 没什么技术含量,过程也与新洞无关正文拿到靶标,探测互

【保姆级教学】某金融app FRIDA hook加解密算法+jsrpc=乱杀

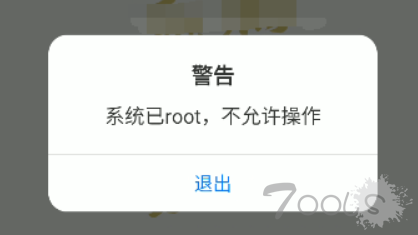

## 0x01 APP渗透测试因为是经过授权的测试,所以拿到的这个包是没有加固的。加固的话,也是有对策的,可以使用脱壳机脱壳,使用hluda绕过frida检测。### 1.1 绕过root检测1.打开app,发现提示:”系统已root,不允许操作“,然后软件进行退出,无法进行后续操作。所以需要绕过root检测。2.打开magisk,

某金融app的加解密hook+rpc+绕过SSLPinning抓包

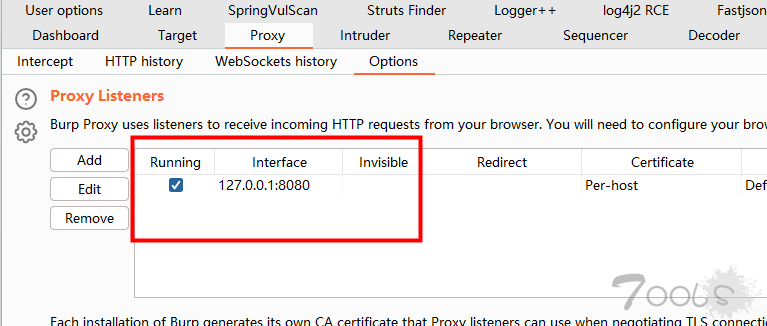

## 0x01 抓包### 1.1 burp抓包测试(抓不到)### 1.2 httpcanaryHttpCanary可以抓到包,可以看到有请求包有加密。可以看到报文有显著的特征:params## 0x02 代码分析直接将app拖到Jadx-gui中,可以看到没有加壳:然后搜索报文中的:“params”,然后定位到了加解密的地方,有报文的参数进行搜索,找加解

投稿文章:解密APP加密数据

简介:如今,在做APP安全测试的时候,越来越多的APP数据使用加密传输,一般的做法都需要去逆向APP并寻找到加解密算法。ps:针对两款有不同加密方式的iOS应用,难度由低到高进行展开叙述。案例一:首先解决挂代理抓不到包的问题使用objection ios sslpinning disable绕过证书绑定在登录处抓包发现,requ

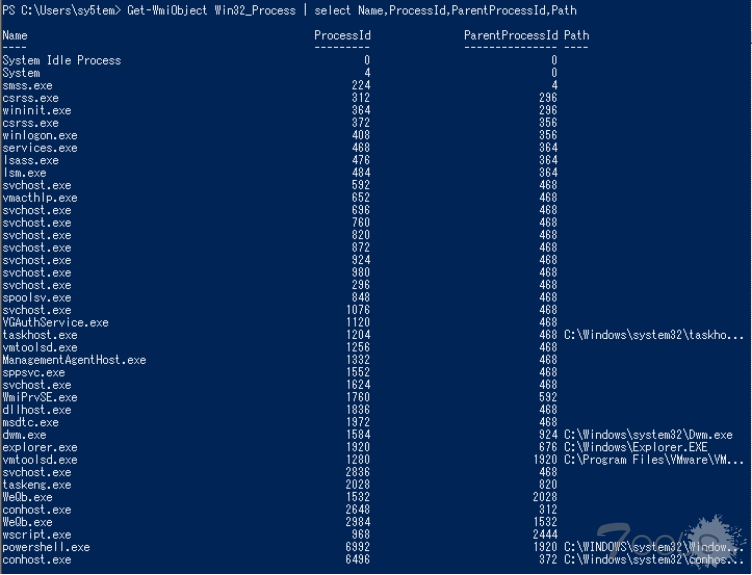

powershell在应急响应中的应用

0x00 powershell的作用 今天发一篇关于powershell在应急中的一些应用小技巧。Windows PowerShell 是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 .NET Framework的强大功能,目前应急中的大部分windows系统是带有powershell功能的, 并且在应急过程中,利用powershell的功能,

对一次博彩站点的渗透测试

在一次工作摸鱼的时候,找到一个博彩站点,看了一眼主站有waf显然打不通,结果在找其他资产的时候发现一个 "老破站" 。 找到它后台爆破的时候发现shiro反序列化,这不是直接一键getshll吗?(有手就行)完事发现是管理员权限,我直接3389上线(不惯着你),先创建了一个隐藏用户,添加到管理员组里面

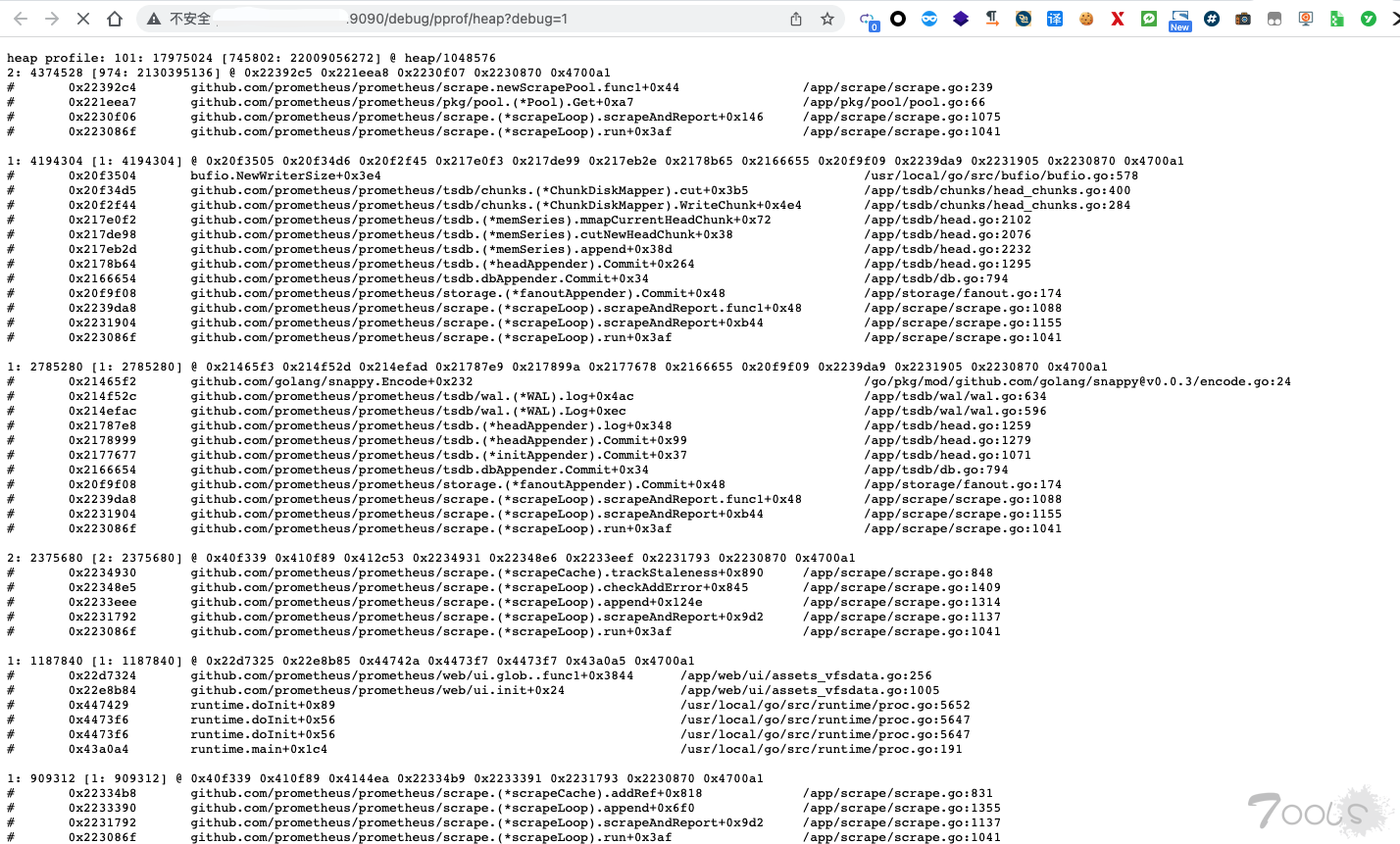

利用pprof发现Go目标服务器的内存泄漏

一、前言Go语言是一个神奇的语言。但是我不会,我连开机都不会,Go是什么 Go to it! 这个页面上是不是很熟悉,你们在渗透扫目标的时候是不是也遇到过。 pprof是一个用于Go开发时对收集的数据分析和可视化工具 它能收集信息,也能被我们利用! 首先要知道一些默认的功能```cpu(CPU Pro

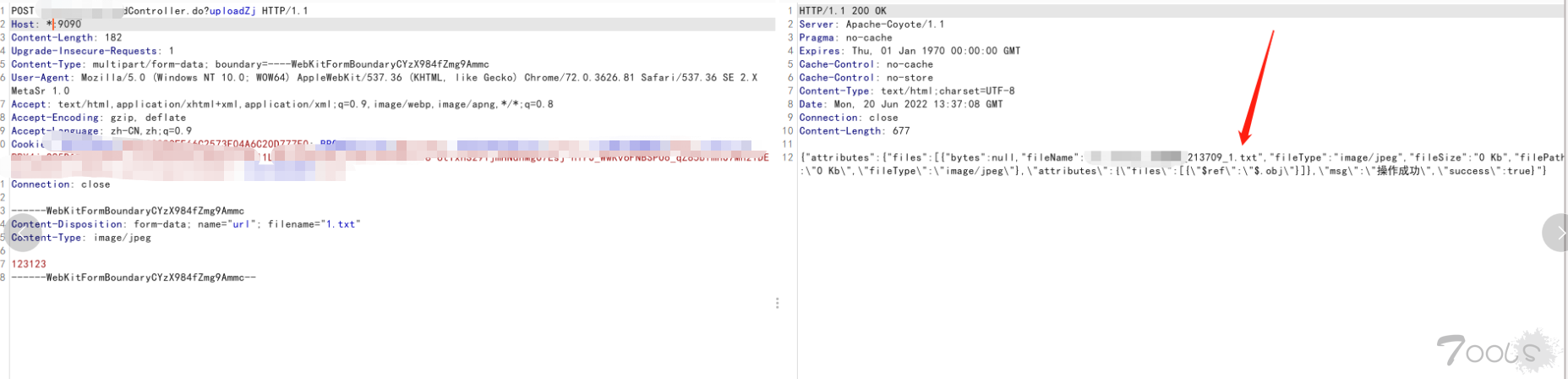

文件上传绕过的一次思路总结(两个上传点组合Getshell)

本文章仅用于渗透交流学习,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任 注:本次测试为授权测试这是朋友的一个渗透测试的项目,有个上传的黑名单,跟我说可以试了一下,本文章是一边测试一边记录的,对于一些知识点总结

重生之我是赏金猎人(六)-强行多次FUZZ发现某厂商SSRF到redis密码喷洒批量反弹Shell

## 0x00 前言最近BugBounty挖了不少,但大多数都是有手就行的漏洞,需要动脑子的实属罕见而之前就遇到了一个非常好的案例,故作此文## 0x01 对目录批量FUZZ,发现一处隐蔽接口挖某大厂已经挖了快两个周了,期间因为公司业务比较繁忙,最近一直没挖。但是一直在用ffuf挂着字典对厂商资产进行批量目录扫

走投无路的渗透最终从社工成功突破

前言闲来无事,准备搞个通用,凑巧有客户需要几个新鲜的CNVD。大概思路就是想办法搞到源码然后代码审计 过程1、定位目标打开fofa随便输一个系统关键字,确定目标近一年1170条资产2、进入后台导出1170条,去重,去掉edu,去掉gov,写nuclei,批量跑一下弱口令发现一个站存在弱口令,进入后台3、系统内想