小记t00ls某人的悬赏:一次对星外的提权

文章前提https://www.t00ls.com/viewthread.php?tid=20728

每天开机打开游览器 主页就是t00ls(精神不错哦)

看到 有人给我消息

100金币 感觉还是有诱惑 谁叫我没金币嘛,就看了下

看到目标站的时候 就感觉是个单子 激起了我的愤怒,到要看看有多难

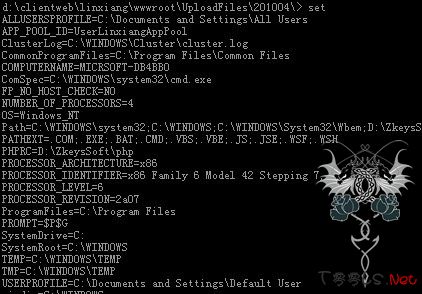

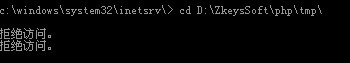

旁站能执行set命令 找了几个路径有可写 但是上传 总是失败 应该是杀毒软件的原因

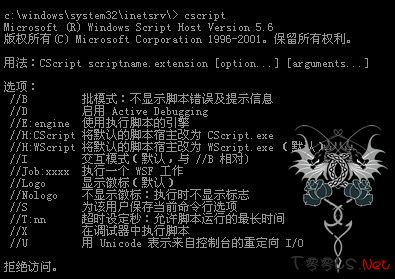

看到这里的时候 只要上传个vbs就可以读取星外的ftp账号密码,发现此服务器并不是星外。

思路就此段了

回过头来看了下目标站

www.xxxx.com 全部是静态页面

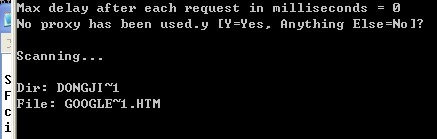

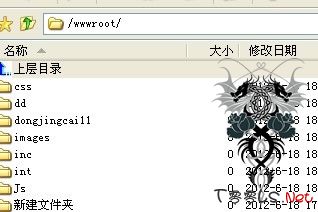

前段时间的短文件名漏洞 试了下

跑出了个目录

我想 dongji** 这个目录应该是后台

猜了很多 dongjia dongjiang dongjiu ===

没戏

看了下3389端口被该了为53389

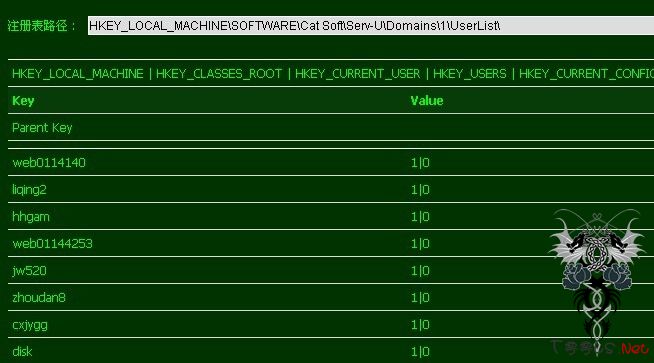

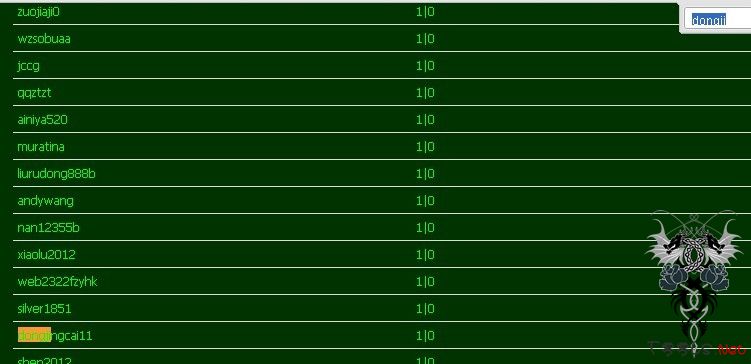

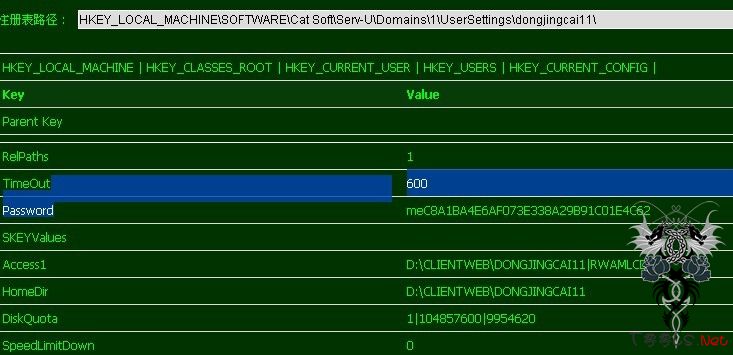

又漫无目的的翻了下注册表 居然有s-u

这里显示的是用户名

Ctrl键+f 搜索了下dongji 居然出现了

马上拿这个用户去试了下

目标跳转到了 后台

离成功又进了一步

然后扫了下此目录

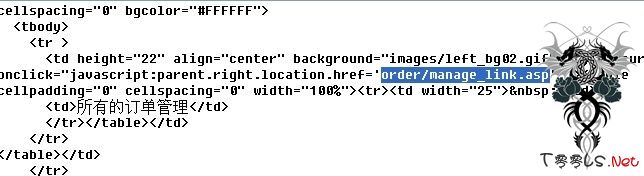

打开menu.asp

显示了菜单栏

看到后台就只能查看订单 啥的 要拿shell应该也很难

看了下源码

有这个文件

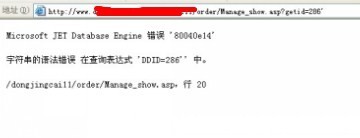

没有做验证 我想后台这个地方应该可能存在注入漏洞

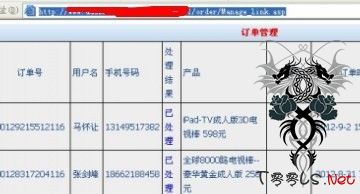

随便 查了一条订单

很明显的注入漏洞 不过放到啊d里面 没有跑出表名 也是 程序都是自己写 应该不存在常用表名

思路 又只能回到 s-u上面

读取到了password 但是密码破不出来

服务器开了1433 3306 要是能拿到一个mssql账号 或许是db权限 就好了

吃饭回来 端口强扫也没出来结果 比较慢

重新回到了那个dongjingcai11 这个账号上面

就试了下弱口令 居然账号密码是一样的

人品啊

meC8A1BA4E6AF073E338A29B91C01E4C62

这里我想说 虽然大家看到最后感觉是弱口令,也就那么回事。

首先你当初不知道路径,路径没有规律,

再次是也许你不在意弱口令,有些东西不是你想当然就可以,而是要经过无数次尝试。

每天开机打开游览器 主页就是t00ls(精神不错哦)

看到 有人给我消息

100金币 感觉还是有诱惑 谁叫我没金币嘛,就看了下

看到目标站的时候 就感觉是个单子 激起了我的愤怒,到要看看有多难

旁站能执行set命令 找了几个路径有可写 但是上传 总是失败 应该是杀毒软件的原因

看到这里的时候 只要上传个vbs就可以读取星外的ftp账号密码,发现此服务器并不是星外。

思路就此段了

回过头来看了下目标站

www.xxxx.com 全部是静态页面

前段时间的短文件名漏洞 试了下

跑出了个目录

我想 dongji** 这个目录应该是后台

猜了很多 dongjia dongjiang dongjiu ===

没戏

看了下3389端口被该了为53389

又漫无目的的翻了下注册表 居然有s-u

这里显示的是用户名

Ctrl键+f 搜索了下dongji 居然出现了

马上拿这个用户去试了下

目标跳转到了 后台

离成功又进了一步

然后扫了下此目录

打开menu.asp

显示了菜单栏

看到后台就只能查看订单 啥的 要拿shell应该也很难

看了下源码

有这个文件

没有做验证 我想后台这个地方应该可能存在注入漏洞

随便 查了一条订单

很明显的注入漏洞 不过放到啊d里面 没有跑出表名 也是 程序都是自己写 应该不存在常用表名

思路 又只能回到 s-u上面

读取到了password 但是密码破不出来

服务器开了1433 3306 要是能拿到一个mssql账号 或许是db权限 就好了

吃饭回来 端口强扫也没出来结果 比较慢

重新回到了那个dongjingcai11 这个账号上面

就试了下弱口令 居然账号密码是一样的

人品啊

meC8A1BA4E6AF073E338A29B91C01E4C62

这里我想说 虽然大家看到最后感觉是弱口令,也就那么回事。

首先你当初不知道路径,路径没有规律,

再次是也许你不在意弱口令,有些东西不是你想当然就可以,而是要经过无数次尝试。

评论51次

经过一xi列的积累后,运气来了!!

纳尼,居然是50金,不过如果没有弱口令,应该如何呢?

思路学xi了~~

运气 恰到好处

弱口令很多情况下存在着

虽然是弱口令拿下的,但是楼主的思路比较不错,,如果没有那个目录相信也不会这么简单拿下的 赞一个。。。。。

运气就是实力的一部分

运气很重要的 以前入侵的时候总是先把最弱智的用户名和密码还是有or之类的先试试 磨刀不误砍柴工嘛

运气是大量的技术沉淀下来的吧。

运气是 渗透的一部份 同意

如果先测试弱口令先话。走少很多弯路了。。

LZ运气不错..一般知道了FTP账号都会先直接测试弱口令了

字典很重要

感觉渗到后头就是 三分技术 七分人品了

细心发现啊。

可以执行命令的话,可以试下FOR神码的.而且你翻SU应该有路径吧

好文章!

渗透的结果有很大的因素都在运气啊,本来rp就很重要嘛。不过要是lz不知道那个dongjingcai的话,一样没有办法啊,技术是关键

结果很简单 但是过程很艰辛

注册表这个学xi了, 很多时候注册表读不到东西 ..