俄罗斯多家服务中心遭黑客攻击 一个17年前的Office漏洞再被利用

网络安全解决方案提供商Fortinet(飞塔)旗下安全威胁研究团队FortiGuard最近发现了一系列针对俄罗斯多个服务中心网络攻击活动,这些服务中心为各种电子产品提供维护和技术支持。

网络安全解决方案提供商Fortinet(飞塔)旗下安全威胁研究团队FortiGuard最近发现了一系列针对俄罗斯多个服务中心网络攻击活动,这些服务中心为各种电子产品提供维护和技术支持。

FortiGuard团队指出,这些攻击活动都有一个显着的共同特点——那就是它们的发起者实施了“多段”攻击,但排除了国家黑客组织参与的可能性。

攻击者利用钓鱼电子邮件来传播恶意Office文档,而文档则会利用一个之前被报道隐藏了17年之久的Office远程代码执行漏洞(CVE-2017-11882)来下载一个商业化的远程访问木马(RAT)。

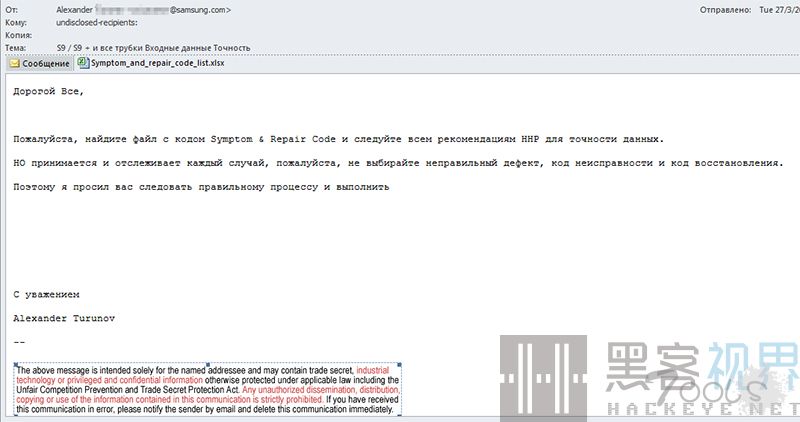

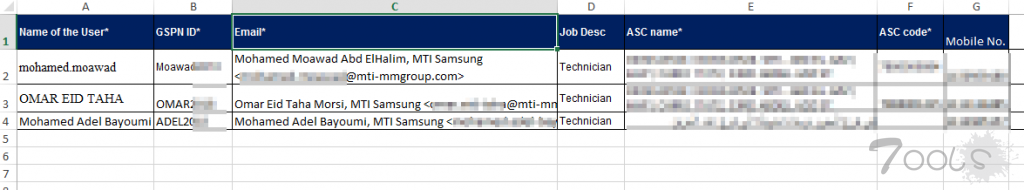

第一起攻击发生在3月底,一家负责三星电子产品维修的俄罗斯服务公司收到了几封电子邮件,自称来自三星公司的代表。电子邮件的内容是采用俄语编写的,并包含一个名为“ Symptom_and_repair_code_list.xlsx”的文件。

FortiGuard团队在仔细审查这封电子邮件后得出结论,它并不是一位由母语是俄语的人编写的。相反,它更像是来自翻译工具的产物。因此,FortiGuard团队认为攻击者极有可能并不是俄罗斯人。另外,发件人的IP地址也与“From”字段中的域没有关联。

虽然所有电子邮件都使用了不同的附件,但它们同样存在一个共同点——所有文件都是.XLSX微软Office EXCEL表格文件,以及都包含漏洞利用。

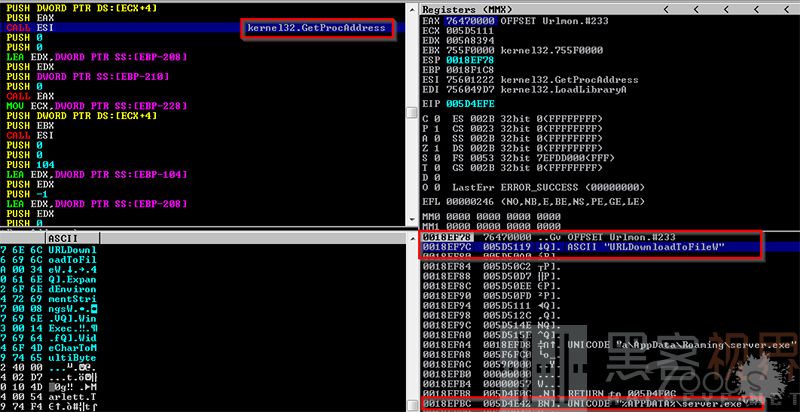

无论附件的标题或者内容如何,它们都会使用shellcode来执行各种任务,包括定位两个关键函数的地址:LoadLibraryA 和GetProcAddress。有了这两个函数,它就可以访问执行其有效载荷所需的任何函数。

由shellcode导入的两个最重要的函数是:URLDownloadToFileW和ExpandEnvironmentStringsW。后者用于确定shellcode应该存储下载的有效载荷的确切位置,因为在不同平台下这个位置会有所不同。

最后,Shellcode从URL下载作为有效载荷文件:hxxp://brrange.com/imm.exe,并将其存储在%APPDATA%server.exe中,然后尝试执行它。

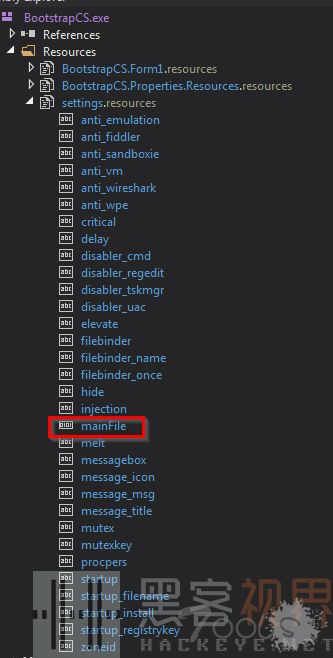

有效载荷使用了多层保护来绕过安全检测。第一阶段实现了第一层保护,利用知名的ConfuserEx脱壳工具混淆了对象名称,以及方法和资源的名称,使人难以阅读和理解。这些资源用于确定使用DES加密的下一阶段有效载荷,并执行名为BootstrapCS的解密文件,该文件表示多层保护的第二阶段。

BootstrapCS是多层保护第二阶段中可执行文件的内部名称。这个层未进行混淆处理,但包含大量反分析检查功能。其资源模块提供的主要反分析功能包括:对模拟、沙箱和虚拟机执行各种检查,搜索并关闭指定的进程(如Wireshark网络分析工具、Fiddler Web Debugger抓包工具和WPE PRO网络封包工具),禁用系统实用程序(如命令提示符、注册表编辑器和用户访问控制UAC),将有效负载路径写入指定启动注册表项,通过分配系统和隐藏属性来隐藏文件,将有效载荷注入不同的进程(如VBC. exe、RegAsm.exe、AppLaunch.exe、Svchost.exe、NOTEPAD.exe和当前进程)。

有效载荷的第三层保护由一个名为“mainfile”的可执行文件完成,该文件使用了一个简单的XOR算法KEY = 0x20进行加密。解密后,根据BootstrapCS资源模块的值将有效负载载荷注入到其中一个进程中。

之后的内部可执行文件名称是“im3.exe”,它包含资源“application”和“_7z”中的两个条目。另外,在这个阶段恶意软件开发者还留下了一条信息,其中包含了一个域名——“imminentmethods[.]net”。 FortiGuard团队表示,这是一个商业远程管理工具“Imminent Monitor”的官方网站。

这个远程管理工具包含以下五大模块:

Video.DirectShow 2.2.5.0

Video 2.2.5.0

Injector 1.0.0.0

ClientPlugin 1.0.0.0

LZLoader 1.0.0.0

前两个模块能够记录来自受害者摄像头的视频,后三个包含不同的间谍和控制功能。

对C&C服务器的分析显示,攻击者在同一天注册了50个域名,其中一些域名已被用于恶意软件传播,而另一些则涉及网络钓鱼攻击。

评论1次

钓鱼也是需要技术的