390款安迅士摄像头受多个漏洞影响 个人隐私一览无遗

VDOO的安全研究团队在本周一发表的文章中指出,在过去的几个月里,他们一直在针对领先的物联网产品进行大规模的安全研究。

VDOO的安全研究团队在本周一发表的文章中指出,在过去的几个月里,他们一直在针对领先的物联网产品进行大规模的安全研究。在大多数情况下,为了提高效率和透明度,研究是与设备供应商一起进行的。

作为这项研究的一部分,VDOO团队的研究人员在几家供应商的设备上发现了零日漏洞。根据负责任的披露最佳实践,这些漏洞已经被披露给了供应商,并将在披露期结束后逐步分享漏洞细节。

Axis Communications(安讯士网络通讯公司)是VDOO团队发现易受攻击设备的供应商之一。他们在Axis IP摄像头中发现了一系列重要的漏洞。这些漏洞使获得摄像头IP地址的攻击者能够远程接管摄像头(通过局域网或互联网)。据称,VDOO一共负责地向Axis安全团队披露了七个漏洞。

在Mitre上漏洞的ID分别是:CVE-2018-10658、CVE-2018-10659、CVE-2018-10660、CVE-2018-10661、CVE-2018-10662、CVE-2018-10663和CVE-2018-10664。

将已报告的三个漏洞结合使用,允许未经身份验证的远程攻击者通过网络(无需任何先前访问或摄像头凭证)访问摄像头的登录页面,从而完全控制受影响的摄像头。具有这种控制的攻击者可以做到以下几点:

访问摄像头的视频流

冻结摄像头的视频流

控制摄像头——将镜头转动到期望位置,打开/关闭移动侦测

将摄像头添加到僵尸网络

更改摄像头的软件

使用摄像头作为网络的渗透点(执行横向移动)

使摄像头无效

使用摄像头执行其他恶意任务(如DDoS攻击、比特币挖掘等)

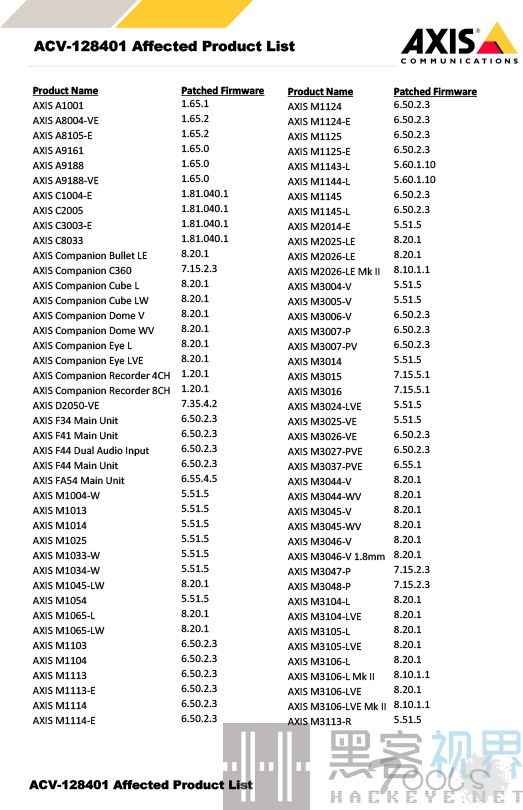

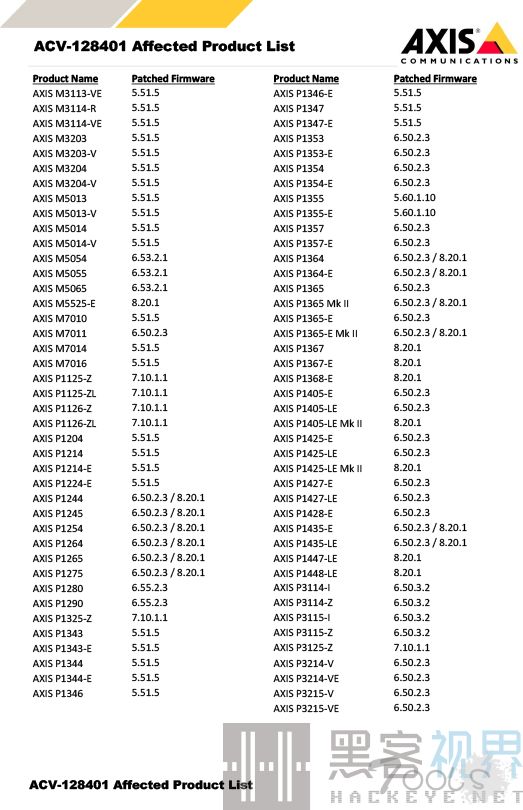

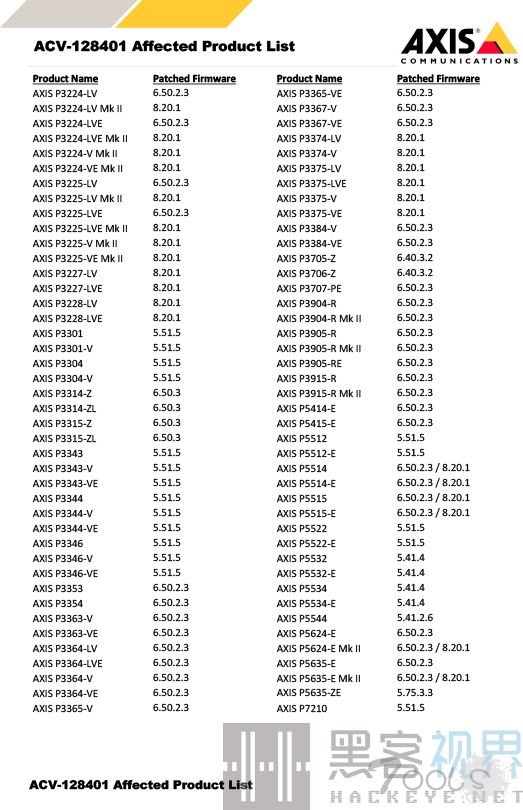

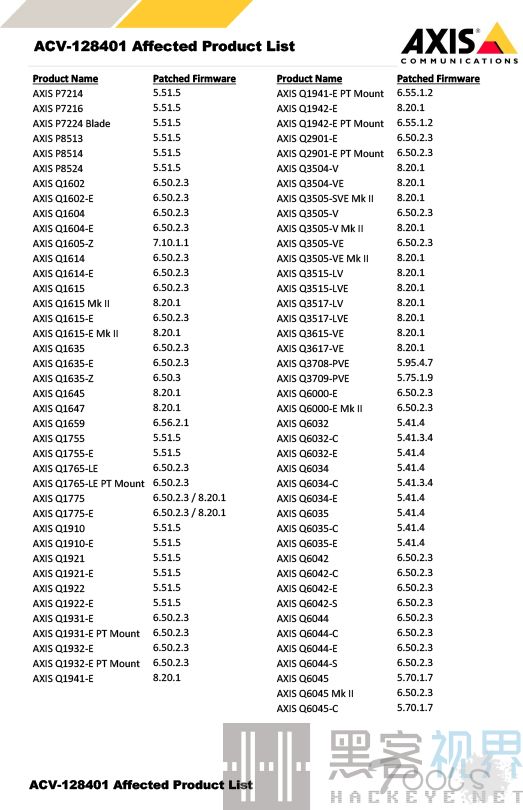

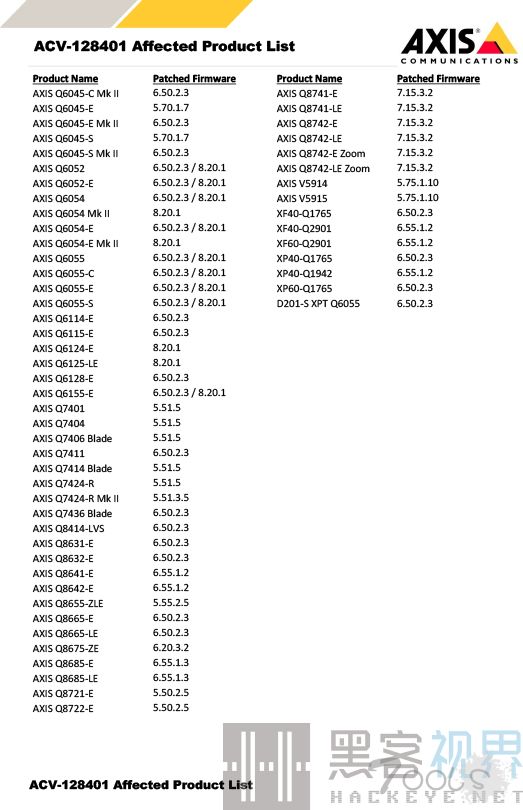

易受攻击的产品包括390款不同型号的Axis IP摄像头,受影响产品的完整清单可以在下面看到:

在安全研究团队发表的这篇文章中,他们给出了有关于每一个漏洞的详细技术细节,甚至包括PoC。接下来,我们主要来看一看,攻击者如何能够利用上述中提到的三个漏洞实现对摄像头的访问,以及如何实现远程命令执行。

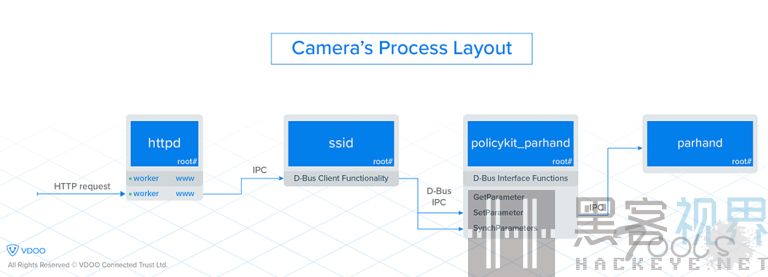

摄像头运行在Linux操作系统上,web界面基于Apache httpd web服务器,拥有Axis开发的专有模块。对web服务器根目录中的文件的访问由mod_authz_axisgroupfile中的自定义授权代码管理制。通过使用专有模块MODYTRAX.NET,Web服务器通过Apache配置文件中的特殊指令(如TimeMime)转发某些进程来处理其他请求。例如,以.shtm、.shtml或.srv扩展名结尾的文件请求被转发到/bin/ssid进程。ssid进程以root身份运行,为.srv请求提供的功能,而不是.shtm或.shtml。对.srv文件的请求只允许特权用户使用。系统的一些守护进程通过使用dbus进程间通信机制进行通信。此外,摄像头有一个专用系统来管理内部参数。/bin/parhand进程(参数处理程序)负责存储、获取和更新参数及其值。例如,当用户通过web界面设置参数时,相关的CGI脚本(param.cgi)将设置参数请求转发给parhand进程,以验证访问权限,并将参数的值存储在相关配置文件中。有些参数(“Shell-mounted”的参数)以shell变量赋值格式(例如,FOO=Bar)结尾在配置文件中,然后在某些服务的启动脚本中导入(执行)。另一个感兴趣的过程是/usr/sbin/policykit_parhand,它提供了PolicyKitParhand dbus接口,还包括用于设置parhand参数值的函数。

通过以特定顺序利用七个新发现的漏洞中的三个,攻击者可以通过网络访问摄像头,并以root权限远程执行shell命令。

攻击顺序如下:

步骤1:攻击者使用授权绕过漏洞(CVE-2018-10661)。此漏洞使攻击者能够发送未经身份验证的HTTP请求,这些请求到达/bin/ssid中的.srv功能(处理.srv请求)。通常,只有管理员用户才能访问此功能。

步骤2:攻击者随后利用一个接口,该接口允许向设备的总线发送任何dbus消息,而不受限制(CVE-2018-10662)。该接口可以从/bin/ssid的.srv访问。由于/bin/ssid以root身份运行,因此这些dbus消息被授权调用系统的大部分dbus服务接口(否则会受到严格的授权策略限制)。攻击者选择发送dbus消息到一个这样的dbus服务接口—— PolicyKitParhand,该接口提供了设置parhand参数的功能。攻击者现在可以控制任何设备的parhand参数值。(参见下一个漏洞)。

步骤3:然后利用shell命令注入漏洞(CVE-2018-10660)。一些parhand参数(类型为“Shell-Mounted”) 以shell变量赋值格式出现在配置文件中,这些配置文件稍后将包含在以root身份运行的服务的init脚本中。由于步骤2,攻击者可以发送未经身份验证的请求来设置parhand参数值。通过这样做,攻击者现在可以通过使用特殊字符设置一个参数的值来利用这个漏洞,这将导致命令注入,以root用户身份执行命令。

VDOO团队指出,这些漏洞目前并没有遭到实际利用,因此暂时没有给Axis用户造成任何具体的隐私侵犯或安全威胁。但强烈建议那些没有更新摄像头固件的Axis用户立即执行此操作,或以其他方式降低风险。

另外,VDOO团队也在发表的文章中也对如何检查自己的设备是否易受攻击、如何判断自己的设备是否已经遭到破坏、如果遭到破坏有哪些不久措施以及如何升级设备固件做出了详细解答。

作为这项研究的一部分,VDOO团队的研究人员在几家供应商的设备上发现了零日漏洞。根据负责任的披露最佳实践,这些漏洞已经被披露给了供应商,并将在披露期结束后逐步分享漏洞细节。

Axis Communications(安讯士网络通讯公司)是VDOO团队发现易受攻击设备的供应商之一。他们在Axis IP摄像头中发现了一系列重要的漏洞。这些漏洞使获得摄像头IP地址的攻击者能够远程接管摄像头(通过局域网或互联网)。据称,VDOO一共负责地向Axis安全团队披露了七个漏洞。

在Mitre上漏洞的ID分别是:CVE-2018-10658、CVE-2018-10659、CVE-2018-10660、CVE-2018-10661、CVE-2018-10662、CVE-2018-10663和CVE-2018-10664。

将已报告的三个漏洞结合使用,允许未经身份验证的远程攻击者通过网络(无需任何先前访问或摄像头凭证)访问摄像头的登录页面,从而完全控制受影响的摄像头。具有这种控制的攻击者可以做到以下几点:

访问摄像头的视频流

冻结摄像头的视频流

控制摄像头——将镜头转动到期望位置,打开/关闭移动侦测

将摄像头添加到僵尸网络

更改摄像头的软件

使用摄像头作为网络的渗透点(执行横向移动)

使摄像头无效

使用摄像头执行其他恶意任务(如DDoS攻击、比特币挖掘等)

易受攻击的产品包括390款不同型号的Axis IP摄像头,受影响产品的完整清单可以在下面看到:

在安全研究团队发表的这篇文章中,他们给出了有关于每一个漏洞的详细技术细节,甚至包括PoC。接下来,我们主要来看一看,攻击者如何能够利用上述中提到的三个漏洞实现对摄像头的访问,以及如何实现远程命令执行。

摄像头运行在Linux操作系统上,web界面基于Apache httpd web服务器,拥有Axis开发的专有模块。对web服务器根目录中的文件的访问由mod_authz_axisgroupfile中的自定义授权代码管理制。通过使用专有模块MODYTRAX.NET,Web服务器通过Apache配置文件中的特殊指令(如TimeMime)转发某些进程来处理其他请求。例如,以.shtm、.shtml或.srv扩展名结尾的文件请求被转发到/bin/ssid进程。ssid进程以root身份运行,为.srv请求提供的功能,而不是.shtm或.shtml。对.srv文件的请求只允许特权用户使用。系统的一些守护进程通过使用dbus进程间通信机制进行通信。此外,摄像头有一个专用系统来管理内部参数。/bin/parhand进程(参数处理程序)负责存储、获取和更新参数及其值。例如,当用户通过web界面设置参数时,相关的CGI脚本(param.cgi)将设置参数请求转发给parhand进程,以验证访问权限,并将参数的值存储在相关配置文件中。有些参数(“Shell-mounted”的参数)以shell变量赋值格式(例如,FOO=Bar)结尾在配置文件中,然后在某些服务的启动脚本中导入(执行)。另一个感兴趣的过程是/usr/sbin/policykit_parhand,它提供了PolicyKitParhand dbus接口,还包括用于设置parhand参数值的函数。

通过以特定顺序利用七个新发现的漏洞中的三个,攻击者可以通过网络访问摄像头,并以root权限远程执行shell命令。

攻击顺序如下:

步骤1:攻击者使用授权绕过漏洞(CVE-2018-10661)。此漏洞使攻击者能够发送未经身份验证的HTTP请求,这些请求到达/bin/ssid中的.srv功能(处理.srv请求)。通常,只有管理员用户才能访问此功能。

步骤2:攻击者随后利用一个接口,该接口允许向设备的总线发送任何dbus消息,而不受限制(CVE-2018-10662)。该接口可以从/bin/ssid的.srv访问。由于/bin/ssid以root身份运行,因此这些dbus消息被授权调用系统的大部分dbus服务接口(否则会受到严格的授权策略限制)。攻击者选择发送dbus消息到一个这样的dbus服务接口—— PolicyKitParhand,该接口提供了设置parhand参数的功能。攻击者现在可以控制任何设备的parhand参数值。(参见下一个漏洞)。

步骤3:然后利用shell命令注入漏洞(CVE-2018-10660)。一些parhand参数(类型为“Shell-Mounted”) 以shell变量赋值格式出现在配置文件中,这些配置文件稍后将包含在以root身份运行的服务的init脚本中。由于步骤2,攻击者可以发送未经身份验证的请求来设置parhand参数值。通过这样做,攻击者现在可以通过使用特殊字符设置一个参数的值来利用这个漏洞,这将导致命令注入,以root用户身份执行命令。

VDOO团队指出,这些漏洞目前并没有遭到实际利用,因此暂时没有给Axis用户造成任何具体的隐私侵犯或安全威胁。但强烈建议那些没有更新摄像头固件的Axis用户立即执行此操作,或以其他方式降低风险。

另外,VDOO团队也在发表的文章中也对如何检查自己的设备是否易受攻击、如何判断自己的设备是否已经遭到破坏、如果遭到破坏有哪些不久措施以及如何升级设备固件做出了详细解答。

评论7次

物联网还是看看阿里的吧,我自己的即使是mac的笔记本摄像头都用隐私帖贴起来

物联网安全值得关注

嵌入式设备与工控安全的确是下一个重要点

作为输入设备,摄像头的隐私安全仍然任重道远

又是一波DOS 工具 最近摄像头做DOS工具好像没有那么火了

摄像头的安全问题确实值得深思

各大网站上都是360偷拍的视频。。o(︶︿︶)o 唉 便宜的不能用哇