Twitter再现Windows 0 day漏洞

Twitter再现Windows 0 day漏洞

0x00 事件概述

2018年8月,安全研究人员SandboxEscaper在Twitter上公布了Windows 0 day漏洞。

时隔2个月,他再次在Twitter上公布了另一个Windows 0 day漏洞,同时在GitHub上公布了PoC。

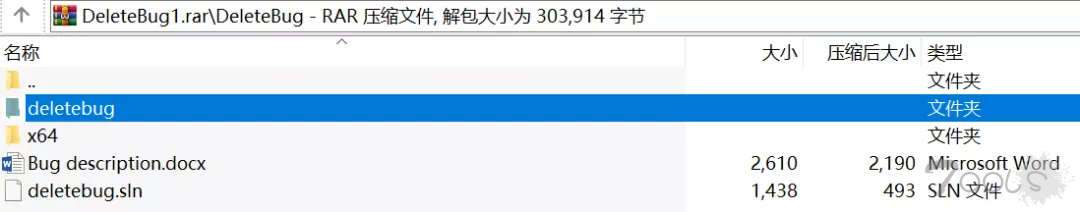

GitHub地址:https://github.com/SandboxEscaper/randomrepo/blob/master/DeleteBug1.rar

第二个Windows 0 day漏洞影响的是Microsoft Data Sharing (dssvc.dll),这是一个提供应用间数据代码的本地服务。

分析了该PoC的研究人员称攻击者可以用它来进行系统权限提升。PoC可以用来删除本来需要管理权限才可以删除的文件。专家称,对PoC进行修改后还可以进行其他恶意操作。

0 day漏洞只影响最新的Windows 操作系统,如Windows 10、Windows Server 2016、以及最新的Windows Server 2019。CERT/CC的Will Dormann称不影响Windows 8.1及之前系统的原因在于Data Sharing Service (dssvc.dll) 是Windows 10才引入的。

漏洞允许非管理员权限的用户滥用Windows 服务不检查权限的特性来删除任意文件。研究人员建议用户不要运行SandboxEscaper的PoC,因此第二个漏洞的POC会删除Windows关键文件,破坏系统,迫使用户还原系统。

安全专家相信恶意软件作者可以使用该0 day漏洞来删除操作系统文件或DLL,并用对应的恶意版本文件进行替换。

Kolsek公司发布了自家产品(0Patch)的安全更新,可以在微软发布官方更新前拦截漏洞利用的尝试。

0x01 Bug描述该函数是基于alpc的,存在任意文件删除漏洞。

POC在删除c:\windows\system32\drivers\pci.sys is文件前可以一直运行。

攻击者可以尝试在第三方软件触发dll劫持或删除系统服务使用的c:\windows\temp中的临时文件,并劫持这些文件进行恶意动作。

2018年8月,安全研究人员SandboxEscaper在Twitter上公布了Windows 0 day漏洞。

时隔2个月,他再次在Twitter上公布了另一个Windows 0 day漏洞,同时在GitHub上公布了PoC。

GitHub地址:https://github.com/SandboxEscaper/randomrepo/blob/master/DeleteBug1.rar

第二个Windows 0 day漏洞影响的是Microsoft Data Sharing (dssvc.dll),这是一个提供应用间数据代码的本地服务。

分析了该PoC的研究人员称攻击者可以用它来进行系统权限提升。PoC可以用来删除本来需要管理权限才可以删除的文件。专家称,对PoC进行修改后还可以进行其他恶意操作。

0 day漏洞只影响最新的Windows 操作系统,如Windows 10、Windows Server 2016、以及最新的Windows Server 2019。CERT/CC的Will Dormann称不影响Windows 8.1及之前系统的原因在于Data Sharing Service (dssvc.dll) 是Windows 10才引入的。

漏洞允许非管理员权限的用户滥用Windows 服务不检查权限的特性来删除任意文件。研究人员建议用户不要运行SandboxEscaper的PoC,因此第二个漏洞的POC会删除Windows关键文件,破坏系统,迫使用户还原系统。

安全专家相信恶意软件作者可以使用该0 day漏洞来删除操作系统文件或DLL,并用对应的恶意版本文件进行替换。

Kolsek公司发布了自家产品(0Patch)的安全更新,可以在微软发布官方更新前拦截漏洞利用的尝试。

0x01 Bug描述

RpcDSSMoveFromSharedFile(handle,L"token",L"c:\\blah1\\pci.sys");POC在删除c:\windows\system32\drivers\pci.sys is文件前可以一直运行。

攻击者可以尝试在第三方软件触发dll劫持或删除系统服务使用的c:\windows\temp中的临时文件,并劫持这些文件进行恶意动作。

评论3次

怎么没人报国内厂商的~~

又是这个老哥,上次爆windows漏洞感觉他就被搞的很烦了

上次是爆出来,这次是放poc了吧

又是这个老哥,上次爆windows漏洞感觉他就被搞的很烦了