新型RAT使用Twitter作为通信媒介

据报道,趋势科技的研究人员发现了一种使用Twitter作为RAT通信媒介的攻击手法,该恶意软件通过Twitter的meme接收指令进行恶意攻击,根据Pastebin指向的地址进行资源接收。不过研究员暂时还没分析出该恶意程序的具体情况,根据已有的信息猜测是攻击者提前部署的攻击POC,还未投入正式使用。

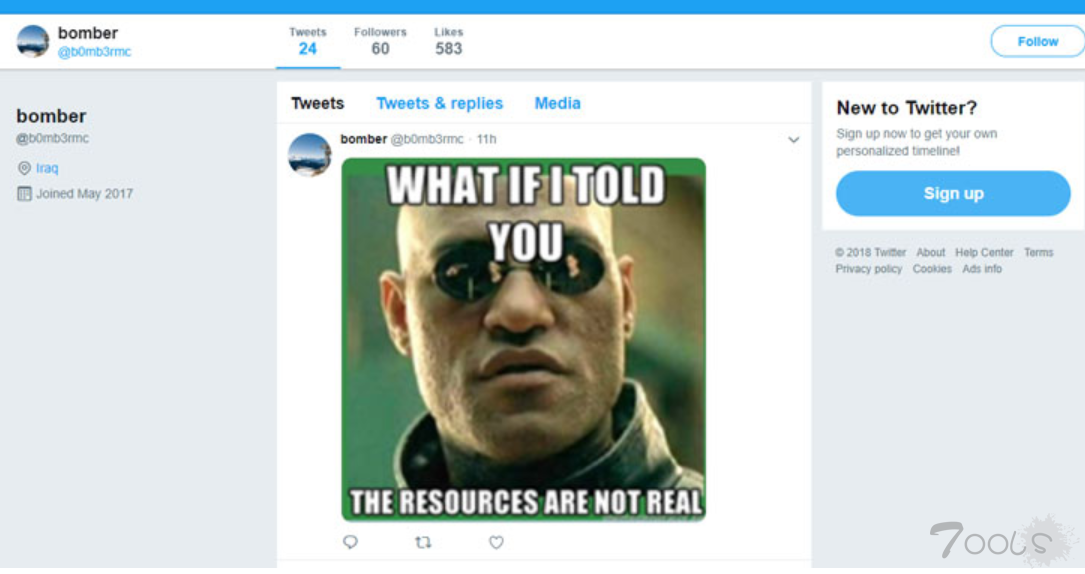

安全研究人员表示,他们已经发现了一种新的恶意软件,其在Twitter上的memes中隐藏了代码。

恶意软件本身很普通,像大多数远控(RAT)一样,会悄悄感染易受攻击的计算机,截取屏幕,从受侵害的系统中提取其他数据发送到C2服务器。

有趣的是,恶意软件是使用Twitter作为通信媒介。

趋势科技在一篇博文中表示(https://blog.trendmicro.com/trendlabs-security-intelligence/cybercriminals-use-malicious-memes-that-communicate-with-malware/),恶意软件会监听攻击者的Twitter帐户的命令。研究人员发现,攻击者的两条推文使用隐写术来隐藏memes图像中的“/print”命令,这些命令的作用是让恶意软件截取受感染计算机的屏幕。然后,恶意软件从Pastebin帖子中分别获取C2地址,恶意软件会根据Pastebin帖子的指示地址发送屏幕截图。这个攻击思路很有创意。

研究人员表示,上传到Twitter页面的memes可能包含其他命令,例如“/processos”来检索正在运行的应用程序和进程列表,“/clip”用于窃取用户剪贴板的内容,“/docs”用于检索特定文件夹中的文件名。

根据VirusTotal 的哈希分析,恶意软件似乎最初出现的时间是在10月中旬,这个时间大约是首次创建Pastebin帖子的时间。

研究人员承认他们并没有得到所有的答案,还需要做更多的工作才能完全了解更多关于这个恶意软件的情况。目前尚不清楚恶意软件的来源,感染受害者的方式,背后的受害者。目前也不清楚恶意软件究竟是针对什么而出来的,或者是未来的预期用途。研究人员也不知道为什么Pastebin帖子指向一个本地的非公网地址,这表明它可能是未来攻击的POC。

虽然Twitter没有托管任何恶意内容,且推文也不会导致恶意软件感染,但使用社交媒体网站作为与恶意软件通信的方式是非常有趣的。在使用Twitter时,恶意软件将连接到“twitter.com”,反病毒软件不会标记或拦截,如果是恶意软件服务器,效果就大不相同。

趋势科技向Twitter提交了该攻击情况,Tweet将该帐户下线了,且永久停用。

这不是恶意软件或僵尸网络攻击者第一次使用Twitter作为与恶意程序网络通信的平台。早在2009年,Twitter就被用作向僵尸网络发送命令的一种方式。在2016年,也发现过Android恶意软件将与预先准备的Twitter帐户进行通信,接收分发命令。

评论2次

这玩意几年前天朝不是玩烂了吗,各种QQ空间上线

人才,跟上次勒索软件利用豆瓣提取部分信息差不多