AndroidUC浏览器(国际版)易受中间人攻击

DR.WEB研究团队在流行的UC浏览器中检测到隐藏的功能,可以在移动设备上下载和运行可疑代码。该应用程序能够绕过辅助软件模块,绕过Google Play服务器。这违反了Google Inc.的规则并构成严重威胁,因为它可以将任何代码(包括恶意代码)下载到Android设备中。

美国时间3月26日,中国时间3月27日。美国DR.WEB研究团队发布了一份关于UC浏览器的新报告,报告中支指出少从2016年开始,Android版的UC浏览器具有隐藏的下载功能,允许该浏览器的公司随时从其服务器下载新的库和模块并将其安装在用户的移动设备上,攻击者可利用该功能在Android设备上自动下载和执行代码。

使用MiTM攻击推送恶意UC浏览器插件

报告指出,下载功能通过不安全的HTTP协议而不是加密的HTTPS协议从公司服务器下载新插件,从而允许远程攻击者执行中间人(MiTM)攻击并将恶意模块推送到目标设备。

研究人员表示由于UC浏览器使用未签名的插件,它允许启动恶意模块而无需任何验证。

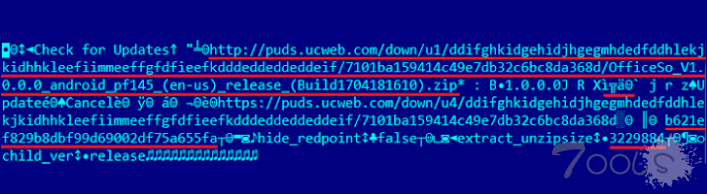

因此,为了执行中间人攻击,网络犯罪分子只需要从http://p**s.ucweb.com/upgrade/index.xhtml?dataver=pb挂钩服务器响应,替换可下载插件的链接和要验证的属性值,即存档的MD5值和插件大小,浏览器将访问恶意服务器以下载并启动特洛伊木马模块

(以下为demo视频,稍微等待gif图加载完毕)

在DR.WEB分享的demo视频中,研究人员演示了他们如何使用中间人攻击替换插件以查看带有恶意代码的PDF文档,让UC浏览器调用短信功能,而不是打开文件。

“因此,MITM攻击可以帮助网络犯罪分子使用UC浏览器传播执行各种操作的恶意插件,”研究人员解释说。“例如,他们可以使用网络钓鱼邮件以窃取用户名,密码,银行卡详细信息和其他个人数据。此外,木马模块将能够访问受保护的浏览器文件并窃取存储在程序目录中的密码。”

虽然UC浏览器和UC浏览器Mini尚未在其安装的设备上下载和安装恶意代码,但鉴于它可以从其服务器下载和安装额外的模块,这会使用户面临潜在的风险。

正如DR.WEB的研究团队在报告中解释的那样,“不可能确定网络犯罪分子永远不会得到浏览器开发人员的服务器或使用更新功能来感染数以亿计的Android设备。”

UC浏览器违反Google Play商店政策

根据谷歌有关Google Play“ 隐私,安全和欺骗 ”的支持文档,通过Google Play发布的Android应用不得使用Google Play的更新机制以外的任何方法修改,替换或更新自己。同样,应用不会从Google Play以外的来源下载可执行代码(例如dex,JAR,.so文件)。“

“这违反了谷歌在其应用程序商店中分发的软件规则。目前的政策规定,从Google Play下载的应用程序无法更改自己的代码或从第三方来源下载任何软件组件,”研究人员说。

“这些规则适用于防止下载和发布恶意插件的模块化特洛伊木马的分发。”

桌面UC浏览器也很脆弱

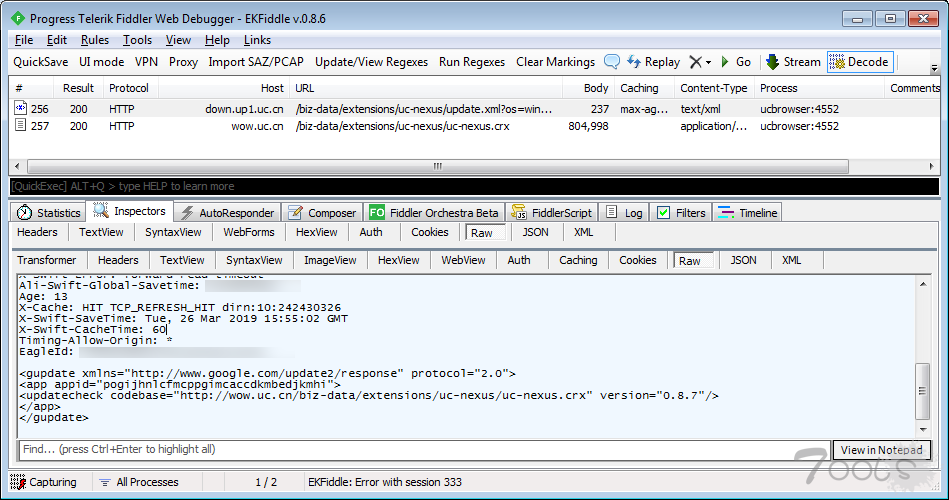

根据BleepingComputer在测试桌面UC浏览器应用程序中提供的更新模块后自己的发现,它也容易受到MiTM攻击,这可能允许攻击者在用户的计算机上下载恶意扩展。

用于桌面的UC浏览器还要求用户下载用于查看PDF文档的额外模块,并通过不安全的HTTP连接从位于中国的应用程序自己的更新服务器下载它们作为Chrome扩展,如下面的屏幕截图所示。

研究小组联系了谷歌和UCWeb公司(也称为UC Mobile),披露了UC浏览器和UC浏览器迷你应用程序中发现的漏洞,但截至本文发布之日,这两款浏览器仍然可以绕过Google Play服务器下载新组件,BleepingComputer还联系了UCWeb Inc.和Google以征求意见,但在本文发文之时,UC官网和官微并未做出任何说明和表态,在官网课下载到的最新安卓版UC浏览器依旧为V12.3.6.1016(Build190318111355)

评论2次

只有国际版受影响吗?

是的,根据外媒曝出的漏洞事件,FreeBuf有向UC浏览器咨询,公司表示国内版不存在文章提及的更新功能潜在漏洞。

只有国际版受影响吗?