投稿文章:某商城漏洞挖掘

一、 信息前期收集

1.1 域名信息收集

Whois查询:

爱站工具网和站长网都可以查询到域名的相关信息如域名服务商,域名拥有者,以及邮箱电话,地址等信息)

网站的关于页面/网站地图(可查询到企业的相关信息介绍,如域名

备案信息查询:

http://www.beianbeian.com,http://www.tianyancha.com)

域传输漏洞:dig baidu.com。

用途:

利用以上收集到的邮箱、QQ、电话号码、姓名、以及域名服务商可以用来社工客户或者渗透域服务商,拿下域管理控制台,然后做域劫持;通过收集到邮箱,可以在社工库查找到是否有出现泄漏密码以及通过搜索引擎搜索到社交账号等信息,通过社交和社工得到的信息构造成密码字典,然后对 mail 和 oa 进行爆破或者撞裤。

1.2 子域名信息收集

子域名爆破:

layer,K8,subDomainsBrute,dnsmaper,Sublist3r,google搜索语法,

MaltegoCE,

在线子域名:

http://i.links.cn/subdomain/

https://phpinfo.me/domain/

用途:

这里重点推荐 layaer 和 k8 以及 subDomainsBrute 工具,可以从子域名入侵到主站。

1.3 敏感信息收集

github 源 代 码 信 息 泄 露 收集( Github_Nuggests , GitHack ,GitPrey-master 以及 GitHarvester,gitscan,github 语法信息收集)

svn 信息泄漏收集(svn_git_scanner,seekret(目录信息搜索),Seay SVN 漏洞利用工具)

DS_Store 泄露(ds_store_exp)。

批量信息泄露扫描:bbscan(可以用小字典快速扫描网站的泄露和它的旁站网段的所有信息泄露)。

.hg 源码泄漏:dvcs-ripper-master。

Metagoofil 收集敏感的文档文件。

用途:

主要从 github 以及 google 语法入手收集的敏感的信息如账号和密码等。

1.4 敏感文件

通过爬虫和扫描工具以及 googel 语法搜索到敏感的如配置信息,数

据库连接文件,以及备份文件等。

1.5 敏感目录

批量扫描 C 段和旁站目录:御剑修改版

单个网站目录扫描:

御剑后台扫描,DirBuster,wwwscan spinder.py(轻量快速单文件目录后台扫描),sensitivefilescan(轻量快速单文件目录后台扫描),weakfilescan(轻量快速单文件目录后台扫描)。

用途:

可扫描敏感的文件以及目录或者后台或者网站备份文件和数据库文件。

1.6 Email收集

通过 teemo,metago,burpusit,awvs,netspker 或者 google 语法收集。

收集对方的邮箱账号命名习惯(因为好多官方后台都是用内部邮箱账号登录的)。

用途:

可用来进行爆破或者弱口令登录以及撞裤攻击。

1.7 Ip段信息收集

通过子域名得到的 IP 然后整合出整个目标暴露在公网的 IP 通过 nessuess 或者 nexpose 对整个 IP 段进行批量扫描端口,然后导入到 amiage 中进行渗透 通过对 C 段或者 B 段进行 IP 常用的 4000 个端口进行爆破扫描,最后整理出能正常访问的端 口,这里一般用脚本解决。

1.8 常用端口信息收集

C 段扫描(web 和常用应用)端口:

F-NAScan,K8,fenghuangscanner_v3 脚本,F-NAScan.py ,lanscan

SRC 开发常用的端口、以及一些域名的命名习惯(GitHub 上面有很多

现成的端口,平时收集信息的时候,可以多注意一下)

可以通过 NMAP 扫描常用的开放端口进行渗透

HSCAN,HYDRA 进行爆破

web 类(web 漏洞/敏感目录):

中间件探测: f-middlerwarescan(只能批量扫描整个 C 段开放的常用

中间件端口)

第三方通用组件漏洞 struts thinkphp jboss ganglia zabbix cacti

80

80-89

8000-9090

特殊服务类(未授权/命令执行类/漏洞):

1099 rmi 命令执行

8000 jdwp java 调试接口命令执行

443 SSL 心脏滴血

873 Rsync 未授权

5984 CouchDB http://xxx:5984/_utils/

6379 redis 未授权

7001,7002 WebLogic 默认弱口令,反序列

9200,9300 elasticsearch

11211 memcache 未授权访问

27017,27018 Mongodb 未授权访问

50000 SAP 命令执行

50060,50070,50030 hadoop 默认端口未授权访问

2375 docker 未授权访问

3128 squid 代理默认端口

2601,2604 zebra 路由,默认密码 zebra

4440 rundeck

4848 glassfish 中间件弱口令 admin/adminadmin

9000 fcigphp 代码执行

9043 websphere 弱口令 admin/admin

常用端口类(扫描弱口令/端口爆破):

21 ftp

22 SSH

23 Telnet

161 SNMP

389 LDAP

445 SMB

1433 MSSQL

1521 Oracle

3306 MySQL

3389 远程桌面

5432 PostgreSQL

5900 vnc

1.9 收集账号信息

通过说明文档以及 google 或者网站这个页面收集,或者网站发表者

以及留言板信息处收集账号,可对 oa,erp,um,sso 等系统账号进行爆

破。

搜索相关 QQ 群收集相关企业员工的社交账号。

1.10 利用google和bing等语法语句进行批量搜索

数据库文件,SQL 注入,配置信息,源代码泄露,未授权访问,CMs

的 install 和后台地址,robots.txt 等信息。

1.11 爬虫收集

spiderfoot(可爬虫出RUL 链接以及JS 以及DOC 以及邮箱和子域名等

信息)。

Sn1per(自动化信息收集框架)。

通过 avws,netpsker,burpsuit 可进行爬虫扫描。

Recon-ng(自动化信息收集框架)。

instarecon 自动化信息爬虫收集。

1.12 Cms指纹识别

CMS 指纹识别:御剑 web 指纹识别,WebRobot。

利用第三方漏洞平台(乌云和 seebug 以及补天漏洞),查看相关漏洞。

1.13 大数据平台信息收集

https://x.threatbook.cn/

https://www.zoomeye.org/

https://www.shodan.io/

https://haosec.cn/

1.14 服务器信息以及脚本类型

通过 whatweb,p0f,httprint,httprecon 可得到网站指纹识别。

通过 avws 也可以得到服务器信息。

1.15 查找到真实ip地址

1. 通过邮件(看邮箱头源 ip)找真实 ip(可靠)。

2. 通过查询域名历史 ip,http://toolbar.netcraft.com(借鉴)。

3. 通过 zmpap 全网爆破查询真实 ip(可靠)。

4. 子域名爆破,现在越来越不靠谱了。

5. 通过扫描出网站测试文件如 phpinfo,test 等配置文件,路径字典强度,很容易跑出来的。

6. 扫到备份,有时候查看配置。

7. 主站使用 CND,二级域名不一定使用 CDN,二级域名不一定和主站同一个 IP 有可能是同 C 段,可以扫描整个 C 段 WEB 端口。

8. 通过国外冷门的 DNS 的查询:nslookup xxx.com 国外冷门 DNS 地址 。

9. 做 CDN 配 置 解 析 不 完 全 , ping backlion.org 和 ping www.baklion.org 的 IP 不同 。

10. rss 订阅一般也会得到真实 IP 。

12. 常用查历史记录真实 IP:

https://asm.ca.com/en/ping.php

http://www.cdnplanet.com/tools/cdnfinder/

http://toolbar.netcraft.com/site_report

http://viewdns.info/iphistory/?domain=

http://www.hosterstats.com/historicaldns.php

http://whoisrequest.com/history/

http://map.norsecorp.com/#/

http://crimeflare.com(查 cloudflare 真实 ip 百试不爽)

1.16 信息整理

一般通过 word 进行信息整理,如:网站采用什么模板 cms,有哪些敏

感的 url 连接,是否有 WAF,注册2 个账号和 2个邮箱, 2 个手机号码,

那些网站曾经在乌云上暴露过漏洞。

二、 业务安全漏洞挖掘

2.1 身份认证安全

2.1.1 暴力破解

在没有验证码限制或者一次验证码可以多次使用的地方,使用已知用户对密码进行暴力破解或者用一个通用密码对用户进行暴力破解。 简单的验证码爆破。

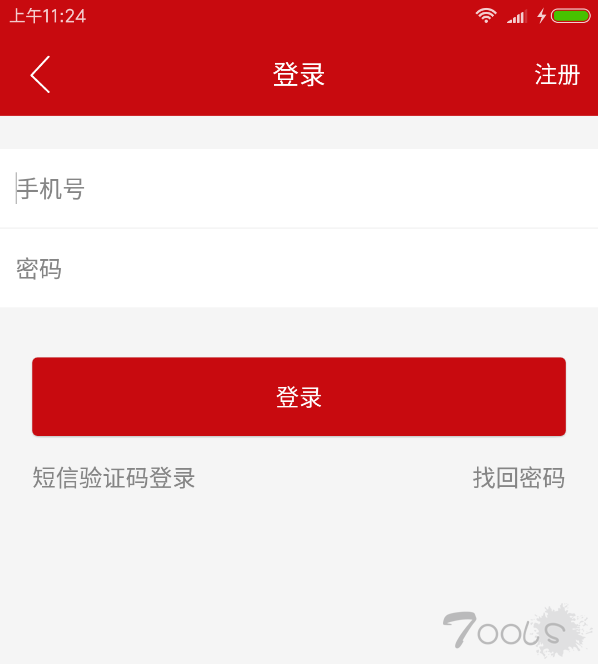

案列:某药app暴力破解

前一段时间某药app在地铁站里做广告,于是就下了看了下,抓包一看请求全是明文的,感觉渗透有戏,于是,开始渗透

先从登陆界面开始:

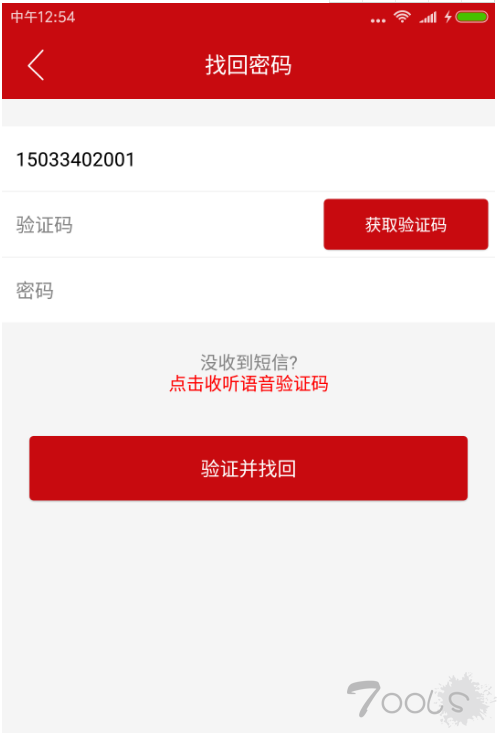

从登陆界面上看,使用手机号登陆的,随便输入几个手机号和密码,发现返回内容不一样,手机号没有注册过的,返回手机号不存在,手机号注册过的,返回用户名密码错误,这就好办了,自己构造个手机号字典去刷,如图:

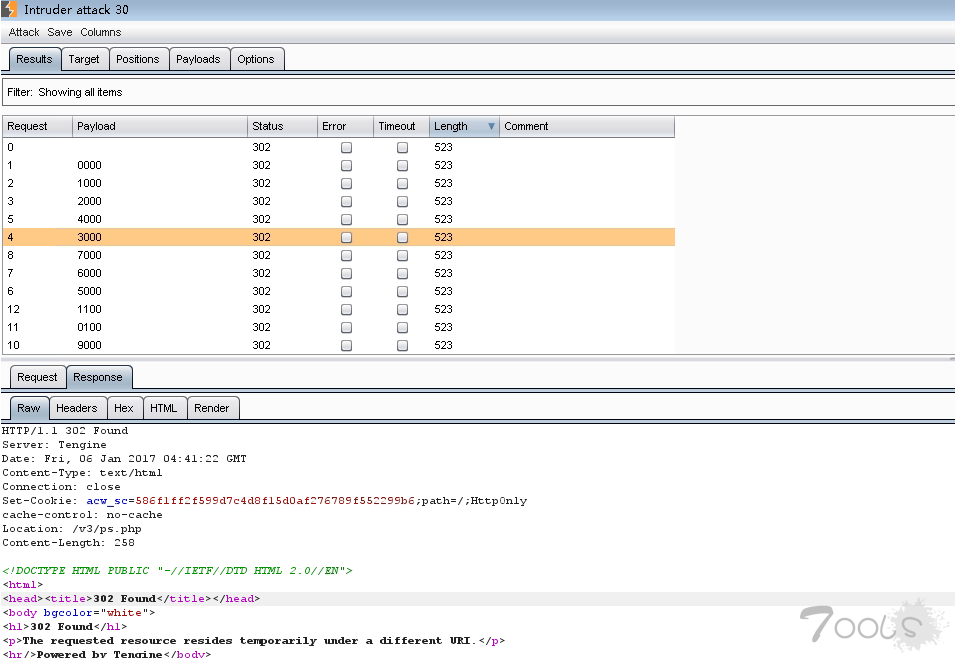

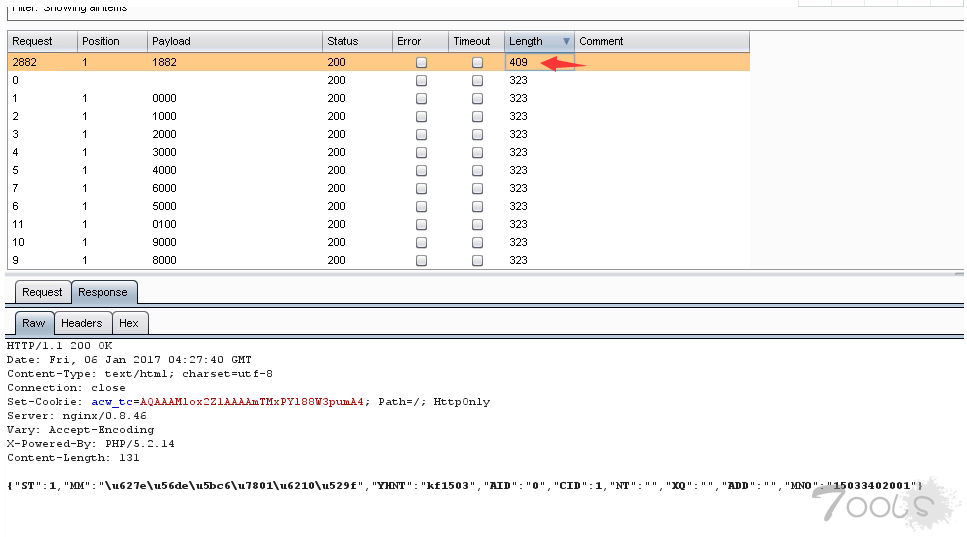

ok,拿到手机号了,下面就开始暴力破解验证码了,用自己手机试了下,验证码是4位的,而且请求也是明文的,接下来暴力破解验证码,刚开始成功了,但是用这个验证码却登陆不上去,于是就关了那个爆破结果,后来我静下来想想,想到人家验证码可能是一次有效的,后来我又刷了一遍,但是可能被发现了,再刷结果返回302了,失败

于是我发现有个找回密码功能,也是手机验证码,填上自己自定义的密码,然后获取验证码,抓包

继续爆破,这次找到了,其实暴力破解登陆验证码的时候跟这个一样,只不过我没保存下来,如图:

用我修改的密码登陆,如图:

登陆成功

总结,这次爆破的跟之前不太一样,之前的验证码都是用过之后还有效的,这次验证码是一次性的,可能我经验太少了,大牛估计直接就想到了。

一些工具及脚本

Burpsuite

htpwdScan 撞库爆破必备 URL: https://github.com/lijiejie/htpwdScan

hydra 源码安装xhydra支持更多的协议去爆破 (可破WEB,其他协议不属于业务安全的范畴)

2.1.2 Cookie&session

a. 会话固定攻击

利用服务器的session不变机制,借他人之手获得认证和授权,冒充他人。

案列:新浪广东美食后台验证逻辑漏洞,直接登录后台,566764名用户资料暴露

网站源码可直接下载本地,分析源码可直接登陆后台。暴露所有用户个人资料,联系方式等,目测用户566764名。

用户资料暴露

566764名用户资料

直接进入后台

源码直接下载

566764名用户资料直接跨后台浏览

修复方案:

漏洞较多,不知怎么说起,只列举一项phpsessid会话固定,通过利用此漏洞,攻击者可以进行会话固定攻击。在一个会话固定攻击,攻击者将用户的会话ID之前,用户甚至登录到目标服务器,从而消除了需要获得用户的会话ID之后。从php.ini设置session.use_only_cookies = 1。该选项使管理员能够使他们的用户不会受到攻击涉及在URL传递的会话ID,缺省值为0。

b. Cookie仿冒:

修改cookie中的某个参数可以登录其他用户。

案例:益云广告平台任意帐号登录

只需要添加cookie

yibouid=数字 即可登录任意用户帐号!

通过遍历 找到一个官方管理的ID 291

登录

看看浏览 还是不错嘛

修复方案:

增强对cookie的验证机制!

2.1.3 加密测试

未使用https,是功能测试点,不好利用。

前端加密,用密文去后台校验,并利用smart decode可解。

2.2 业务一致性安全

2.2.1 手机号篡改

抓包修改手机号码参数为其他号码尝试,例如在办理查询页面,输入自己的号码然后抓包,修改手机号码参数为其他人号码,查看是否能查询其他人的业务。

2.2.2 邮箱和用户名更改

抓包修改用户或者邮箱参数为其他用户或者邮箱

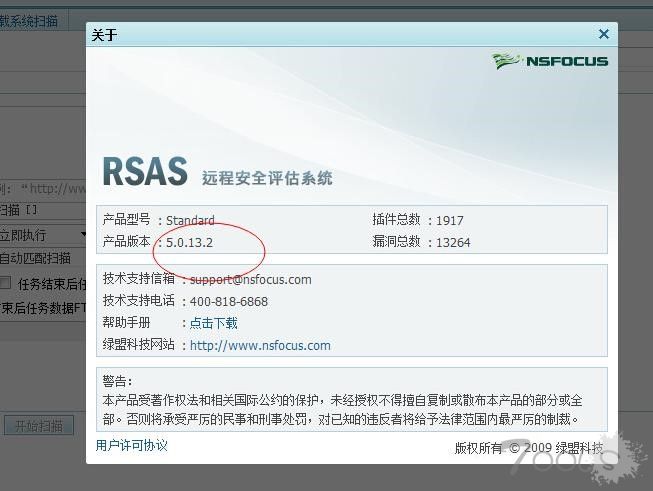

案例:绿盟RSAS安全系统全版本通杀权限管理员绕过漏洞,包括最新 RSAS V5.0.13.2

RSAS默认的审计员

账号是:reporter,auditor

密码是:nsfocus

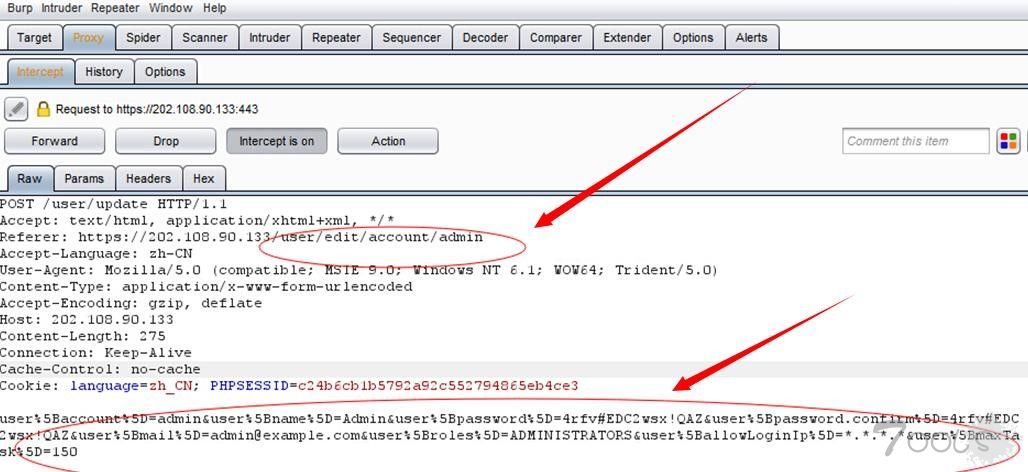

普通账户登陆后

查看版本,为最新V**.**.**.** 版本

然后修改审计员密码,抓包,将referer处的auditor和post的数据里面的auditor一律修改为admin,也就是管理员账号,2处修改完后的数据包如下图:

提交数据后,直接返回给我们超级管理员的密码修改页面,利用逻辑错误直接得到超级权限,如图:

我们直接在这里修改admin的密码,然后提交即可:

超级管理员登陆

1.1 域名信息收集

Whois查询:

爱站工具网和站长网都可以查询到域名的相关信息如域名服务商,域名拥有者,以及邮箱电话,地址等信息)

网站的关于页面/网站地图(可查询到企业的相关信息介绍,如域名

备案信息查询:

http://www.beianbeian.com,http://www.tianyancha.com)

域传输漏洞:dig baidu.com。

用途:

利用以上收集到的邮箱、QQ、电话号码、姓名、以及域名服务商可以用来社工客户或者渗透域服务商,拿下域管理控制台,然后做域劫持;通过收集到邮箱,可以在社工库查找到是否有出现泄漏密码以及通过搜索引擎搜索到社交账号等信息,通过社交和社工得到的信息构造成密码字典,然后对 mail 和 oa 进行爆破或者撞裤。

1.2 子域名信息收集

子域名爆破:

layer,K8,subDomainsBrute,dnsmaper,Sublist3r,google搜索语法,

MaltegoCE,

在线子域名:

http://i.links.cn/subdomain/

https://phpinfo.me/domain/

用途:

这里重点推荐 layaer 和 k8 以及 subDomainsBrute 工具,可以从子域名入侵到主站。

1.3 敏感信息收集

github 源 代 码 信 息 泄 露 收集( Github_Nuggests , GitHack ,GitPrey-master 以及 GitHarvester,gitscan,github 语法信息收集)

svn 信息泄漏收集(svn_git_scanner,seekret(目录信息搜索),Seay SVN 漏洞利用工具)

DS_Store 泄露(ds_store_exp)。

批量信息泄露扫描:bbscan(可以用小字典快速扫描网站的泄露和它的旁站网段的所有信息泄露)。

.hg 源码泄漏:dvcs-ripper-master。

Metagoofil 收集敏感的文档文件。

用途:

主要从 github 以及 google 语法入手收集的敏感的信息如账号和密码等。

1.4 敏感文件

通过爬虫和扫描工具以及 googel 语法搜索到敏感的如配置信息,数

据库连接文件,以及备份文件等。

1.5 敏感目录

批量扫描 C 段和旁站目录:御剑修改版

单个网站目录扫描:

御剑后台扫描,DirBuster,wwwscan spinder.py(轻量快速单文件目录后台扫描),sensitivefilescan(轻量快速单文件目录后台扫描),weakfilescan(轻量快速单文件目录后台扫描)。

用途:

可扫描敏感的文件以及目录或者后台或者网站备份文件和数据库文件。

1.6 Email收集

通过 teemo,metago,burpusit,awvs,netspker 或者 google 语法收集。

收集对方的邮箱账号命名习惯(因为好多官方后台都是用内部邮箱账号登录的)。

用途:

可用来进行爆破或者弱口令登录以及撞裤攻击。

1.7 Ip段信息收集

通过子域名得到的 IP 然后整合出整个目标暴露在公网的 IP 通过 nessuess 或者 nexpose 对整个 IP 段进行批量扫描端口,然后导入到 amiage 中进行渗透 通过对 C 段或者 B 段进行 IP 常用的 4000 个端口进行爆破扫描,最后整理出能正常访问的端 口,这里一般用脚本解决。

1.8 常用端口信息收集

C 段扫描(web 和常用应用)端口:

F-NAScan,K8,fenghuangscanner_v3 脚本,F-NAScan.py ,lanscan

SRC 开发常用的端口、以及一些域名的命名习惯(GitHub 上面有很多

现成的端口,平时收集信息的时候,可以多注意一下)

可以通过 NMAP 扫描常用的开放端口进行渗透

HSCAN,HYDRA 进行爆破

web 类(web 漏洞/敏感目录):

中间件探测: f-middlerwarescan(只能批量扫描整个 C 段开放的常用

中间件端口)

第三方通用组件漏洞 struts thinkphp jboss ganglia zabbix cacti

80

80-89

8000-9090

特殊服务类(未授权/命令执行类/漏洞):

1099 rmi 命令执行

8000 jdwp java 调试接口命令执行

443 SSL 心脏滴血

873 Rsync 未授权

5984 CouchDB http://xxx:5984/_utils/

6379 redis 未授权

7001,7002 WebLogic 默认弱口令,反序列

9200,9300 elasticsearch

11211 memcache 未授权访问

27017,27018 Mongodb 未授权访问

50000 SAP 命令执行

50060,50070,50030 hadoop 默认端口未授权访问

2375 docker 未授权访问

3128 squid 代理默认端口

2601,2604 zebra 路由,默认密码 zebra

4440 rundeck

4848 glassfish 中间件弱口令 admin/adminadmin

9000 fcigphp 代码执行

9043 websphere 弱口令 admin/admin

常用端口类(扫描弱口令/端口爆破):

21 ftp

22 SSH

23 Telnet

161 SNMP

389 LDAP

445 SMB

1433 MSSQL

1521 Oracle

3306 MySQL

3389 远程桌面

5432 PostgreSQL

5900 vnc

1.9 收集账号信息

通过说明文档以及 google 或者网站这个页面收集,或者网站发表者

以及留言板信息处收集账号,可对 oa,erp,um,sso 等系统账号进行爆

破。

搜索相关 QQ 群收集相关企业员工的社交账号。

1.10 利用google和bing等语法语句进行批量搜索

数据库文件,SQL 注入,配置信息,源代码泄露,未授权访问,CMs

的 install 和后台地址,robots.txt 等信息。

1.11 爬虫收集

spiderfoot(可爬虫出RUL 链接以及JS 以及DOC 以及邮箱和子域名等

信息)。

Sn1per(自动化信息收集框架)。

通过 avws,netpsker,burpsuit 可进行爬虫扫描。

Recon-ng(自动化信息收集框架)。

instarecon 自动化信息爬虫收集。

1.12 Cms指纹识别

CMS 指纹识别:御剑 web 指纹识别,WebRobot。

利用第三方漏洞平台(乌云和 seebug 以及补天漏洞),查看相关漏洞。

1.13 大数据平台信息收集

https://x.threatbook.cn/

https://www.zoomeye.org/

https://www.shodan.io/

https://haosec.cn/

1.14 服务器信息以及脚本类型

通过 whatweb,p0f,httprint,httprecon 可得到网站指纹识别。

通过 avws 也可以得到服务器信息。

1.15 查找到真实ip地址

1. 通过邮件(看邮箱头源 ip)找真实 ip(可靠)。

2. 通过查询域名历史 ip,http://toolbar.netcraft.com(借鉴)。

3. 通过 zmpap 全网爆破查询真实 ip(可靠)。

4. 子域名爆破,现在越来越不靠谱了。

5. 通过扫描出网站测试文件如 phpinfo,test 等配置文件,路径字典强度,很容易跑出来的。

6. 扫到备份,有时候查看配置。

7. 主站使用 CND,二级域名不一定使用 CDN,二级域名不一定和主站同一个 IP 有可能是同 C 段,可以扫描整个 C 段 WEB 端口。

8. 通过国外冷门的 DNS 的查询:nslookup xxx.com 国外冷门 DNS 地址 。

9. 做 CDN 配 置 解 析 不 完 全 , ping backlion.org 和 ping www.baklion.org 的 IP 不同 。

10. rss 订阅一般也会得到真实 IP 。

12. 常用查历史记录真实 IP:

https://asm.ca.com/en/ping.php

http://www.cdnplanet.com/tools/cdnfinder/

http://toolbar.netcraft.com/site_report

http://viewdns.info/iphistory/?domain=

http://www.hosterstats.com/historicaldns.php

http://whoisrequest.com/history/

http://map.norsecorp.com/#/

http://crimeflare.com(查 cloudflare 真实 ip 百试不爽)

1.16 信息整理

一般通过 word 进行信息整理,如:网站采用什么模板 cms,有哪些敏

感的 url 连接,是否有 WAF,注册2 个账号和 2个邮箱, 2 个手机号码,

那些网站曾经在乌云上暴露过漏洞。

二、 业务安全漏洞挖掘

2.1 身份认证安全

2.1.1 暴力破解

在没有验证码限制或者一次验证码可以多次使用的地方,使用已知用户对密码进行暴力破解或者用一个通用密码对用户进行暴力破解。 简单的验证码爆破。

案列:某药app暴力破解

前一段时间某药app在地铁站里做广告,于是就下了看了下,抓包一看请求全是明文的,感觉渗透有戏,于是,开始渗透

先从登陆界面开始:

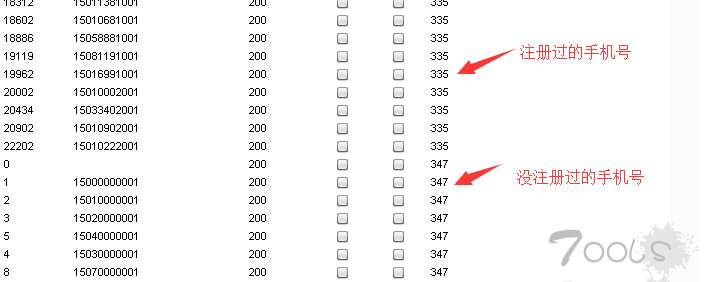

从登陆界面上看,使用手机号登陆的,随便输入几个手机号和密码,发现返回内容不一样,手机号没有注册过的,返回手机号不存在,手机号注册过的,返回用户名密码错误,这就好办了,自己构造个手机号字典去刷,如图:

ok,拿到手机号了,下面就开始暴力破解验证码了,用自己手机试了下,验证码是4位的,而且请求也是明文的,接下来暴力破解验证码,刚开始成功了,但是用这个验证码却登陆不上去,于是就关了那个爆破结果,后来我静下来想想,想到人家验证码可能是一次有效的,后来我又刷了一遍,但是可能被发现了,再刷结果返回302了,失败

于是我发现有个找回密码功能,也是手机验证码,填上自己自定义的密码,然后获取验证码,抓包

继续爆破,这次找到了,其实暴力破解登陆验证码的时候跟这个一样,只不过我没保存下来,如图:

用我修改的密码登陆,如图:

登陆成功

总结,这次爆破的跟之前不太一样,之前的验证码都是用过之后还有效的,这次验证码是一次性的,可能我经验太少了,大牛估计直接就想到了。

一些工具及脚本

Burpsuite

htpwdScan 撞库爆破必备 URL: https://github.com/lijiejie/htpwdScan

hydra 源码安装xhydra支持更多的协议去爆破 (可破WEB,其他协议不属于业务安全的范畴)

2.1.2 Cookie&session

a. 会话固定攻击

利用服务器的session不变机制,借他人之手获得认证和授权,冒充他人。

案列:新浪广东美食后台验证逻辑漏洞,直接登录后台,566764名用户资料暴露

网站源码可直接下载本地,分析源码可直接登陆后台。暴露所有用户个人资料,联系方式等,目测用户566764名。

用户资料暴露

566764名用户资料

直接进入后台

源码直接下载

566764名用户资料直接跨后台浏览

修复方案:

漏洞较多,不知怎么说起,只列举一项phpsessid会话固定,通过利用此漏洞,攻击者可以进行会话固定攻击。在一个会话固定攻击,攻击者将用户的会话ID之前,用户甚至登录到目标服务器,从而消除了需要获得用户的会话ID之后。从php.ini设置session.use_only_cookies = 1。该选项使管理员能够使他们的用户不会受到攻击涉及在URL传递的会话ID,缺省值为0。

b. Cookie仿冒:

修改cookie中的某个参数可以登录其他用户。

案例:益云广告平台任意帐号登录

只需要添加cookie

yibouid=数字 即可登录任意用户帐号!

通过遍历 找到一个官方管理的ID 291

登录

看看浏览 还是不错嘛

修复方案:

增强对cookie的验证机制!

2.1.3 加密测试

未使用https,是功能测试点,不好利用。

前端加密,用密文去后台校验,并利用smart decode可解。

2.2 业务一致性安全

2.2.1 手机号篡改

抓包修改手机号码参数为其他号码尝试,例如在办理查询页面,输入自己的号码然后抓包,修改手机号码参数为其他人号码,查看是否能查询其他人的业务。

2.2.2 邮箱和用户名更改

抓包修改用户或者邮箱参数为其他用户或者邮箱

案例:绿盟RSAS安全系统全版本通杀权限管理员绕过漏洞,包括最新 RSAS V5.0.13.2

RSAS默认的审计员

账号是:reporter,auditor

密码是:nsfocus

普通账户登陆后

查看版本,为最新V**.**.**.** 版本

然后修改审计员密码,抓包,将referer处的auditor和post的数据里面的auditor一律修改为admin,也就是管理员账号,2处修改完后的数据包如下图:

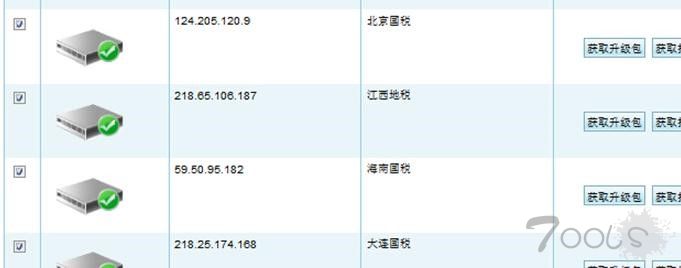

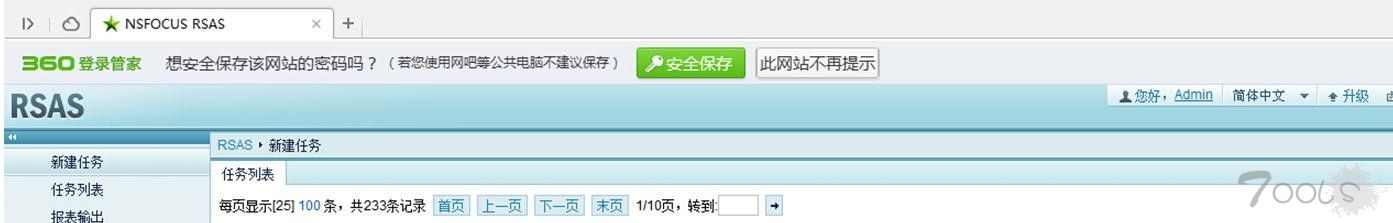

提交数据后,直接返回给我们超级管理员的密码修改页面,利用逻辑错误直接得到超级权限,如图:

我们直接在这里修改admin的密码,然后提交即可:

超级管理员登陆

评论3次

原帖东拼西凑成为一篇文章,我看过有印象https://www.t00ls.com/viewthread.php?tid=49006&highlight=%E9%80%BB%E8%BE%91%E6%BC%8F%E6%B4%9E

@t00ls管理团队01 这篇文章是抄袭的,而且还是东拼西凑的 只是人才

请楼主注册后完善好图片。