@T00ls:

奋斗没有终点,任何时候都是一个起点。

热门文章

安全资讯XZ Utils 库中发现秘密后门,影响主要的 Linux 发行版

Red Hat周五发布了一个“紧急安全警报”警告,称一个名为XZ Util ...

安全资讯号外号外!大家一定来看看!GitHub 骗局诱骗开发人员下载恶意软件

Checkmarx在与 The Hacker News 分享的一份报告中表示,开源软件 ...

安全资讯美国悬赏 1500 万美元追捕 LockBit 勒索软件头目

美国国务院已宣布奖励高达 1500 万美元的奖金,奖励那些能够识别 ...

最新回复

使用laravel 框架的程序开发难度比thinkp ...

2024-04-20 19:58:31

这个玩意我一直都玩不来。

2024-04-20 19:57:10

谢谢大佬无私分享 哈哈

2024-04-20 19:00:22

回复 35# Darwin 只要是走流量 没有 ...

2024-04-20 18:59:33

回复 3# linfengtai2008 我也遇到这种, ...

2024-04-20 18:56:12

精华推荐

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。

Copyright © 2008 - 2024 T00ls All Rights Reserved.

评论19次

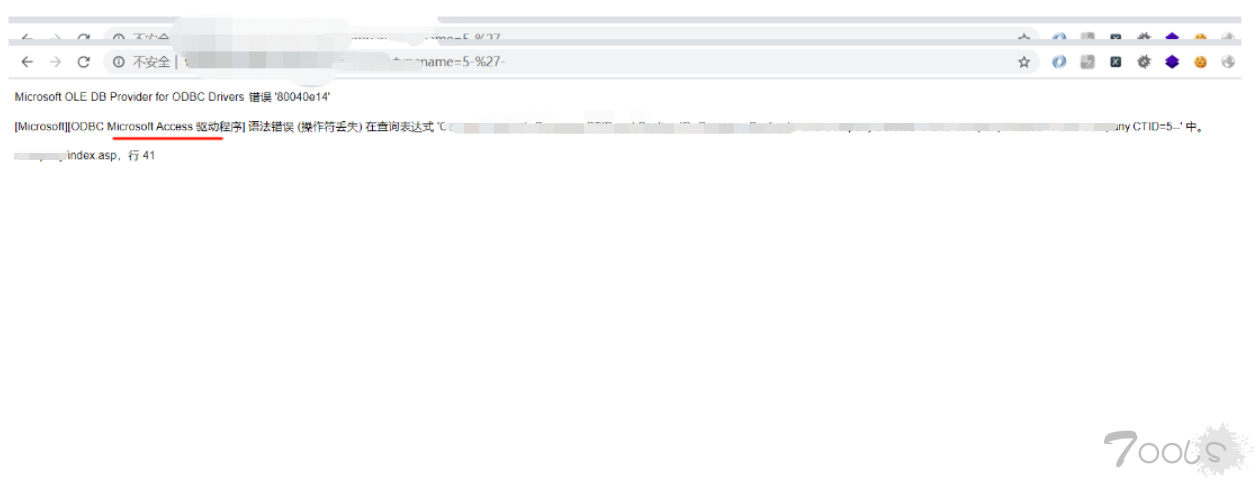

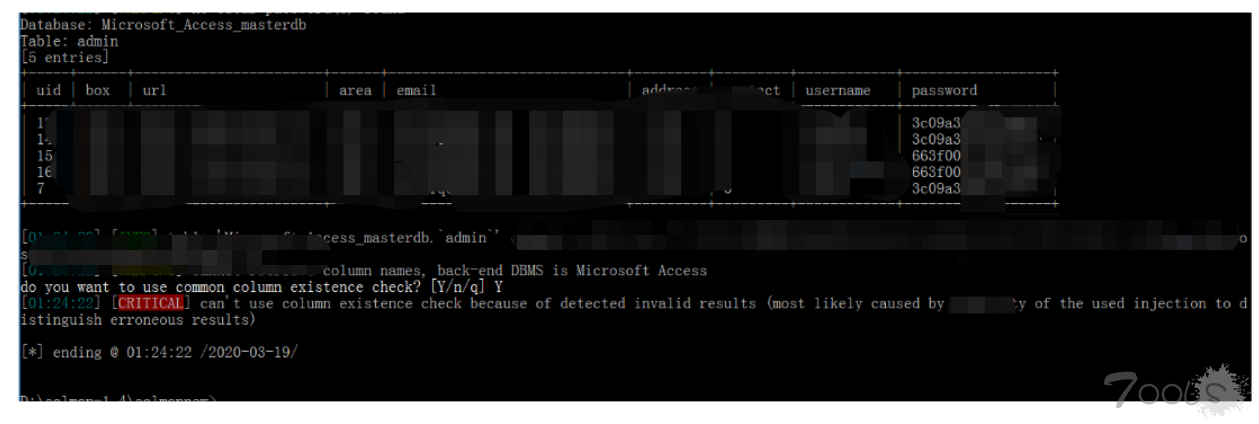

access很古老了吧 竟然还有人在用。。字典盲猜 还是那种古老字典好一些

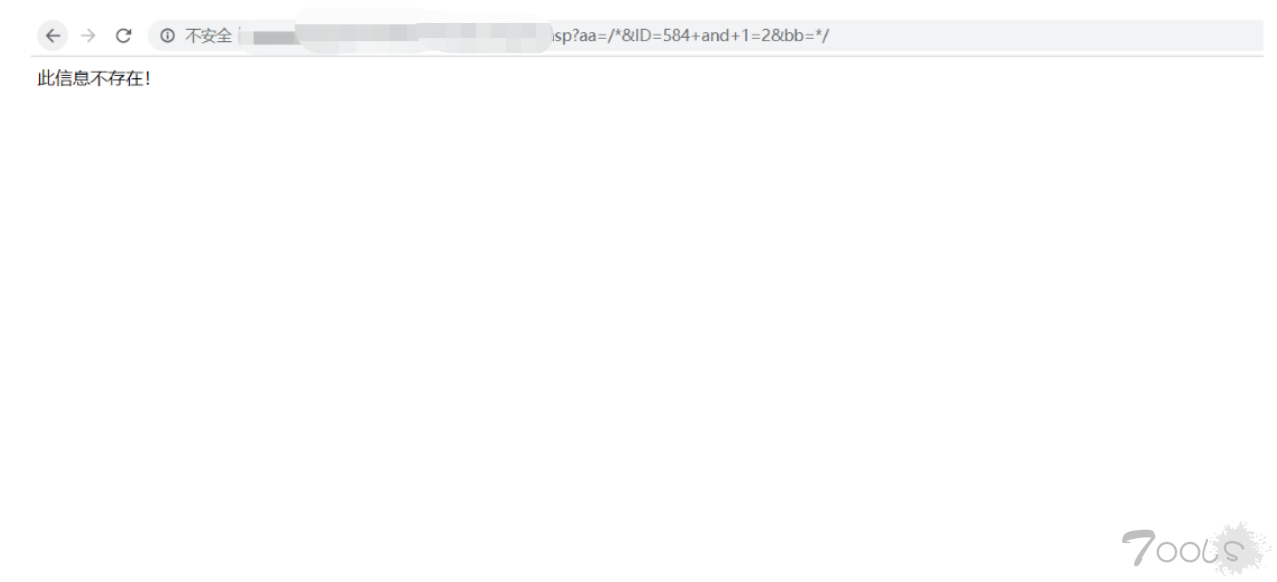

access的表真是头疼,以前万事俱备只欠表名了。。。

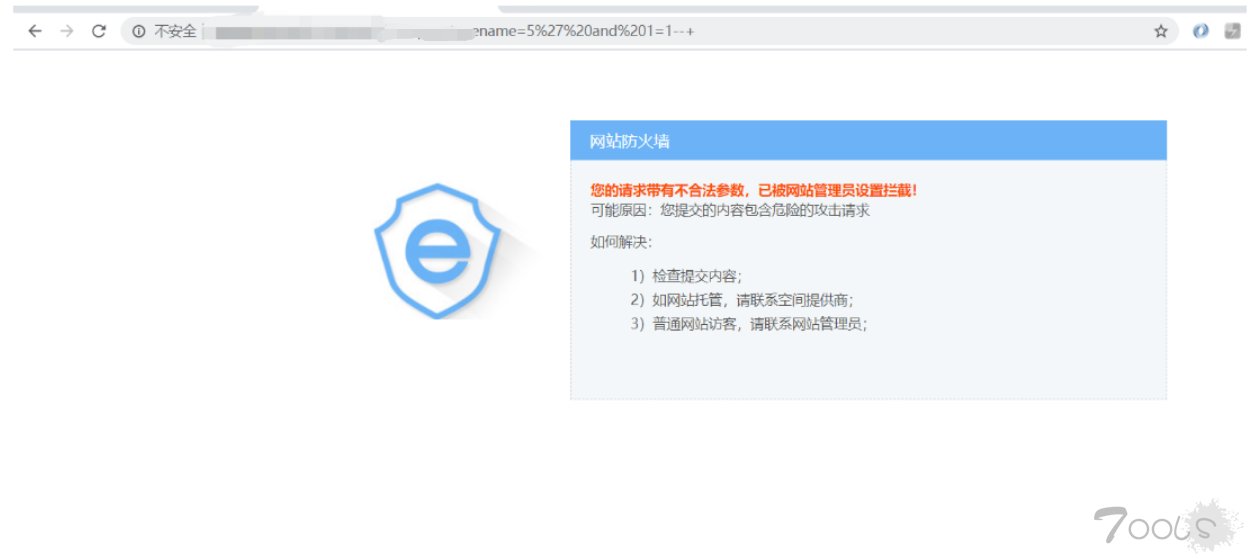

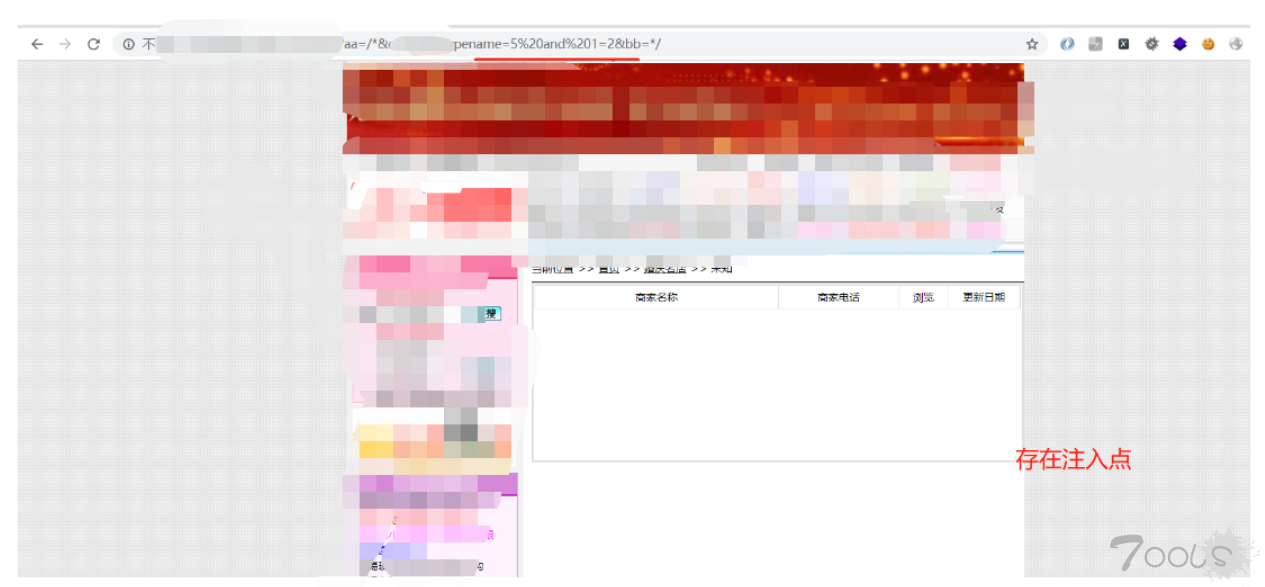

可以,access得东西很少见,绕狗的access,思路可以,值得学xi

access感觉还是得靠字典强大来猜

讲道理的来说,access需要一个????p的字典

一年以前就有了?妈耶 我才知道

同5楼,经常爆不出来列表名,就放弃了。

论一个强大字典的重要性, - -

应该是比较老版本的狗了吧

这个思路蛮久以前的了吧

这个方法貌似去年还是前年在论坛有人发过

学xi了 access可用语句太少了 一直没研究出来啥好办法

学xi了.这个方法好像类似之前mssql绕安全狗的

同5楼,经常爆不出来列表名,就放弃了。

*应该是*吧

我以往遇到过的access的站,不少都爆不出来表名列名,然后就只能洗洗睡了

access 还没成功bypass过。。。。。

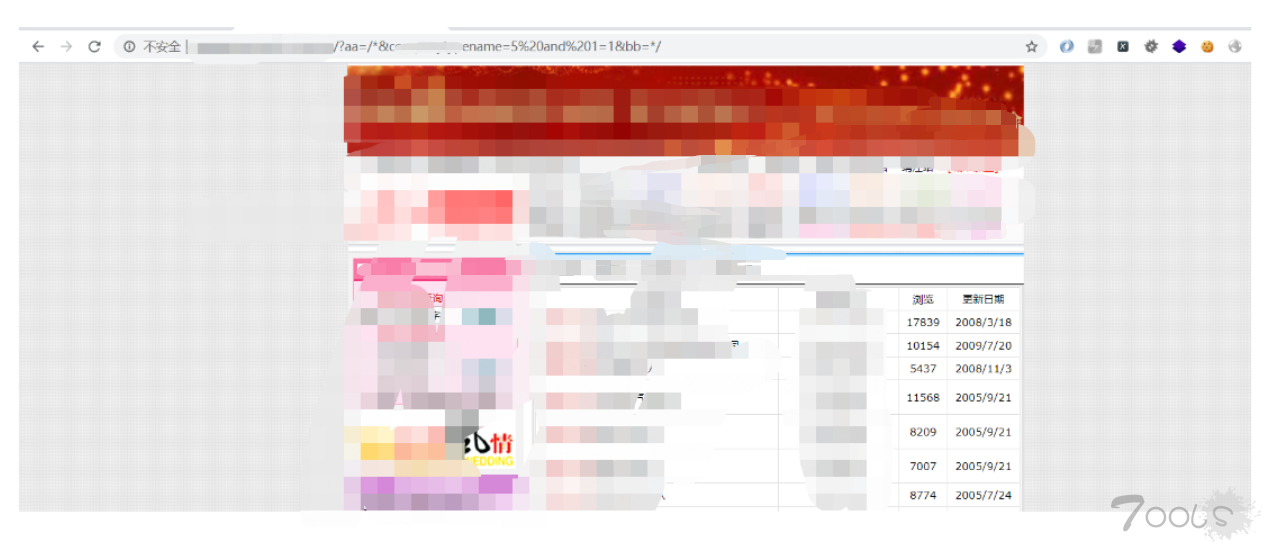

不管是不是授权的,建议楼主还是把图重新打码再上吧!

这码打了和没打一样