OpenWrt RCE(CVE-2020-7982)

近日据外媒报道,ForAllSecure公司的一名安全研究人员披露了基于OpenWrt网络设备操作系统的一个RCE(CVE-2020-7982)并在其企业博客中公布了相关漏洞细节以及利用代码。

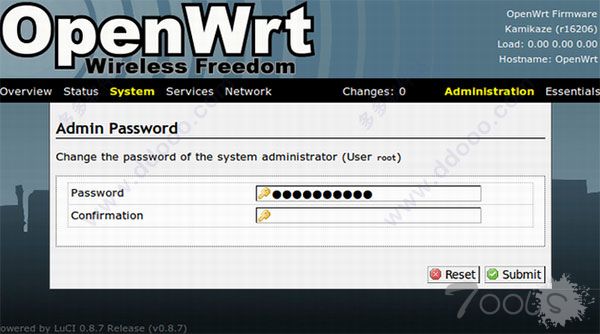

OpenWRT是一款基于linux被广泛使用操作系统,主要用于路由器,住宅网关和其他路由网络流量的嵌入式设备中。在ForAllSecure的企业博客中公布了该漏洞的相关漏洞细节以及利用代码。

漏洞存在于 OpenWrt 的 OPKG 包管理器中,OPKG 包管理器相当于Debian系系统的apt功能, 在OpenWRT系统中安装或升级软件就会使用到这个工具。漏洞成因是由于 OPKG 包管理器对通过嵌入已签名存储库索引中的 SHA-256 校验和而下载的数据包的完整性检查不正确导致的。由于 OpenWrt 上的 pokg 以 root 身份运行,而且具有对整个文件系统的写入权限,因此能够通过安装带有恶意 payload 伪造的.ipk包方式执行任意代码。

当用户使用“opkg install” 命令, 如果安装的是一个不正确或者恶意的安装包, 那么利用cve-2020-7982漏洞可使攻击者执行任意代码,若攻击成功,远程攻击者能够接管OpenWrt的网络设备,从而控制设备的所有的进出口流量。

博客中指出要利用该漏洞,攻击者还需要提供一个恶意包,其大小等同于 downloads.openwrt.org上软件包列表中所指定的大小。随后使用中间人攻击或ARP缓存投毒对漏洞进行利用, 博客中的复现方式是替换了软件升级包网址为攻击者所拥有的网址。

漏洞影响:OpenWrt版本18.06.0至18.06.6和19.07.0以及LEDE 17.01.0至17.01.7均受到影响。

修复建议:建议受影响的用户将其设备固件升级到2月1日发布的OpenWrt版本18.06.7和19.07.1。

有兴趣的小伙伴可以通过传送门获取进一步的漏洞细节:

传送门(无墙轻松访问)

评论0次