Cloudflare在6月下旬遭到大规模DDoS攻击

6月21日,Cloudflare遭遇高容量的DDoS攻击,该攻击的峰值为每秒7.54亿个数据包。这次攻击是从6月18日到6月21日结束的为期四天的有组织运动的一部分:攻击流量是从超过316,000个IP地址发送到单个Cloudflare IP地址的,该地址主要用于我们免费计划中的网站。手段为攻击利用了TCP协议上三个攻击媒介的组合:SYN,ACK和SYN-ACK。

6月21日,Cloudflare自动缓解了高容量的DDoS攻击,该攻击的峰值为每秒7.54亿个数据包。这次攻击是从6月18日到6月21日结束的为期四天的有组织运动的一部分:攻击流量是从超过316,000个IP地址发送到单个Cloudflare IP地址的,该地址主要用于我们免费计划中的网站。攻击期间未报告停机或服务降级,并且由于我们未计量的缓解保证,没有向客户产生任何费用。

该攻击是由Gatebot(我们的全球DDoS检测和缓解系统)自动检测和处理的,而无需我们的团队进行任何手动干预。值得注意的是,由于我们的自动化系统能够轻松缓解攻击,因此没有警报或页面发送给我们的待命团队,根本没有人员参与。

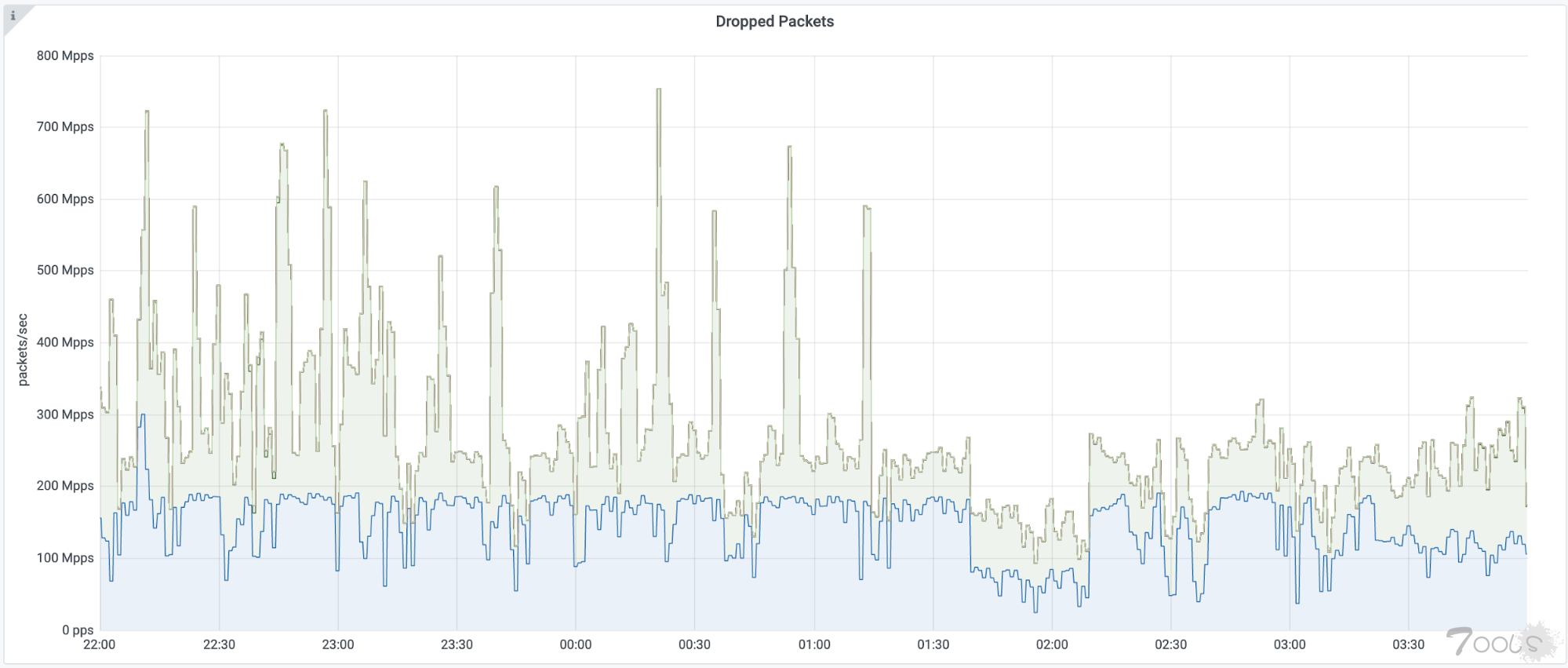

在那四天内,攻击利用了TCP协议上三个攻击媒介的组合:SYN,ACK和SYN-ACK。攻击活动以每秒超过400-600百万个数据包的速率持续了多个小时,并在每秒超过7亿个数据包时多次达到峰值,最高峰值为每秒7.54亿个数据包。虽然数据包速率高且持续,我们的优势仍在攻击期间继续为客户提供服务,而丝毫不影响性能。

自动化DDoS检测和缓解

那么,我们如何每秒处理7.54亿个数据包?首先,Cloudflare的网络利用BGP Anycast在我们的数据中心群中全球分布攻击流量。其次,我们构建了自己的DDoS保护系统Gatebot和dosd,它们将数据包丢弃在Linux内核中以实现最高效率,从而处理大量的数据包。第三,我们建立了自己的L4负载平衡器Unimog,它使用设备的运行状况和其他各种指标来智能地平衡数据中心内的流量。

在2017年,我们发布了博客介绍Gatebot,这是我们的两个DDoS保护系统之一。该博客的标题为Meet Gatebot,这是一个使我们能够入睡的机器人,而这正是这次攻击所发生的一切。我们的Anycast在全球范围内扩展了攻击面,然后Gatebot无需人工干预即可自动检测并缓解攻击。而且,每个数据中心内部的流量都进行了智能负载平衡,以避免压倒任何一台计算机。正如博客标题中所承诺的那样,攻击高峰实际上确实发生在我们伦敦团队入睡时。

那么Gatebot是如何工作的?Gatebot异步采样来自我们遍布全球200多个位置的每个数据中心的流量。它还监视客户的原始服务器运行状况。然后,它分析样本以识别可指示攻击的模式和流量异常。一旦检测到攻击,Gatebot将缓解指令发送到边缘数据中心。

为了补充Gatebot,去年,我们发布了代号为dosd(拒绝服务守护程序)的新系统,该系统可在全球200多个城市的每个数据中心中运行。与Gatebot相似,dosd可在单个服务器或数据中心范围内自动检测并缓解攻击。您可以在我们最近的博客中阅读有关dosd的更多信息。

DDoS格局

尽管在最近几个月中,我们发现DDoS攻击的规模和持续时间在减少,但是像这样的DDoS攻击却仍然持续存在,而且数量很大。无论攻击的规模,类型或复杂程度如何,Cloudflare 均可为所有客户和计划级别(包括免费计划)提供不受限制的DDoS保护。

评论8次

好像有种哪个贪官被抓 大快人心的感觉。。。

CFCDN 不是很稳定的!

我一直用CF,并没发现不稳,贵的还是很稳的

免费的CF不稳定 收费的就不清楚了

CFCDN 不是很稳定的!

我一直用CF,并没发现不稳,贵的还是很稳的

好像有种哪个贪官被抓 大快人心的感觉。。。

这话暴露了你被cf虐的不轻啊,小伙子。

诶 还是我太年轻 江湖。。。

听说你发新闻被diss了 哈哈哈哈????

树倒猴孙散。。。

好像有种哪个贪官被抓 大快人心的感觉。。。

这话暴露了你被cf虐的不轻啊,小伙子。

CFCDN 不是很稳定的!

好像有种哪个贪官被抓 大快人心的感觉。。。