夜探行动:亚洲网络游戏供应链攻击目标

ESET的研究人员发现了一个供应链攻击,用于针对亚洲在线游戏社区的网络间谍行动

原文:https://www.welivesecurity.com/2021/02/01/operation-nightscout-supply-chain-attack-online-gaming-asia/

在2020年期间,ESET research报告了各种供应链攻击,例如韩国政府和银行网站使用的WIZVERA Vera Port案例、危害多个蒙古政府机构使用的桌面聊天软件的隐形三叉戟行动以及Sign Sight行动,损害越南政府分发的签名软件的分发。

2021年1月,我们发现了一个新的供应链攻击,它破坏了Nox Player的更新机制,Nox Player是一个用于pc和mac的Android仿真器,也是Big Nox在全球拥有超过1.5亿用户的产品系列的一部分。

游戏玩家通常使用这个软件从他们的个人电脑上玩手机游戏,这使得这个事件有些不寻常。

三个不同的恶意软件家族被发现从定制的恶意更新分发到选定的受害者,没有任何利用任何经济利益的迹象,而是监控相关的能力。

我们发现了我们过去一直在监控的装载机的相似性,其中一些在这个操作中使用过,例如我们在缅甸总统办公室网站2018的供应链妥协中发现的,2020年初入侵香港大学的实例。

关于Big Nox

大NOX是一家总部设在香港的公司,它提供各种产品,主要是PC机和MACS的Android仿真器,称为NOX播放器。该公司的官方网站声称,它在150多个国家拥有超过1.5亿用户,使用20种不同的语言。不过,需要注意的是,庞大的基础主要在亚洲国家。

Big Nox在2019年还写了一篇关于与Nox Player联合使用VPN的博文,表明公司对用户隐私的关注。

我们已经就入侵事件联系了Big Nox,他们否认受到影响。我们还提供了支持,以帮助他们通过披露的情况下,他们决定进行内部调查。

我受影响了吗?

受影响者:Nox播放器用户。

如何确定我是否收到恶意更新:检查任何正在进行的进程是否与已知的活动C&C服务器有活动网络连接,或者查看基于我们在报告中提供的文件名的任何恶意软件是否安装在:

C:\ProgramData\Sandboxie\SbieIni.dat

C:\ProgramData\Sandboxie\SbieDll.dll

C:\ProgramData\LoGiTech\LBTServ.dll

C:\Program Files\Internet Explorer\ieproxysocket64.dll

C:\Program Files\Internet Explorer\ieproxysocket.dll

a file named %LOCALAPPDATA%\Nox\update\UpdatePackageSilence.exe not digitally signed by BigNox.

如何保持安全:

在入侵的情况下-从干净的介质重新安装标准。

对于未受危害的用户:在Big Nox通知它已经减轻了威胁之前,不要下载任何更新。

时间线

根据ESET遥测,我们在2020年9月看到了第一个妥协迹象,活动一直持续到2021年1月25日我们发现了明显的恶意活动,在这一点上,我们向Big Nox报告了事件。

受害者学

与活跃的Nox播放器用户的总体数量相比,受害者的数量非常少。根据ESET遥测,超过100000的用户在他们的机器上安装了Noxplayer。其中,只有5名用户收到恶意更新,显示“夜间侦察行动”是一项针对性很强的行动。受害者主要分布在台湾、香港和斯里兰卡。

我们没有成功地找到能够表明受害者之间关系的关联。然而,基于所涉及的受损软件和所交付的具有监视能力的恶意软件,我们认为这可能表明,有人有意收集涉及游戏社区的目标的情报。

需要强调的是,与之前类似的运营(如2019年针对游戏行业的Winnti Group活动)相比,我们没有发现任何迹象表明大量Nox玩家用户中恶意更新的泛滥,我们坚信这是一次目标明确的行动。

更新机制

为了了解这一供应链攻击的动态,重要的是要知道什么向量是用来传递恶意软件给用户。这个向量是Nox播放器的更新机制。

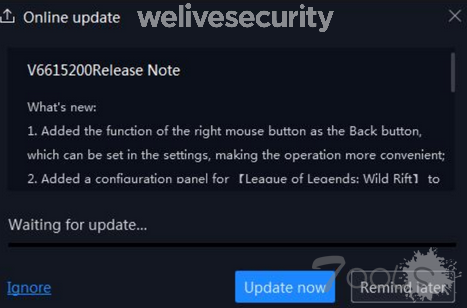

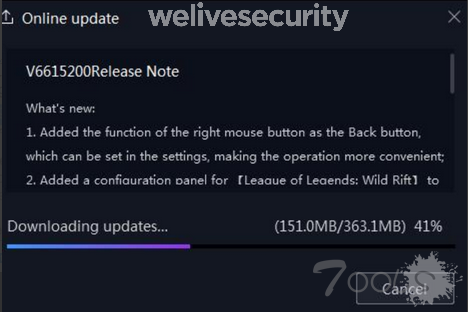

在启动时,如果noxplayer检测到软件的更新版本,它将用一个消息框(图2)提示用户提供安装它的选项。

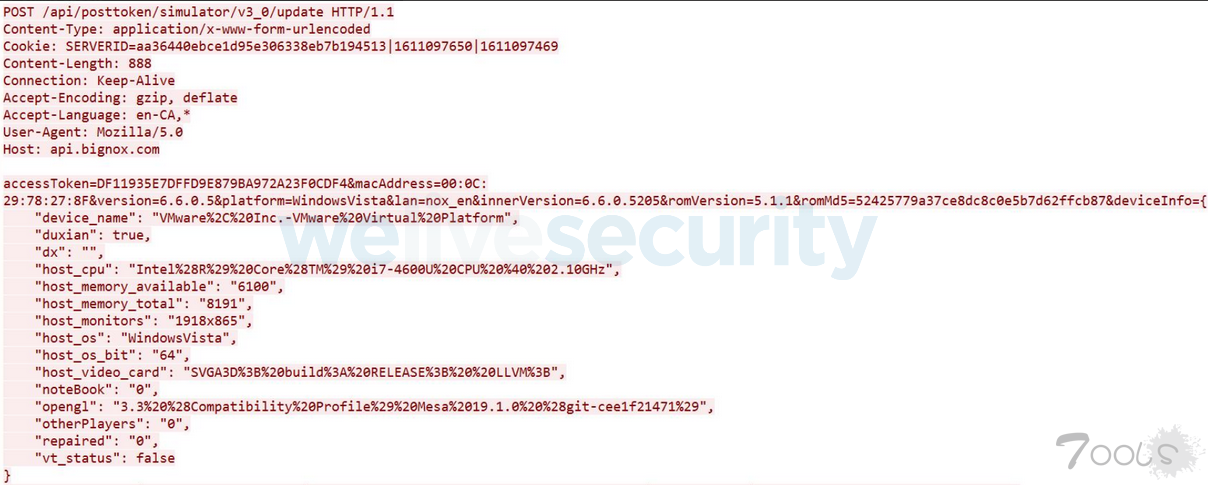

这是通过通过bignoxhttpapi查询更新服务器来完成的(api.bignox.com网站)为了检索特定的更新信息,如图3所示。

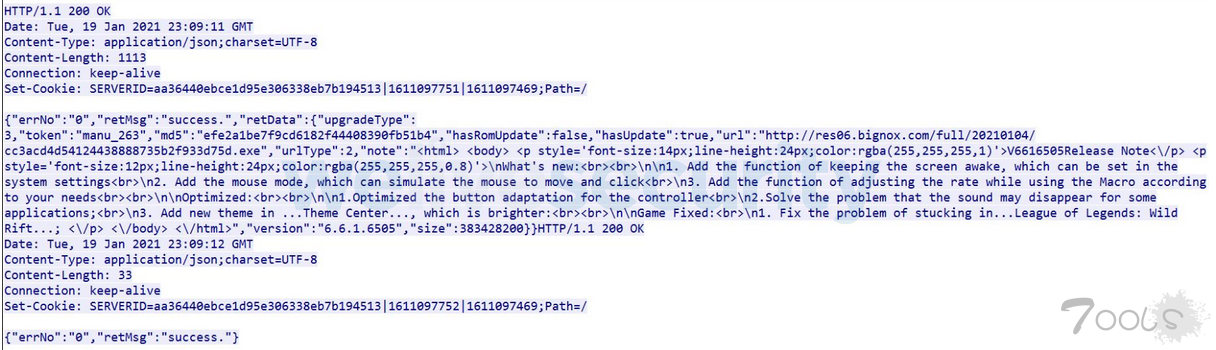

此查询的响应包含特定于更新的信息,如更新二进制URL、其大小、MD5哈希和其他相关信息,如图4所示。

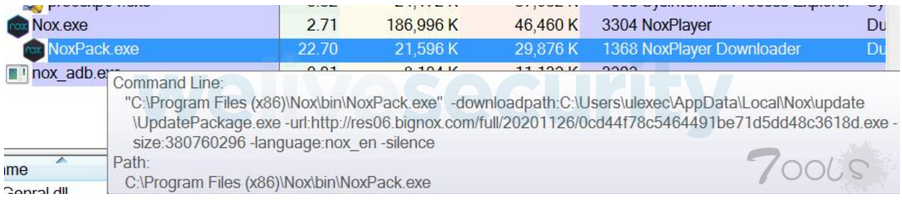

按下图1中的“updatenow”按钮后,Nox播放器的二进制应用程序Nox.exe文件将接收到的更新参数提供给工具箱中的另一个二进制文件Pack.exe文件,它负责下载更新本身,如图5所示。

完成后,消息框中的进度条将反映下载的状态(图6),完成后,将执行更新。

供应链折衷指标

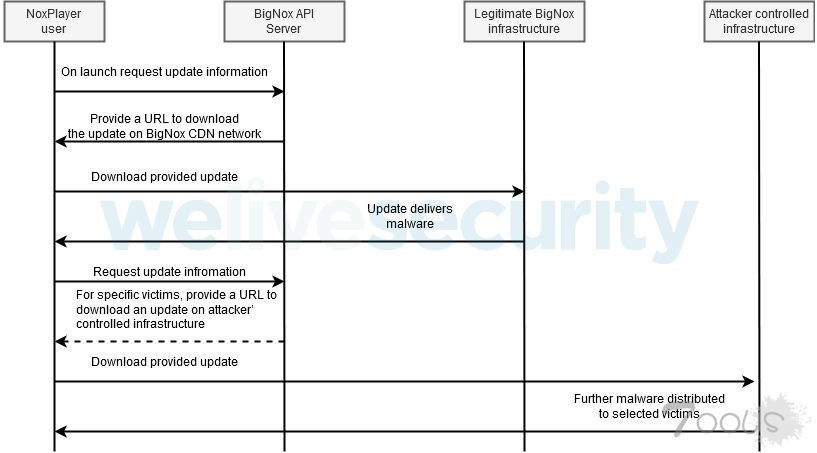

我们有足够的证据表明,大氮氧化物基础设施(res06。bignox.com网站)受到恶意软件的攻击,并暗示他们的HTTP API基础设施(api.bignox.com网站)可能已经被破坏了。在某些情况下,Big Nox更新程序会从攻击者控制的服务器下载额外的有效负载。这表明Big Nox API的回复中提供的URL字段被攻击者篡改。观察到的入侵流如图7所示。

以上顺序图所示内容概述如下:

启动时,主要的Nox播放器可执行文件Nox.exe文件将通过API发送请求以查询更新信息。

bignoxapi服务器用特定的更新信息响应客户机请求,包括从bignox合法基础设施下载更新的URL。

Nox.exe文件为Nox提供适当的参数播放器.exe下载更新。

Big Nox基础设施中存储的合法更新可能已被恶意软件替换,或者可能是合法更新未使用的新文件名/URL。

受害者的机器上安装了恶意软件。与合法的Big-Nox更新相反,这些恶意文件没有数字签名,这强烈表明Big-Nox构建系统没有遭到破坏,而只是其分发更新的系统。

对受害者进行一些侦察,并将信息发送给恶意软件操作员。

犯罪者根据一些未知的过滤方案对特定的感兴趣的受害者进行恶意更新。

Nox.exe文件将执行零星的更新请求。

Big Nox API服务器用更新信息响应客户机,该信息表示更新存储在攻击者控制的基础结构中。

更多的恶意软件被传送到选定的受害者。

有了这些信息,我们可以强调以下几点:

合法的Big Nox基础设施为特定更新提供恶意软件。我们观察到这些恶意更新只发生在2020年9月。

此外,我们还观察到,对于特定的受害者,随后以及整个2020年底和2021年初,都会从攻击者控制的基础设施下载恶意更新。

我们非常有信心,这些额外的更新是由Nox.exe文件向Nox提供特定参数Pack.exe文件,这表明Big Nox API机制也可能被破坏,从而提供定制的恶意更新。

这也可能意味着受害者可能遭受了Mit M攻击,尽管我们认为这一假设不太可能,因为我们发现的受害者在不同的国家,而且攻击者已经在大型Nox基础设施上站稳了脚跟。

此外,我们能够复制res06上托管的恶意软件样本的下载。bignox.com网站从测试机器和使用https。这就排除了使用Mit M攻击篡改更新二进制文件的可能性。

还有一点很重要,即从攻击者控制的基础结构下载的恶意更新模仿了合法更新的路径:

对攻击者控制的基础结构进行恶意更新:

http://cdn.cloudfronte[.]com/player/upgrade/ext/20201030/1/35e3797508c555d5f5e19f721cf94700.exe

合法的Nox播放器更新:

http://res06.bignox[.]com/player/upgrade/202012/1b31bced0a564bed9f60264f061dcdae.exe文件

此外,注册的攻击者控制的域名模仿Big Nox CDN网络域名,即cloudfront.net.

这些迹象表明,攻击者试图避免被发现,以便他们可以保持在雷达下,实现长期的持久性。

恶意软件

共观察到三种不同的恶意更新变体,每种变体都丢弃了不同的恶意软件。这些变体如下:

恶意更新变体1

这个变种是一个初步的更新指向妥协的大氮氧化物基础设施。我们的分析基于SHA-1 CA4276033A7CBDCDDE26105DEC911B215A1CE5CF样品。

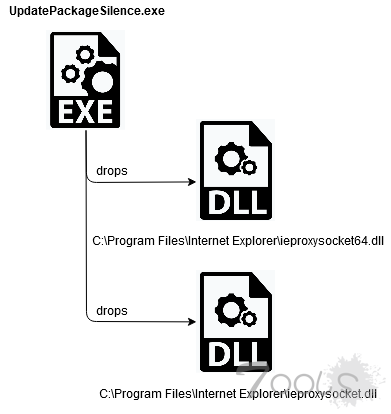

交付的恶意软件似乎以前没有记录在案。它并不十分复杂,但它有足够的能力来监测受害者。最初的RAR SFX存档将两个DLL放入C:\Program Files\Internet Explorer\中,并根据体系结构通过rundll32.exe运行其中一个DLL。这些DLL的名称如下:

ieproxysocket64.dll

ieproxysocket.dll

它还将一个名为KB911911.LOG的文本文件放到磁盘上,SFX安装程序的原始名称将写入其中。DLL尝试打开并读取此日志文件,如果找不到,将停止执行,从而实现执行护栏。

然后,DLL将检查是否已由以下任何进程加载;如果已加载,它将停止自己的执行:

smss.exe文件

winlogon.exe

csrss.exe文件

wininit.exe

服务管理程序

资源管理器

将检查机器的IP地址,以验证它既不是127.0.0.1也不是0.0.0.0;如果是,将在无限循环中重新检查,直到它发生变化。否则,它将继续通过WMI对象查询提取当前计算机的UUID。使用MD5对返回的UUID进行哈希处理,以序列化当前受害者。还将检索和保存帐户名信息。

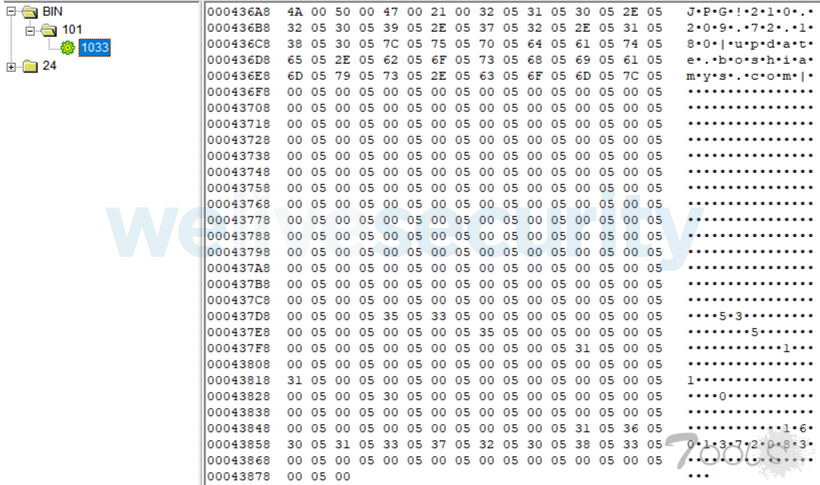

将从DLL的资源检索加密的配置。此配置使用带有0x5000的两字节异或进行加密。鉴于所用密钥的弱点,加密配置部分可见:

此配置的格式如下(大致):

Offset Size Comment

0x00 0x08 Fake JPG header magic

0x08 0x12C Buffer holding tokenized C&C information

0x134 0x14 Buffer holding port for C&C communication

0x148 0x14 Sleep time

0x15C 0x14 Operate flag; don’t operate with network monitoring tools deployed or if this flag is set

0x170 0x14 N/A

0x184 0x14 DNS flag; append a token at the end of a hostname buffer with either |UDP or |DNS, depending on the value of this field

0x198 0x38 Variable holding offset start of decoded configuration buffer

解析完配置后,在将执行转移到C&C循环之前,后门将多次检查网络监视进程。如果设置了Operate标志或正在运行以下任一进程,则操作停止:

netman.exe

wireshark.exe

后门可以使用原始IP地址或域名与C&C服务器通信。成功连接到C&C后,恶意软件将能够执行以下命令:

Command ID Specification

getfilelist-delete Delete specified files from the disk

getfilelist-run Run a command via the WinExec API

getfilelist-upload Upload a file via ScreenRDP.dll::ConnectRDServer

getfilelist-downfile1 Download a specific file

getfilelist-downfile2 Download a specific directory

getfilelist-downfile3 Same as getfilelist-downfile2

<default>

\\tsclient drive redirection of certain directories (starting with A: for range(0x1A))

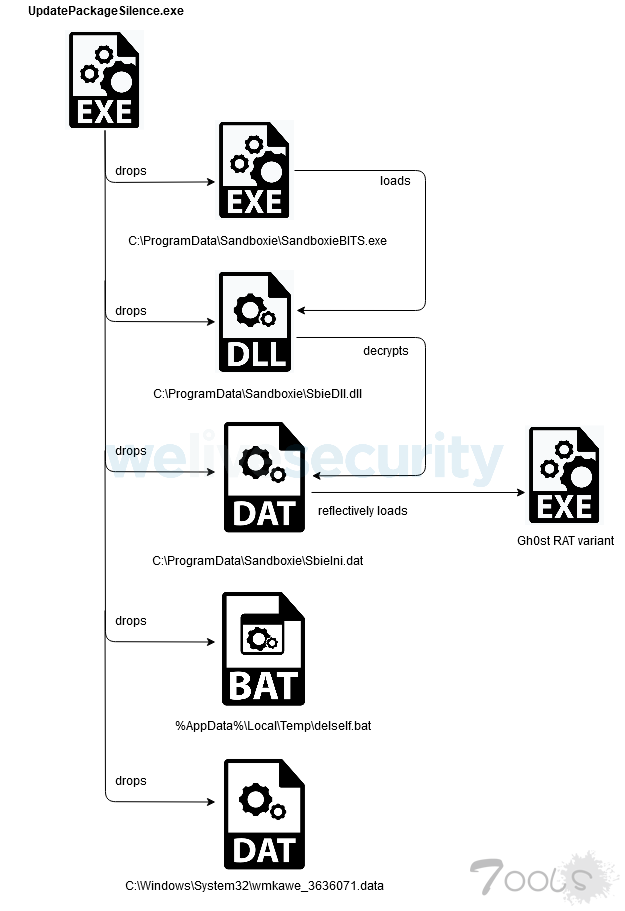

恶意更新变体2

这个恶意软件变种也被发现从合法的Big Nox基础设施下载。我们的分析基于SHA-1 E45A5D9B03CFBE7EB2E90181756FDF0DD690C00C样品。

它包含几个文件,这些文件组成了一个被称为trident bundle的包,其中一个签名的可执行文件被用来加载一个恶意DLL,该DLL将解密并加载一个外壳代码,为最终的负载实现一个反射加载程序。

这个三叉戟捆绑包的主题是将恶意软件伪装成沙盒组件。捆绑组件的名称如下:

Filename Description

C:\ProgramData\Sandboxie\SandboxieBITS.exe Signed Sandboxie COM Services (BITS)

C:\ProgramData\Sandboxie\SbieDll.dll Malicious hijacked DLL

C:\ProgramData\Sandboxie\SbieIni.dat Malicious encrypted payload; decrypts a reflectively loaded instance of Gh0st RAT

C:\Users\Administrator\AppData\Local\Temp\delself.bat Script to self-delete the initial executable

C:\Windows\System32\wmkawe_3636071.data Text file containing the sentence Stupid Japanese

我们遇到了同一个文本文件的其他实例,在2018的缅甸总统办公室网站中,在一个供应链妥协中,一个非常类似的加载器掉了,在2020入侵了香港大学。

部署的最终有效载荷是Gh0st RAT的一个变种,具有键盘记录功能。

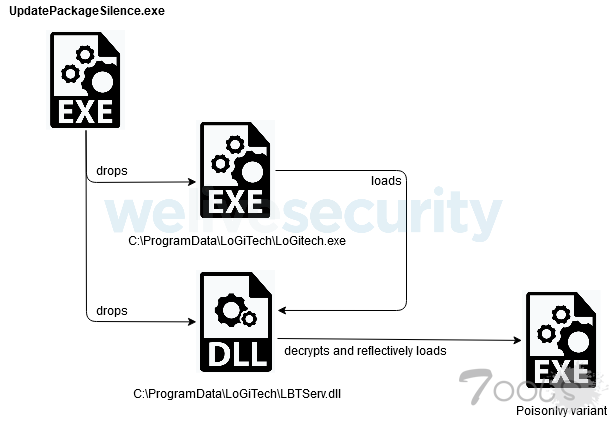

恶意更新变体3

此更新变体仅在从攻击者控制的基础结构下载的初始恶意更新之后的活动中发现。我们的分析基于SHA-1 AA3D31A1A6FE6888E4B455DADDA4755A6D42BEEB样品。

类似地,与前一个变体一样,此恶意更新捆绑在MFC文件中,并提取两个组件:良性签名文件和它的依赖项。组件包括:

Filename Description

C:\ProgramData\LoGiTech\LoGitech.exe Signed Logitech binary

C:\ProgramData\LoGiTech\LBTServ.dll Malicious DLL decrypts and reflectively loads an instance of PoisonIvy

在最近发现的受害者中,最初下载的二进制文件是在Delphi中编写的,而对于以前的受害者,同一个攻击者控制的URL丢弃了用C++编写的二进制文件。这些二进制文件是最初的初步加载程序。尽管加载程序是用不同的编程语言编写的,但两个版本都部署了相同的最终有效负载,即毒藤鼠的一个实例。

结论

在过去的一年中,我们检测到了各种供应链攻击,例如“标志瞄准行动”或“Able桌面”等。然而,由于目标垂直,夜探行动中涉及的供应链妥协特别有趣,因为我们很少遇到许多针对在线游戏玩家的网络间谍行动。

供应链攻击将继续是网络间谍集团利用的一种常见的妥协手段,其复杂性可能会影响此类事件的发现和缓解。

如有任何疑问,或提交与本主题相关的样品,请联系我们:网址:[email protected]。

确认

作者特别感谢马蒂厄·法乌在调查过程中给予的支持和反馈。

折衷指标(IoCs):

Files

SHA-1 ESET detection name Decription

CA4276033A7CBDCCDE26105DEC911B215A1CE5CF Win32/Agent.UOJ Malicious Update variant 1

E45A5D9B03CFBE7EB2E90181756FDF0DD690C00C Win32/GenKryptik.ENAT Malicious Update variant 2

AA3D31A1A6FE6888E4B455DADDA4755A6D42BEEB Win32/Kryptik.HHBQ Malicious Update variant 3

5732126743640525680C1F9460E52D361ACF6BB0 Win32/Delf.UOD Malicious Update variant 3

C&C servers

210.209.72[.]180

103.255.177[.]138

185.239.226[.]172

45.158.32[.]65

cdn.cloudistcdn[.]com

q.cloudistcdn[.]com

update.boshiamys[.]com

Malicious update URLs

http://cdn.cloudfronter[.]com/player/upgrade/ext/20201030/1/35e3797508c555d5f5e19f721cf94700.exe

http://cdn.cloudfronter[.]com/player/upgrade/ext/20201101/1/bf571cb46afc144cab53bf940da88fe2.exe

http://cdn.cloudfronter[.]com/player/upgrade/ext/20201123/1/2ca0a5f57ada25657552b384cf33c5ec.exe

http://cdn.cloudfronter[.]com/player/upgrade/ext/20201225/7c21bb4e5c767da80ab1271d84cc026d.exe

http://cdn.cloudfronter[.]com/player/upgrade/ext/20210119/842497c20072fc9b92f2b18e1d690103.exe

https://cdn.cloudfronte[.]com/player/upgrade/ext/20201020/1/c697ad8c21ce7aca0a98e6bbd1b81dff.exe

http://cdn.cloudfronte[.]com/player/upgrade/ext/20201030/1/35e3797508c555d5f5e19f721cf94700.exe

http://res06.bignox[.]com/player/upgrade/202009/6c99c19d6da741af943a35016bb05b35.exe

http://res06.bignox[.]com/player/upgrade/202009/42af40f99512443cbee03d090658da64.exe

MITRE ATT&CK techniques

Note: This table was built using version 8 of the MITRE ATT&CK framework.

Tactic ID Name Description

Initial Access T1195.002 Supply Chain Compromise: Compromise Software Supply Chain Malware gets delivered via NoxPlayer updates.

Execution T1053.005 Scheduled Task/Job: Scheduled Task Malicious update variant 3 instances will be executed via Scheduled task.

Execution T1569.002 System Services: Service Execution Malicious update variant 2 instances will be executed via service execution.

Persistence T1053.005 Scheduled Task/Job: Scheduled Task Malicious update variant 2 instances will create a scheduled task to establish persistence.

Defense Evasion T1140 Deobfuscate/Decode Files or Information Malicious update variant 2 and 3 will be contained in "trident" bundles for evasion purposes.

T1574.002 Hijack Execution Flow: DLL Side-Loading Malicious updates shipped as "trident" bundles will perform DLL side loading.

Collection T1056.001 Input Capture:Keylogging Some of the final payloads such as PoisonIvy and Gh0st RAT have keylogging capabilities.

Command and Control T1090.001 Proxy: Internal Proxy The PoisonIvy final payload variant has capabilities to authenticate with proxies.

T1095 Non-Application Layer Protocol All malicious update instances communicate over raw TCP or UDP.

T1573 Encrypted Channel Both PosionIvy and Gh0st RAT use encrypted TCP communication to avoid detection.

Exfiltration T1041 Exfiltration Over C2 Channel Exfiltration in all malicious updates instances is done over a Command and Control channel.

评论4次

小白已准备膜拜了

怎么做到tubi是负的

我把t00ls给日了,自己改的????????

小白已准备膜拜了

怎么做到tubi是负的.gif)

小白已准备膜拜了

太深奥了这也。。。