新型恶意软件<Silver Sparrow>已感染了近3万台苹果mac

这款恶意软件被称为<Silver Sparrow>(银麻雀)。该恶意软件可利用 macOS Installer JavaScript API 执行可疑命令。

据外媒ArsTechnica最近报道,来自安全机构Malwarebytes和Red Canary的发现,全球有超过3万台Mac电脑被植入了Silver Sparrow恶意软件,目前还不清楚它在侵入用户的Mac后,会获取哪些隐私信息,也还没有出现用户被劫持的反馈,而这个恶意软件有两个版本,一个是专门针对Intel版的Mac,另外一个则是连苹果自研的M1芯片Mac也会被入侵。

似乎是可能在获取到自己想要的东西后,就会自行消除,以做到隐藏自己入侵的痕迹,只是这个恶意软件还没有对用户的Mac造成任何实际性的侵犯,暂还不清楚它在侵入用户的 Mac 后,会获取哪些隐私信息,也还没有出现用户被劫持的反馈,而当研究人员尝试执行了它的binary,x86版本会显示“Hello World!”,而M1版会出现“You did it!”,这看上去更像是个恶作剧,但目前苹果已经移除了这两个binary的开发者认证。

Red Canary表示:虽然我们还没有观察到Silver Sparrow的确切威胁,但其巨有前瞻性的M1芯片兼容性、全球的覆盖范围以及较高的感染率和操作的成熟度表明,Silver Sparrow是一个相当严重的威胁,其存在的位置可以一瞬间提供有潜在影响的有效威胁。

根据Malwarebytes提供的数据,戒指2月17日,Silver Sparrow已经感染了153个国家的29139个macOS系统,尤其在美国、英国、加拿大、法国和德国被大量检测到。Red Canary没有说明被Silver Sparrow影响到的系统中有多少是M1 Mac。

当然,研究人员仍在试图了解它的确切作用,以及其自毁功能的目的。

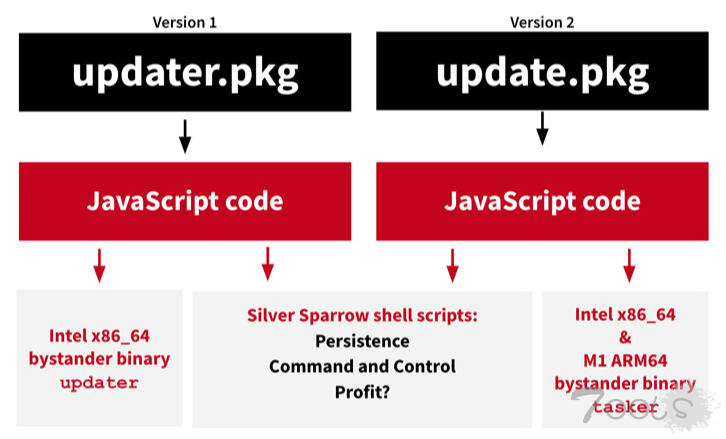

Silver Sparrow 以两个不同文件形式分发,分别为“ updater.pkg”和“ update.pkg”。两者唯一区别是 update.pkg 同时包含 Intel x86_64 和 Apple M1 二进制文件,而 updater.pkg 仅包含 Intel 可执行文件。

值得注意的是,与大多数使用 preinstall 和 postinstall 脚本执行命令或安装其他恶意软件的 MacOS 勒索软件不同,Silver Sparrow 原生版本运行在苹果 11 月推出的 M1 芯片上,利用 MacOS 安装程序 JavaScript API 来执行命令。JavaScript 的使用会产生不同的遥测,使根据命令行参数分析并检测恶意活动变得困难。

而m1 macs可以在动态二进制翻译程序的帮助下运行x86软件。Rosetta表示本地支持的好处不仅意味着效率的提高,而且意味着在不引起任何不必要的注意的情况下保持不受关注的可能性增加。

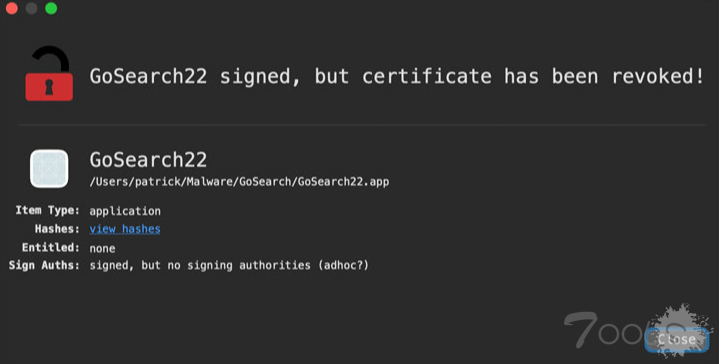

就其本身而言,严重的混乱GoSearch 22广告软件将自己伪装成一个合法的Safari浏览器扩展,事实上,它收集浏览数据,并提供大量广告,如横幅和弹出窗口,包括链接到可疑网站以分发更多恶意软件的广告。

Wardle说,去年11月,苹果公司的开发人员ID"hongsheng_yan" 签署了该扩展协议,以进一步隐藏其恶意内容,但此后,它已被撤销,这意味着,除非攻击者用另一份证书重新签名,否则该应用程序将不再在MacOS上运行。

虽然这一发展突显出恶意软件如何继续发展,以直接响应这两种硬件的变化,但Wardle警告说,“(静态)分析工具或防病毒引擎可能会与ARM 64二进制文件发生冲突”,与Intel x86_64版本相比,业界领先的安全软件的检测量下降了15%。

GoSearch 22的恶意软件功能可能并不是全新的或危险的,但这并不是重点。如果说有什么,新的M1兼容恶意软件的出现,这只是一个开始,更多的变体可能会出现在未来。

评论3次

能怎么检测是否中毒了呢?

能怎么检测是否中毒了吗?

怎么检测是否中毒?