渗透测试

[已重新编辑]AI与基础安全结合的新的攻击面

# 一、前言目前越来越多AI落地应用了比如:腾讯混元大模型在研发安全漏洞修复的实践、腾讯会议AI小助手等等,AI与WEB应用结合如果使用不当也会出现各种问题。portswigger提供了一些场景的案例,可以看具体有哪些场景,怎么利用以及会有什么危害。# 二、实验portswigger一共提供了如下四个实验。1、Expl

真实学院渗透思路分享

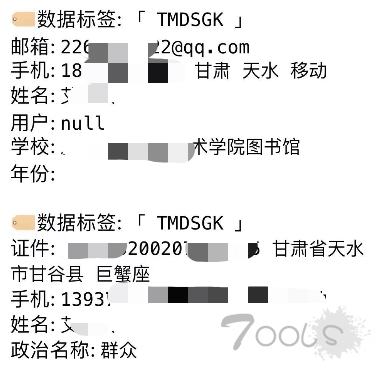

通过搜索引擎语法对目标学校进行信息搜集找到专升本信息,可以看到2022个学号和姓名有了学号和姓名,就好办了,打开TG,打开helloworld,在这两千多个专升本上岸的学号中找一些名字不那么大众的ok,找到了身份证号和姓名和学号,就可以重置密码了输入新的密码就可以登陆进去了,但是学生的功能很少,只

宝塔最新版本获取完整手机号

这个是我本地搭建的宝塔面板,刚刚装的热乎着呢,先访问一下BT面板f12开起来,点击面板设置,由于匿名佬给我提供的接口我找不到,所以我就把所有的接口全看了一遍最终锁定了这个get_public_config里的请求,如果你直接访问这里的请求网址的话是不行的需要在network这边看他的响应点击响应,慢慢滑下来

溯源小技巧(邮箱、域名、电话、qq)

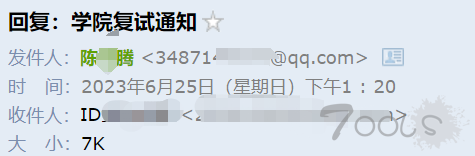

前言:我写的是一些简单的溯源,就分享一下知识### 邮箱溯源IP这是一个真实的案例钓鱼佬,别被我逮到了,逮到遭老罪了我收到这么一封钓鱼邮件然后钓鱼内容是这样的,无非就是让我点进去然后收集信息,肯定不能上当呀直接点击箭头所指的地方然后直接搜索X-Originating-IP就可以看到IP回显了正常来说,他

某OA-前台任意文件上传

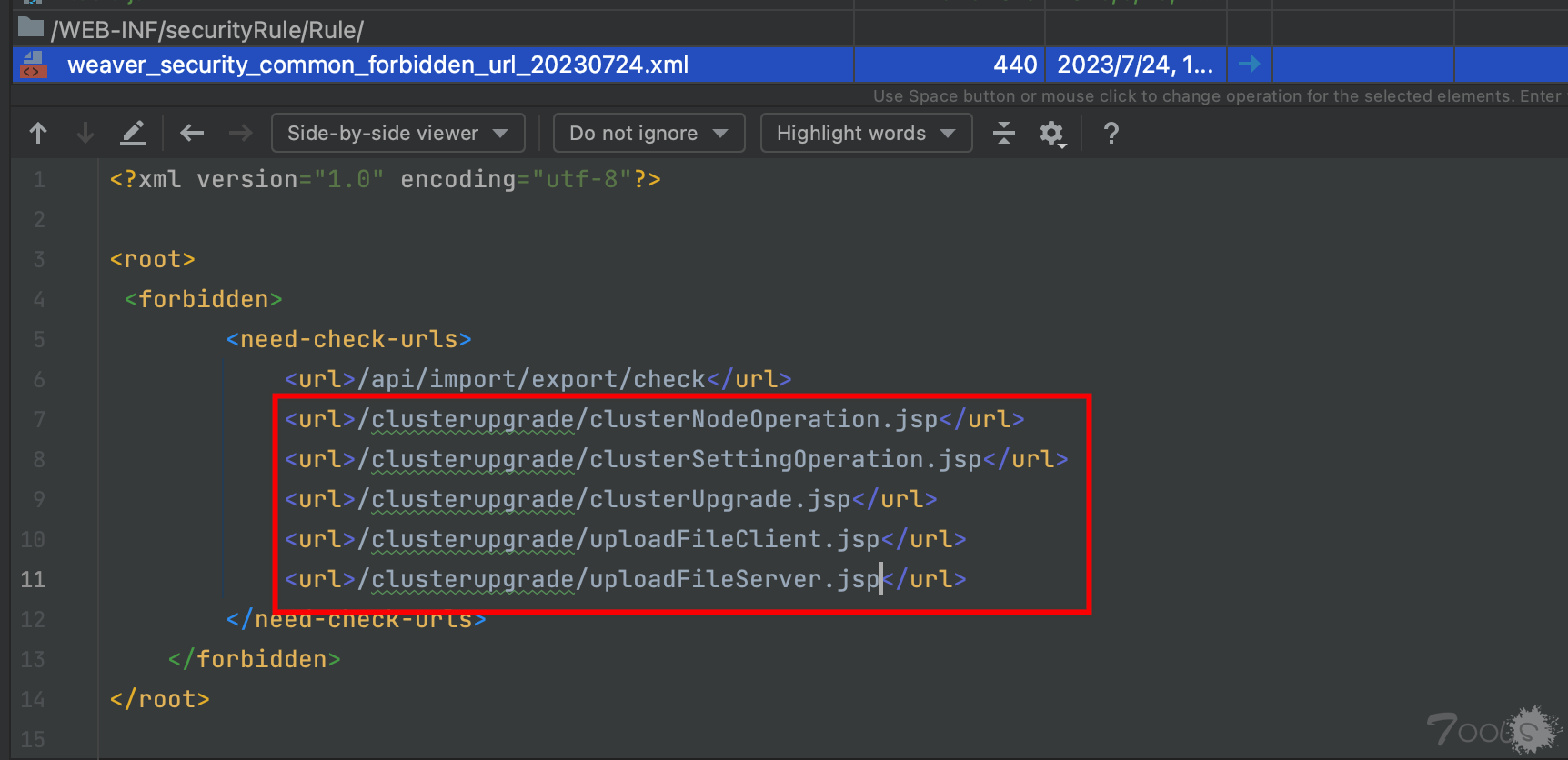

前言前段时间,官方发布了10.58.3补丁,其中修复了一处前台任意文件上传漏洞,实际利用条件比较苛刻,在此分享一下分析过程利用条件目标开启集群模式。漏洞分析第一部分通过diff10.58.3和10.58.2的补丁可以发现,在新版本中的补丁禁用了几个集群相关的uri通过分析,涉及文件上上传的有clusterUpgrade.j

数据库连接反查,定位具体库的连接信息

通过弱口令或其他方法连接到数据库后,发现一个数据库中搭建了多个库,如何确认这些库由哪些地址正在使用or连接?如下查询将返回每个连接到数据库的连接信息,包括数据库名称、连接数、登录名、应用程序名称、主机名和 IP 地址。SQLserverSELECT DB_NAME(dbid) AS DBName, COUNT(dbid) AS NumberOfConn

挖掘犯罪链条中的URL跳转

##0x01 前言###2023年5月,接到朋友求助,他的母亲被诈骗5万元,诈骗人使用的是他哥哥的微信号,找到我寻求帮助。###经过研判,对方盗取了被害人亲戚的微信号,以老套的诈骗方式“是我是我诈骗”进行作案。----------------##0x02 骗局分析###利用钓鱼链接,让被害人帮忙微信投票,在投票时提示需要登

vcenter实战利用方式总结

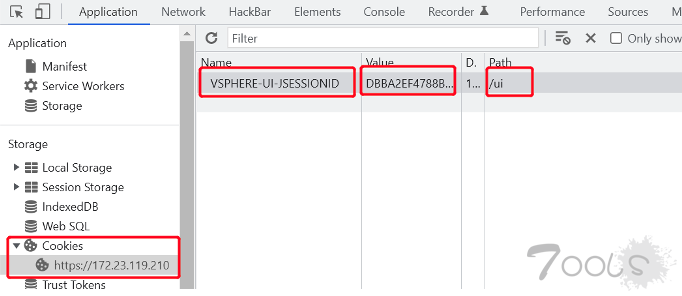

## 0x00 vcenter简介esxi相当于vmware workstation,可以在上面开虚拟机,esxi也有单独的网页可以管理里面的虚拟机。vcenter相当于一个vmware workstation集群的管理工具,在vcenter中可以看见所有的esxi中的虚拟机。其中vcenter自己的认证信息是放在ldap中的,esxi的账号密码以及虚拟机等信息是存放在

公众号信息深度挖掘到余额盗刷

# 前言案例分享,提取他人账户余额到个人账户# 过程通过搜索公众号关键字,发现目标的一个公众号进入公众号,在公众号中发现了可交互的业务。通过查看功能,发现为统一部署的APP服务,放弃该目标,转而寻找其他薄弱的业务。依次浏览该公众号历史推文,在其中一篇推文中发现了该子公司自建的另一个公众

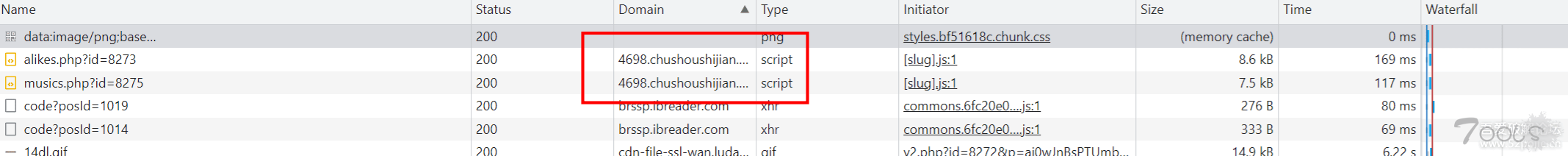

简书游戏广告分析

## 问题引出今天上网时无意间打开简书,发现简书中直接插入了游戏广告:好奇心驱使下,分析了一下广告是怎么插进去的,并把过程分享一下(url中的.均用_代替)## 目录- 抓包 - 分析js依赖关系 - 分析代码 - 自动关闭广告 ### 一、抓包清除Cookie,清除缓存,抓包找广告比较好找,可以从这些图片入

![[已重新编辑]AI与基础安全结合的新的攻击面](https://www.t00ls.com/attachments/month_2404/24041013099c848f13250a5ec7.png)