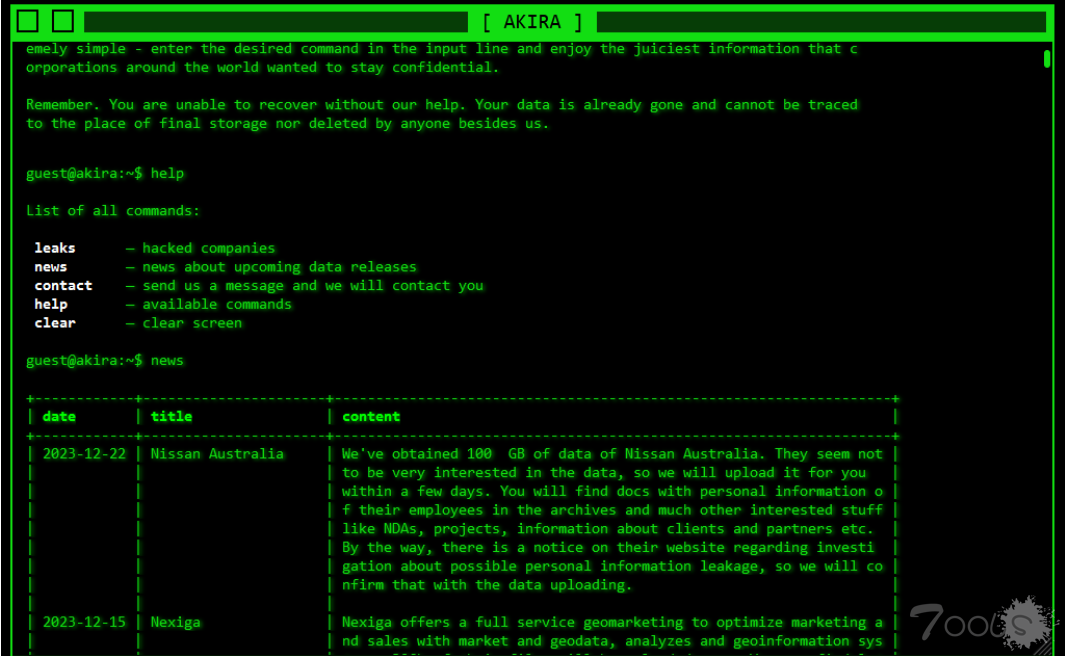

AKIRA 勒索软件从 250 多名受害者那里收到了 4200 万美元的赎金

CISA、FBI、欧洲刑警组织和荷兰国家网络安全中心 (NCSC-NL) 发布的联合公告显示,自 2023 年初以来,Akira 勒索软件运营商从全球 250 多名受害者那里收到了 4200 万美元的赎金。 Akira 勒索软件自 2023 年 3 月以来一直活跃,该恶意软件背后的威胁行为者声称已经入侵了多个行业的多个组织,包括教育、金融和房地产。与其他勒索软件团伙一样,该组织开发了一款针对 VMware ESXi 服务器的 Linux 加密器

Akira 勒索软件运营商通过在加密之前窃取受害者的数据来实施双重勒索模型。

该勒索软件的早期版本是用 C++ 编写的,并且该恶意软件在加密文件中添加了 .akira 扩展名。然而,从 2023 年 8 月起,某些 Akira 攻击开始利用 Megazord,它采用基于 Rust 的代码并使用 .powerranges 扩展名加密文件。 Akira 威胁行为者坚持交替使用 Megazord 和 Akira,包括独立调查确定的 Akira_v2。

网络安全研究人员观察到,威胁行为者通过虚拟专用网络 (VPN) 服务获得对组织的初始访问权限,而无需配置多重身份验证 (MFA)。攻击者主要利用思科漏洞CVE-2020-3259 和 CVE-2023-20269。

Akira 操作员还被发现使用远程桌面协议 (RDP)、鱼叉式网络钓鱼和滥用有效凭据等面向外部的服务。

初始访问后,我们观察到威胁参与者通过生成新的域帐户来利用域控制器的功能来建立持久性。在某些攻击中,威胁参与者创建了一个名为itadm的管理帐户。

“根据 FBI 和开源报告,Akira 威胁行为者利用 Kerberoasting 等后利用攻击技术来提取存储在本地安全机构子系统服务 (LSASS) 进程内存中的凭据。 Akira 威胁行为者还使用 Mimikatz 和 LaZagne 等凭证抓取工具来帮助特权升级。”阅读报告。 “SoftPerfect 和 Advanced IP Scanner 等工具通常用于网络设备发现(侦察)目的, net Windows 命令用于识别域控制器并收集有关域信任关系的信息。“

据观察,Akira 操作员在同一攻击中针对不同的系统架构部署了两种不同的勒索软件变体。这是运营商首次采用这种策略。

操作员经常禁用安全软件以逃避检测和横向移动。政府专家观察到 Akira 威胁行为者使用 PowerTool 来利用 Zemana AntiMalware 驱动程序并终止与防病毒相关的进程。

威胁参与者使用 FileZilla、WinRAR、WinSCP 和 RClone 进行数据泄露。攻击者使用 AnyDesk、Cloudflare Tunnel、RustDesk、Ngrok 和 Cloudflare Tunnel 与命令与控制 (C&C) 进行通信。

“Akira 威胁行为者利用复杂的混合加密方案来锁定数据。这涉及将 ChaCha20 流密码与 RSA 公钥密码系统相结合,以实现快速、安全的密钥交换。这种多层方法根据文件类型和大小定制加密方法,并且能够完全或部分加密。”该建议的结论包括妥协指标(IoC)。”

评论0次