超过20,000个WordPress僵尸网站攻击其他WordPress网站

据报道,攻击者使用超过20,000个已经攻陷的WordPress网站对其他WordPress站点发起攻击。且攻击者将C2服务器隐藏在大量代理服务器之后,对WordPress肉鸡进行指令分发,让肉鸡通过动态密码字典对其他的WordPress站点的XML-RPC身份验证机制进行暴破。虽已被研究人员溯源到C2服务器,但由于托管商的商业习惯,并不能下线这些C2服务器,用户只能通过使用好的WordPress安全插件和防火墙,防止此攻击。

通过WordPress的安全公司Defiant了解到,攻击者使用超过20,000个已经攻陷的WordPress网站对其他WordPress站点发起攻击。

Defiant公司负责管理和发布Wordfence插件——这是一个用于WordPress网站的防火墙系统。该公司表示,它已经检测到上个月被攻陷的网站对其他WordPress网站进行了超过500万次的尝试登录。这些攻击就是安全专家口中的“字典爆破攻击”,利用各种用户名和密码的组合,反复登录,从而获得帐户的访问权限。

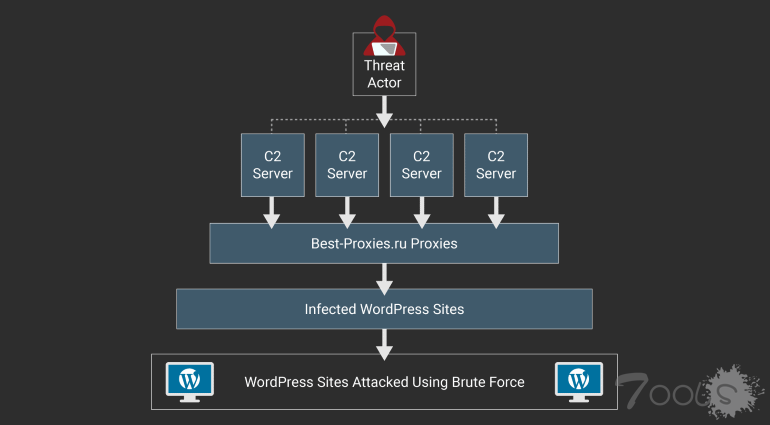

Defiant的安全研究员Mikey Veenstra说“已经设法深入了解这个僵尸网络的运作方式”。研究人员在一份报告中表示,僵尸网络的顶部有四个C2服务器,它们发送指令到已经被攻陷的网站攻击其他网站。

攻击者在best-proxies [.] ru代理服务商租用了超过14,000个代理服务器。通过这些代理服务器,四个C2服务器发送攻击指令到已被攻陷的WordPress站点上,这些WordPress站点上的恶意脚本接收指令,

读取从C&C服务分发的目标列表,根据预定义的字典和已成功的密码生成新的密码,尝试使用新的密码登录到另一个WordPress管理后台。

“如果暴力破解脚本试图以用户alice登录example.com,它将生成alice1,alice2018这类密码”,Veenstra在他的报告中解释了攻击机制。“虽然这种策略不太可能在任何一个网站上取得成功,但在大规模目标上使用时,它可能非常有效。”

在正常情况下,由于攻击者使用代理网络隐藏其C&C服务器位置,研究人员无法跟踪整个僵尸网络的活动。

幸运的是,Defiant表示,“这个僵尸网络背后的攻击者在实施暴力破解脚本时出现了一些错误,这使得研究人员可以摸清整个僵尸网络的后端基础设施。"

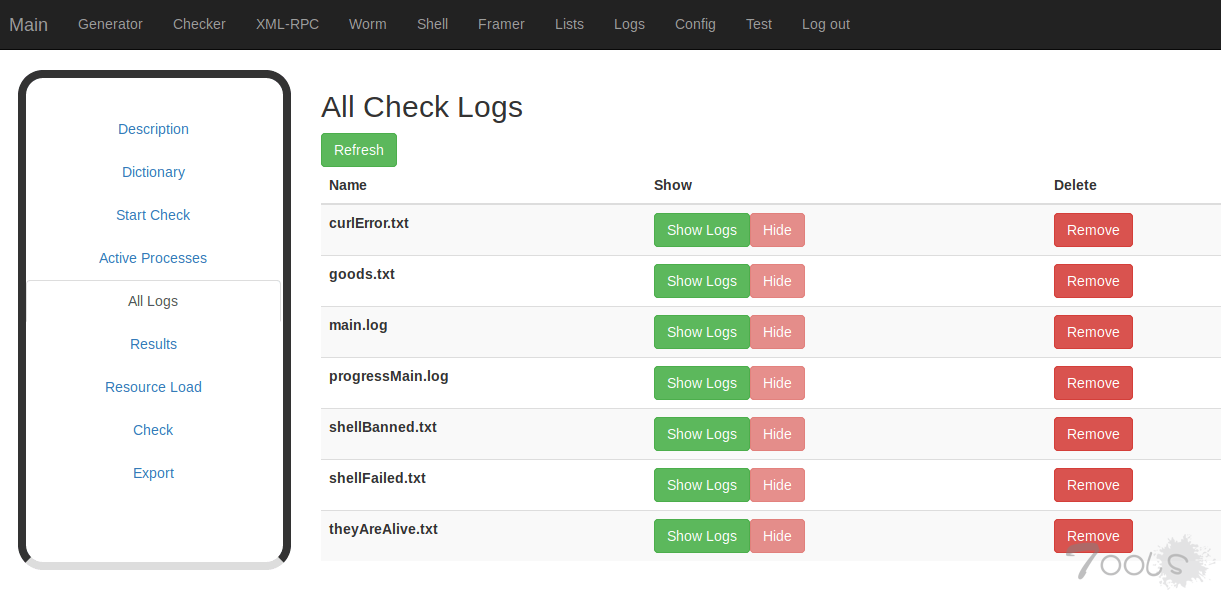

此外,攻击者信息的暴露并不仅仅在暴力破解脚本上。Defiant表示,僵尸网络运营者在为僵尸网络的管理面板实施身份验证系统时也犯了些低级错误,僵尸网络控制面板登录系统可被绕过,研究员就此对攻击者的操作暗中观察。

该公司表示,他们已经与执法部门共享了收集到的信息。可悲的是,僵尸网络的四个C2服务器无法下线,它们托管在HostSailor上。HostSailor是一个不轻易受理删除请求的”防弹“托管服务商。这意味着僵尸网络仍在活跃并且继续攻击,继续攻击更多的WordPress网站。

该怎么办?

僵尸网络的自动登录尝试不是针对WordPress登录面板,而是针对WordPress XML-RPC身份验证机制,因此更改站点的管理面板URL无济于事。

相反,Defiant建议使用WordPress安全插件,该插件可以阻止针对XML-RPC服务执行的暴力破解或字典攻击。

不过也不用担心,即使XML-RPC身份验证系统攻击已经持续了几年,但像样点的WordPress防火墙都能够阻止这些攻击。

评论0次