思科自适应安全设备软件存在权限提升漏洞(含简单POC)

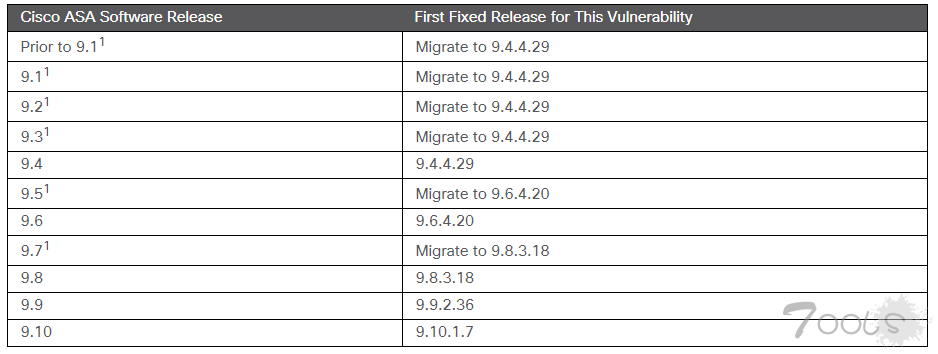

据报道,Cisco的自适应安全产品存在提权漏洞,该漏洞对用户权限验证有误,经身份验证的非特权远程攻击者可利用该漏洞在Web管理界面执行特权操作。目前Cisco已经给了更新补丁,可以修补漏洞。

思科自适应安全设备(ASA)软件存在权限提升漏洞(CVE-2018-15465),经身份验证的远程非特权攻击者可利用该漏洞在Web管理界面执行特权操作。该漏洞是由于

在使用Web管理界面时,对用户权限的验证有误。攻击者可以通过HTTPS将构造的非特权用户的HTTP请求发送到漏洞设备,触发该漏洞,从设备检索文件(包括运行配置)、上传和替换设备上软件镜像。

思科自适应安全虚拟设备(ASAv)是一个虚拟机(VM),具有与ASA几乎相同的功能。ASA是提供防火墙、入侵防御、专用网络(VPN)功能的网络安全设备。ASAv主要用于集群,管理云或其他环境中的VPN和网络交换。漏洞会影响在启用了Web管理访问的Cisco ASA软件,所以ASAv也会受影响。

如果设备未开启命令认证,则经过身份验证的远程低权限用户(级别0或1)可以更改、下载正在运行的配置,以及上传、替换设备固件。将设备固件降级到较旧版本将允许攻击者利用已有的漏洞进行攻击。

下载正在运行配置的POC如下:

curl --basic -u notadmin -p -k http://<ip>/admin/system/running-configcurl --basic -u notadmin -p -k -X “POST” --data-binary “username fourthuser password backdoor privilege 15” “http://<ip>/admin/config”补丁更新下载地址:https://software.cisco.com/download/navigator.html

评论2次

这个密码怎么搞,需要爆破吗?还是什么默认的

0.0 经身份验证的远程非特权攻击者可利用该漏洞在Web管理界面执行特权操作

这个密码怎么搞,需要爆破吗?还是什么默认的