CVE-2019-5736遭滥用,数百个公网Docker主机被攻陷

安全专家发现数百个暴露的Docker主机已被利用CVE-2019-5736 runc漏洞的黑客攻陷,黑客正在滥用他们的计算资源进行加密劫持活动。

2月份,安全专家发现数百个暴露的Docker主机已被利用CVE-2019-5736 runc漏洞的黑客攻陷,黑客正在滥用他们的计算资源进行加密劫持活动。

该漏洞由安全研究人员Adam Iwaniuk和BorysPopławski发现,由SUSE Linux GmbH的高级软件工程师Aleksa Sarai披露,它影响了runc、Docker、containerd、Podman和CRI-O的默认容器运行时。

这种漏洞可能对IT环境产生重大影响,其利用可能会逃逸,影响整个容器主机,最终危及其上运行的数百到数千个其他容器。该漏洞可能会影响流行的云平台,包括AWS,Google Cloud和几个Linux发行版。

PoC漏洞利用代码已经发布在GitHub上,其执行需要容器内的root(uid0)。

“这是CVE-2019-5736的Go实现该漏洞利用通过从容器内覆盖和执行主机系统runc二进制文件来工作。“

MalwareBenchmark已经于2月19日发布了POC公布报告,并做了预警。

不幸的是,仍有数千个暴露的Docker主机未修补。

该漏洞于2月11日公布,当时暴露了大约3,951个守护进程。现在来自Imperva的安全专家Vitaly Simonovich和Ori Nakar发现了大约4,042个暴露的Docker守护进程。

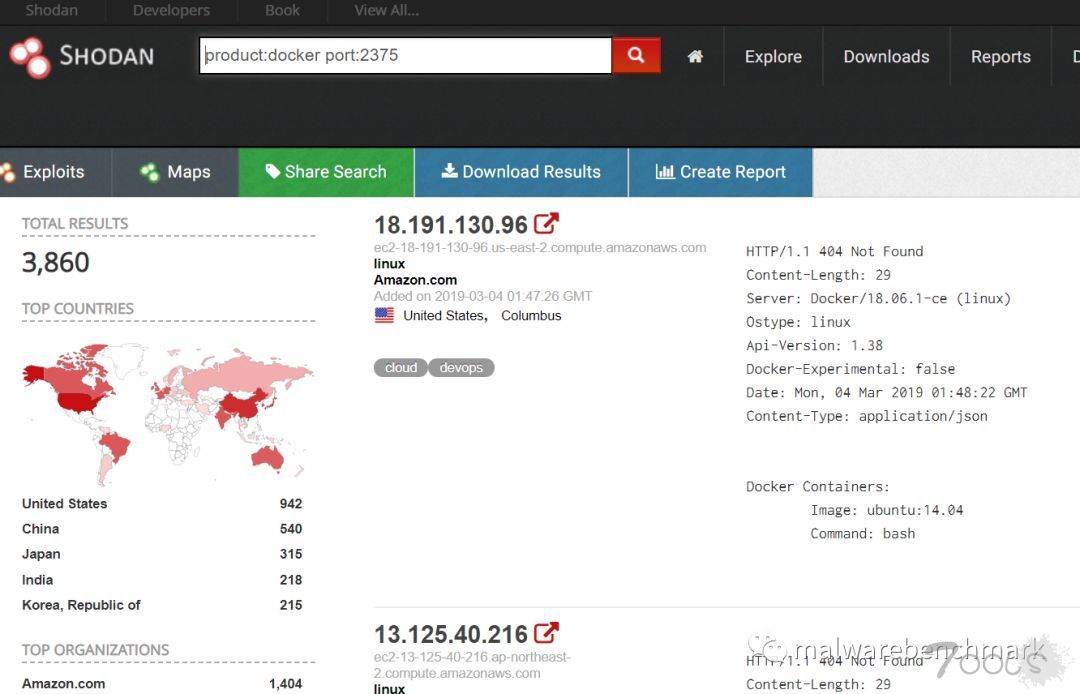

目前仍发现有3,860个实例2375端口开放,74个实例的端口2376可访问。专家指出,只有100个dock守护进程已经更新到修补后的18.09.2或更新版本,剩下的仍然容易受到攻击。

在线公开的未修补服务器可以从环回地址(“localhost”,“127.0.0.1”)访问Docker API。

“我们发现有3,822个Docker主机公开暴露了远程API。”Imperva发布的分析报告中写道。

“我们希望看到这些IP中有多少真正暴露出来。在我们的研究中,我们尝试连接到端口2735上的IP并列出Docker镜像。在3,822个IP中,我们发现大约有400个IP可用。“同时,研究人员发现了Docker的被利用于加密货币挖矿等。

“我们发现大多数暴露的Docker远程API IP正在为一种称为Monero的货币运行加密货币挖掘。 Monero交易意味着几乎不可能跟踪交易的来源,数量或目的地。“

“其他主机正在运行MySQL数据库服务器,Apache Tomcat等环境。”威胁参与者可能会破坏Docker守护进程以进行其他恶意活动,包括:

* 创建僵尸网络

* 为网络钓鱼活动提供主机服务

* 窃取用户凭据和数据

* 中转攻击内部网络

该漏洞由安全研究人员Adam Iwaniuk和BorysPopławski发现,由SUSE Linux GmbH的高级软件工程师Aleksa Sarai披露,它影响了runc、Docker、containerd、Podman和CRI-O的默认容器运行时。

这种漏洞可能对IT环境产生重大影响,其利用可能会逃逸,影响整个容器主机,最终危及其上运行的数百到数千个其他容器。该漏洞可能会影响流行的云平台,包括AWS,Google Cloud和几个Linux发行版。

PoC漏洞利用代码已经发布在GitHub上,其执行需要容器内的root(uid0)。

“这是CVE-2019-5736的Go实现该漏洞利用通过从容器内覆盖和执行主机系统runc二进制文件来工作。“

MalwareBenchmark已经于2月19日发布了POC公布报告,并做了预警。

不幸的是,仍有数千个暴露的Docker主机未修补。

该漏洞于2月11日公布,当时暴露了大约3,951个守护进程。现在来自Imperva的安全专家Vitaly Simonovich和Ori Nakar发现了大约4,042个暴露的Docker守护进程。

目前仍发现有3,860个实例2375端口开放,74个实例的端口2376可访问。专家指出,只有100个dock守护进程已经更新到修补后的18.09.2或更新版本,剩下的仍然容易受到攻击。

在线公开的未修补服务器可以从环回地址(“localhost”,“127.0.0.1”)访问Docker API。

“我们发现有3,822个Docker主机公开暴露了远程API。”Imperva发布的分析报告中写道。

“我们希望看到这些IP中有多少真正暴露出来。在我们的研究中,我们尝试连接到端口2735上的IP并列出Docker镜像。在3,822个IP中,我们发现大约有400个IP可用。“同时,研究人员发现了Docker的被利用于加密货币挖矿等。

“我们发现大多数暴露的Docker远程API IP正在为一种称为Monero的货币运行加密货币挖掘。 Monero交易意味着几乎不可能跟踪交易的来源,数量或目的地。“

“其他主机正在运行MySQL数据库服务器,Apache Tomcat等环境。”威胁参与者可能会破坏Docker守护进程以进行其他恶意活动,包括:

* 创建僵尸网络

* 为网络钓鱼活动提供主机服务

* 窃取用户凭据和数据

* 中转攻击内部网络

评论0次