记一次从逻辑漏洞到内网一日游

之前无意间发现的一个漏洞

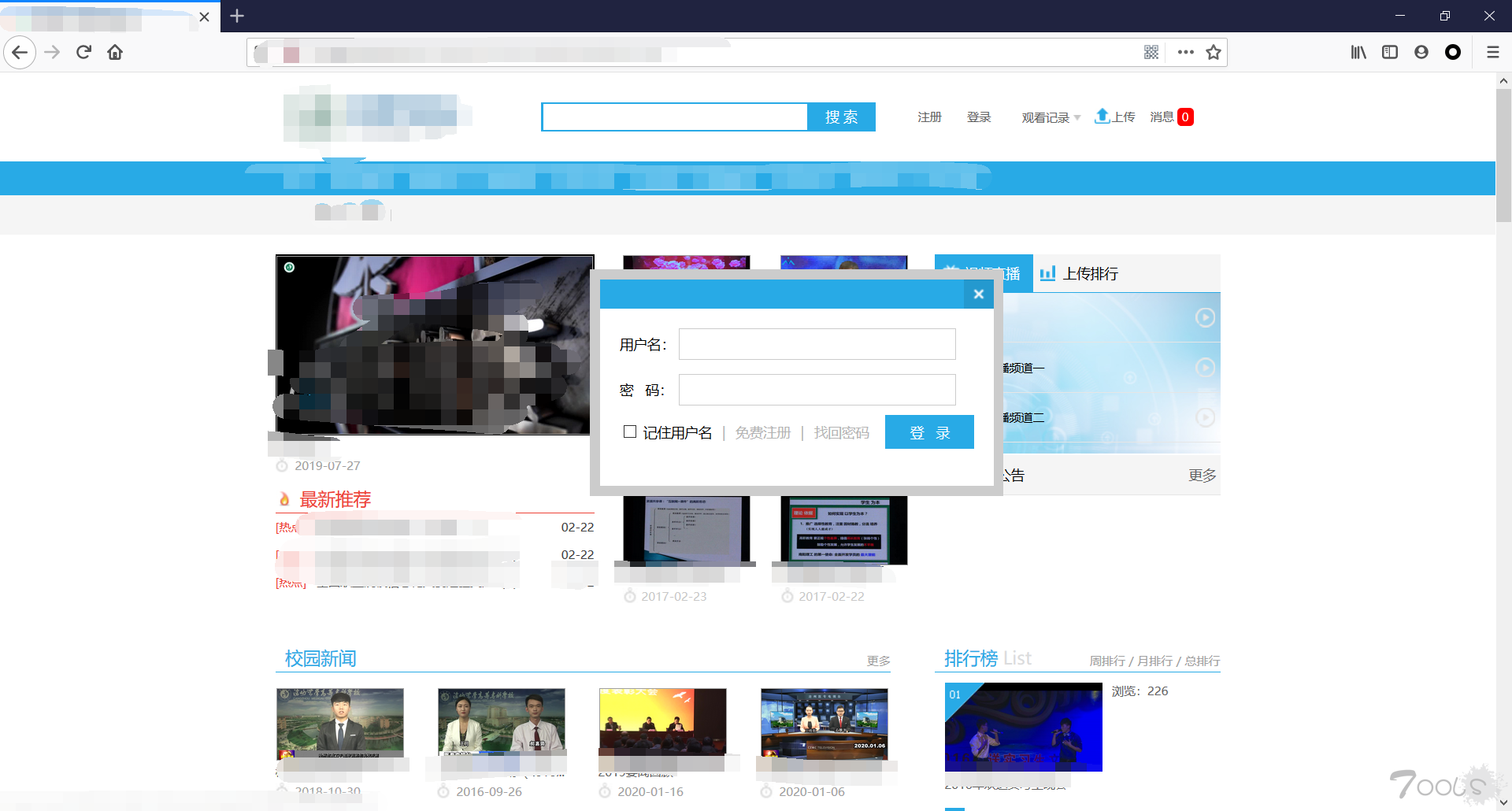

今日份主角大概长这样,一通弱口令之后无果,点登陆之后看到有找回密码

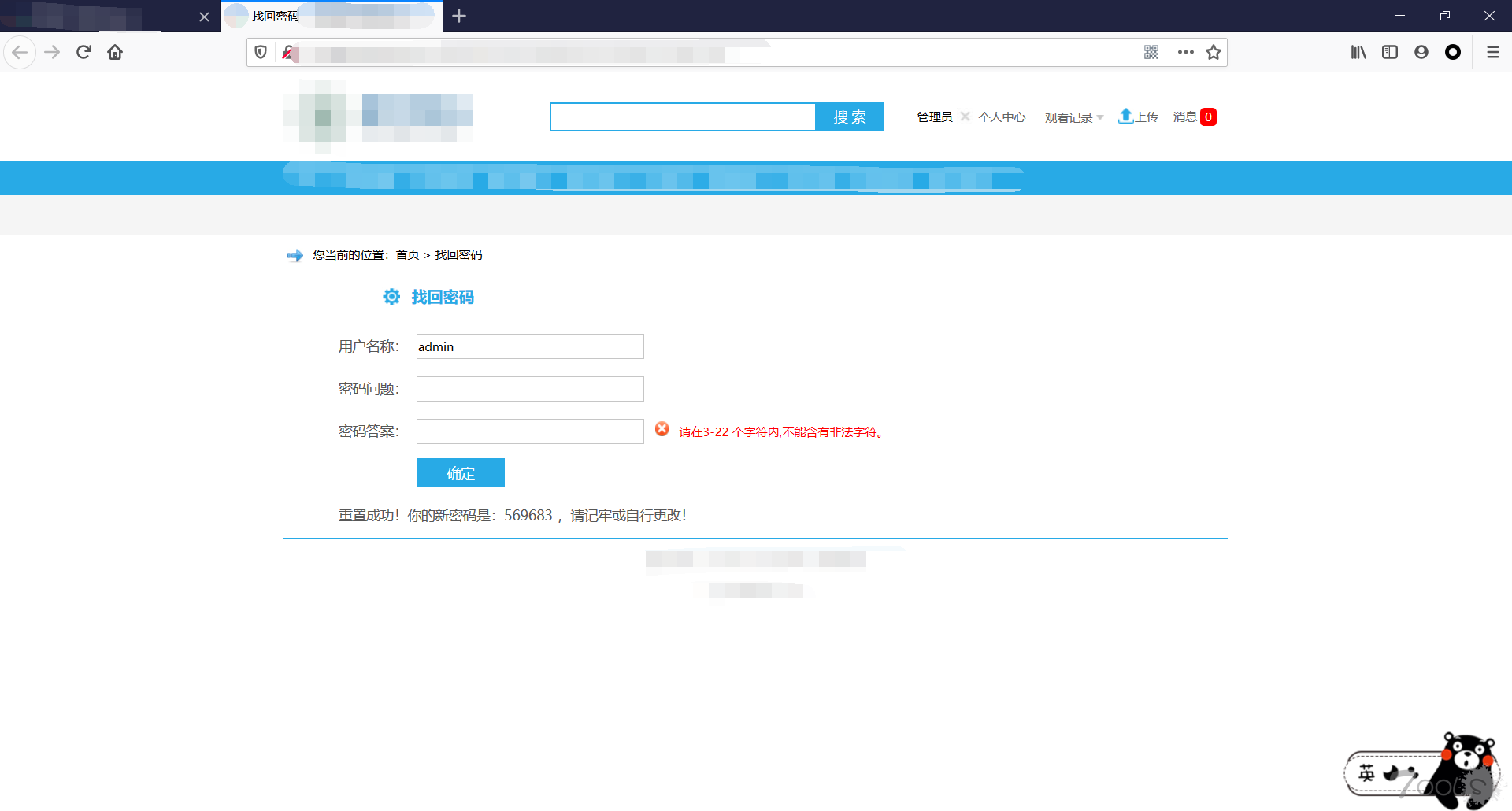

本来想先试试admin看他回显如何,然后就

What?啥玩意?我验证问题都还没打呢,就直接重置了?并且右上角已经是"管理员"了?

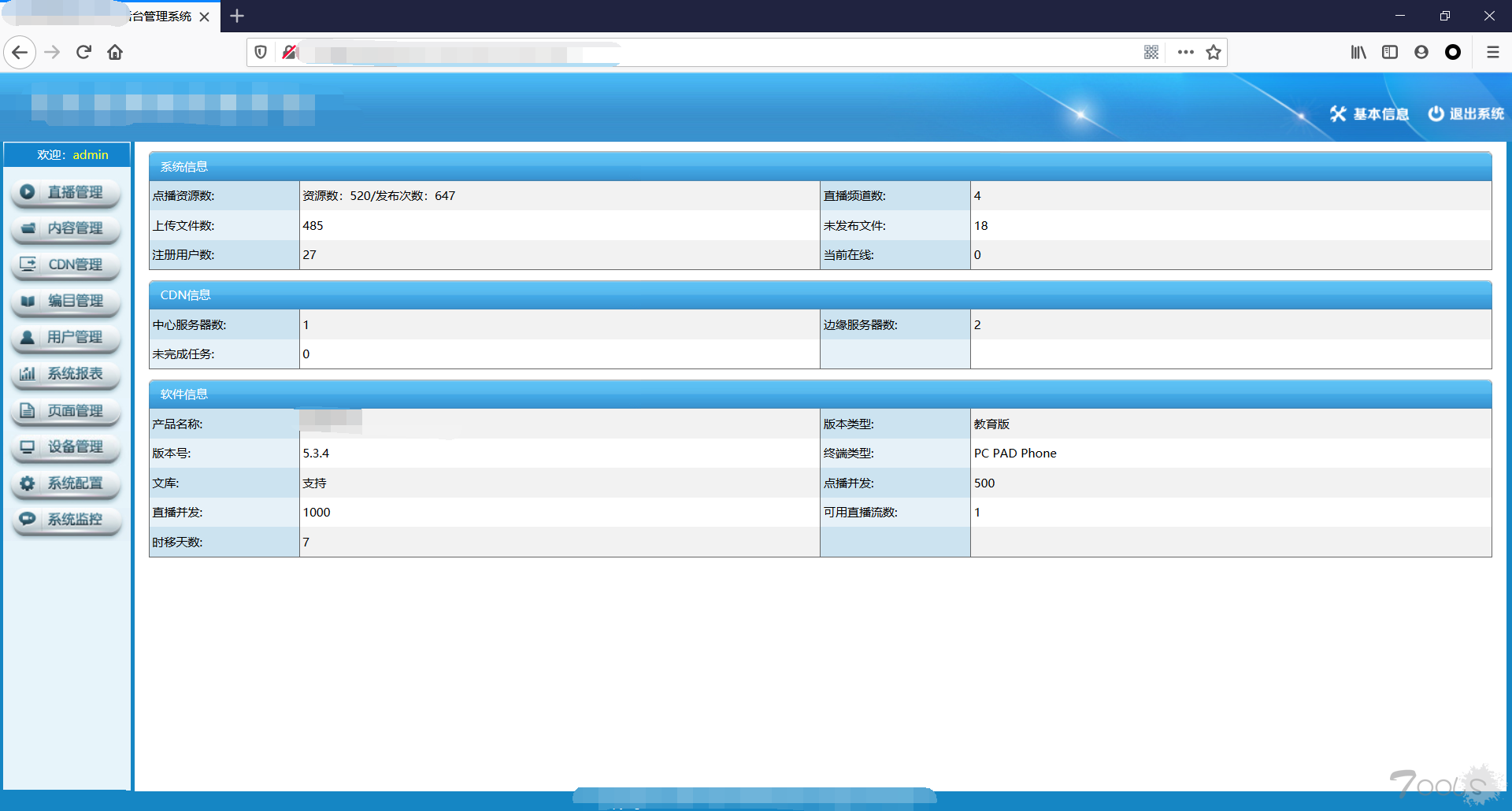

前台登上,那来找找后台,发现后台也成功登陆

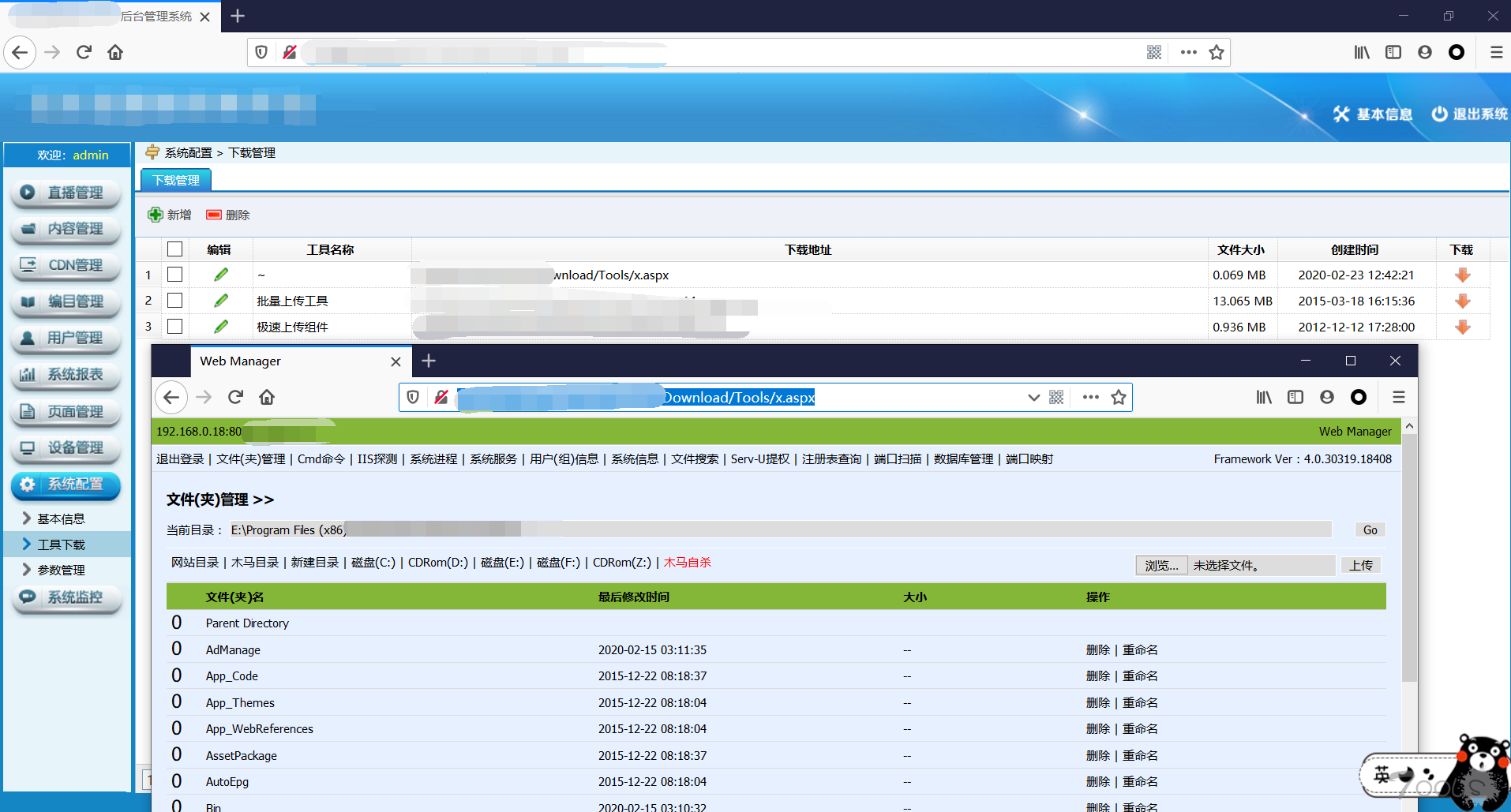

在后台翻了良久找到一处任意文件上传,可算是Getshell了

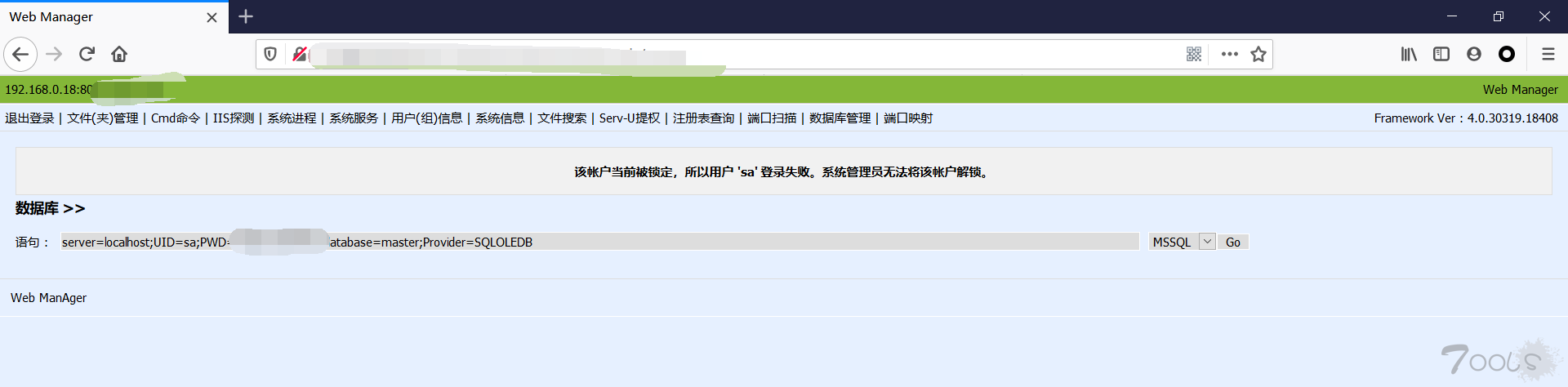

Shell了之后来提权,cmd正常执行,不过权限较低,aspx先试试Mssql,找到数据库连接串这里提一下,因为之前拿的这个很多系统spm用户与sa密码相同,然后这次。

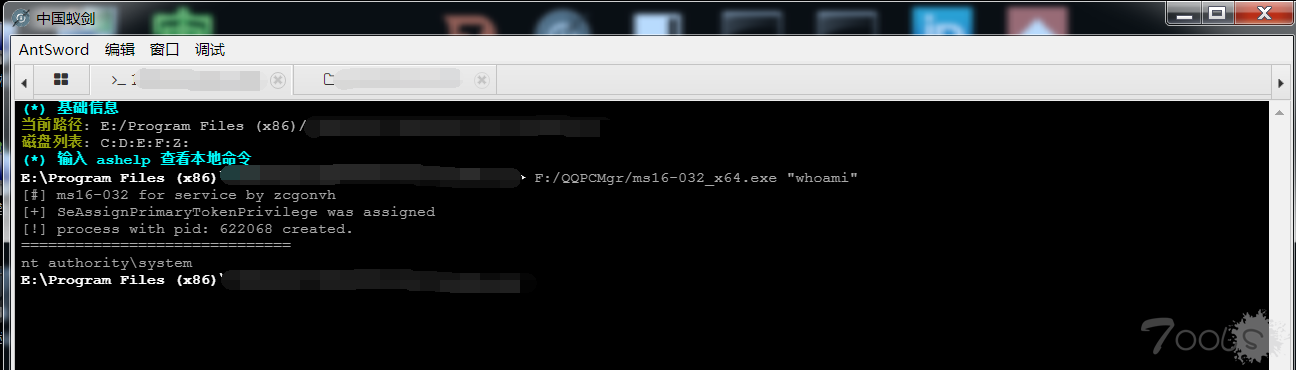

可以,我不信提不下你,又是一通操作。

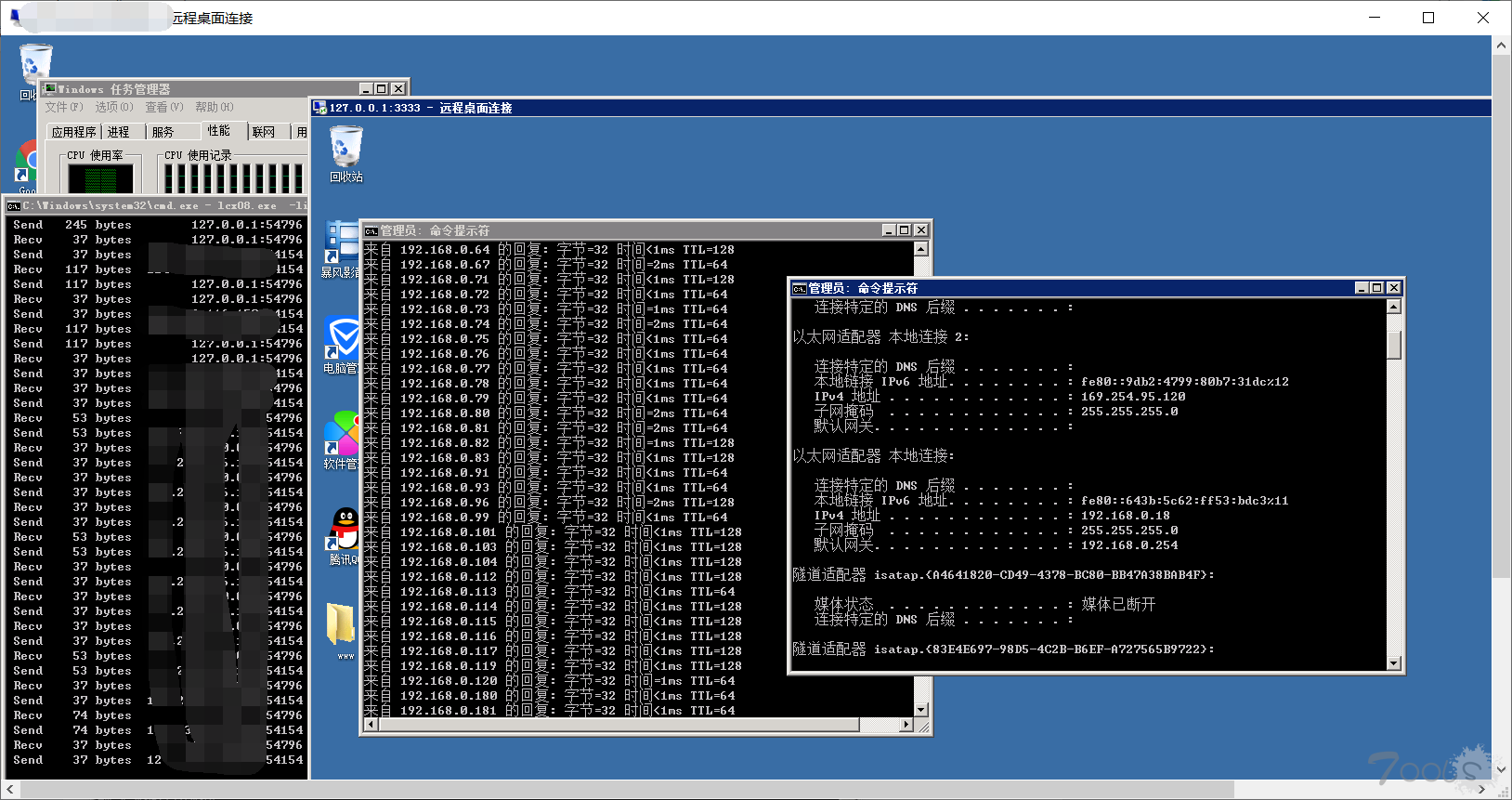

拿下之后利用LCX进行转发进而登录服务器

顺便查看内网存活主机

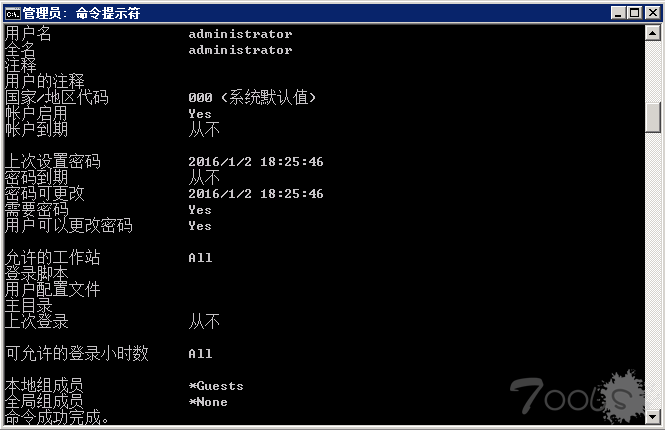

本身自己搞的对内网兴趣不大,想着读读密码批量爆破试试得了,结果管理员上次登录已经是2016年了我丢

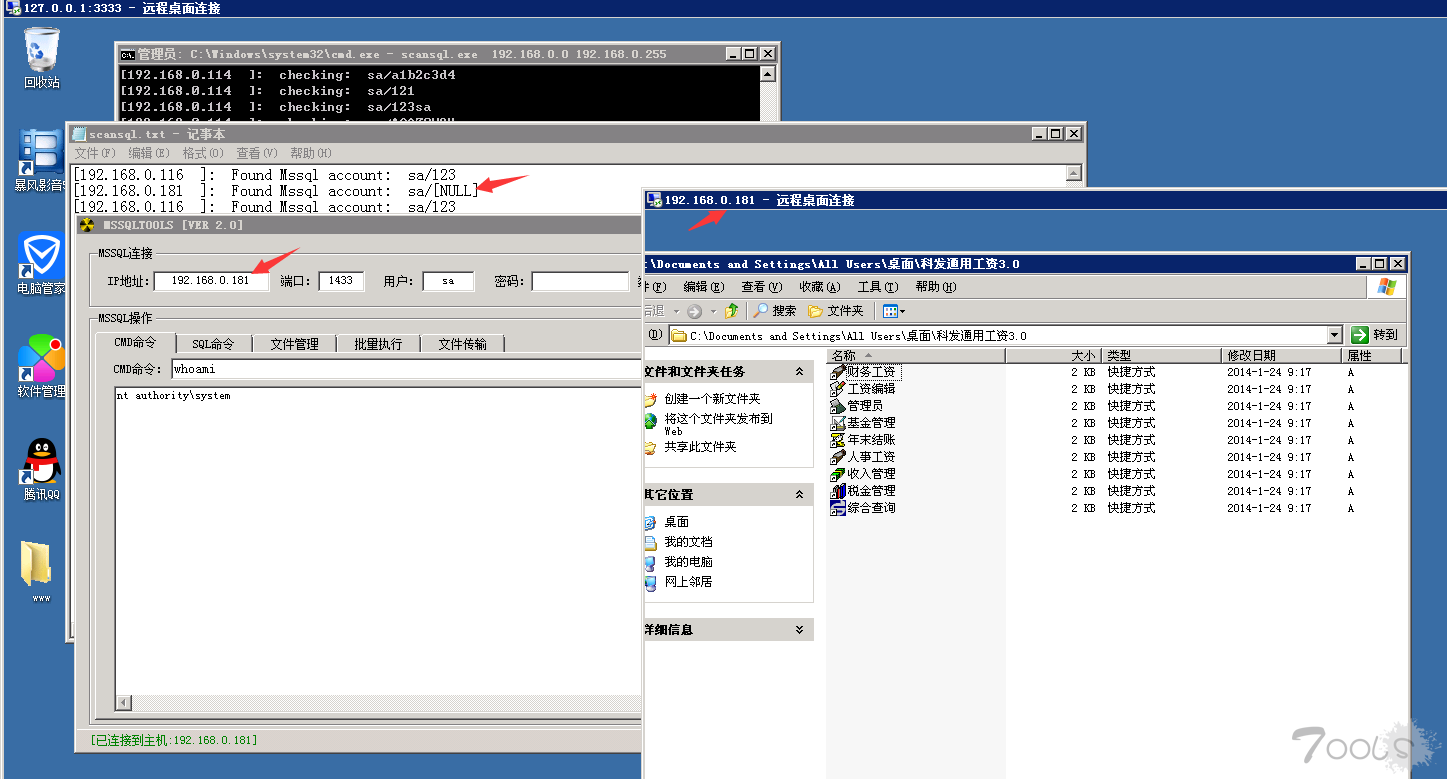

后来Mssql批量扫了一下,出来两台拿下一台,好像还是管理工资的

到这之后就没再往下去了。

自评TCV 1

今日份主角大概长这样,一通弱口令之后无果,点登陆之后看到有找回密码

本来想先试试admin看他回显如何,然后就

What?啥玩意?我验证问题都还没打呢,就直接重置了?并且右上角已经是"管理员"了?

前台登上,那来找找后台,发现后台也成功登陆

在后台翻了良久找到一处任意文件上传,可算是Getshell了

Shell了之后来提权,cmd正常执行,不过权限较低,aspx先试试Mssql,找到数据库连接串

User ID=SPM;Password=*****"可以,我不信提不下你,又是一通操作。

拿下之后利用LCX进行转发进而登录服务器

顺便查看内网存活主机

for /l %i in (1,1,255) do @ ping 192.168.0.%i -w 1 -n 1 | find /i "ttl="本身自己搞的对内网兴趣不大,想着读读密码批量爆破试试得了,结果管理员上次登录已经是2016年了我丢

后来Mssql批量扫了一下,出来两台拿下一台,好像还是管理工资的

到这之后就没再往下去了。

自评TCV 1

评论64次

这运气也太好了吧

这个运气也太好了吧,不过最感兴趣的就是那个scansql

这哪能叫逻辑漏洞,绝了,直接我家大门敞大开

这年头还能碰到这奇葩的网站,真实不容易。

最后用什么方法提的

这也太好运气了吧 只能说牛皮

管理员狗不理了,基本这xi统也就费了,其他的漏洞一堆堆

谁能源代码漏洞在哪 怎么就直接重置了

直接重置密码那里 我蒙了

哈哈 我当时都蒙了,

16-032就可以成功了?很溜啊,这个怕是没有杀软吧?

啥玩意都没,按在地上c那种

运气好到爆炸.. 拿shell和提权爽到开挂 然后内网也是6到起飞 我想你肯定是不会本机在公网然后直接本机操的,,, (废话 还是多跳下比较好吧 有点真废话了 哈哈哈)

可能一顿流程下来看着挺简单,其实当时我找传shell的地方找的头蒙,哈哈

直接重置密码那里 我蒙了

想看一下源代码的漏洞造成原因,楼主方便把源代码附上吗。

上次我遇到一个更邪门的逻辑漏洞,只需知道id号就可以免登录上后台。。。。前台的验证根本不管用

这程序员无敌了,,,,醉了

@maliya 楼主那个scansql和mssqltools2. 0可以分享下吗

感觉信息收集不到位啊

这密码重置功能,大写的服

运维工程师:这特么谁写的代码

hsacn扫也可以吧。。

这运气也太好了吧