WildPressure瞄准了中东的与工业相关的实体

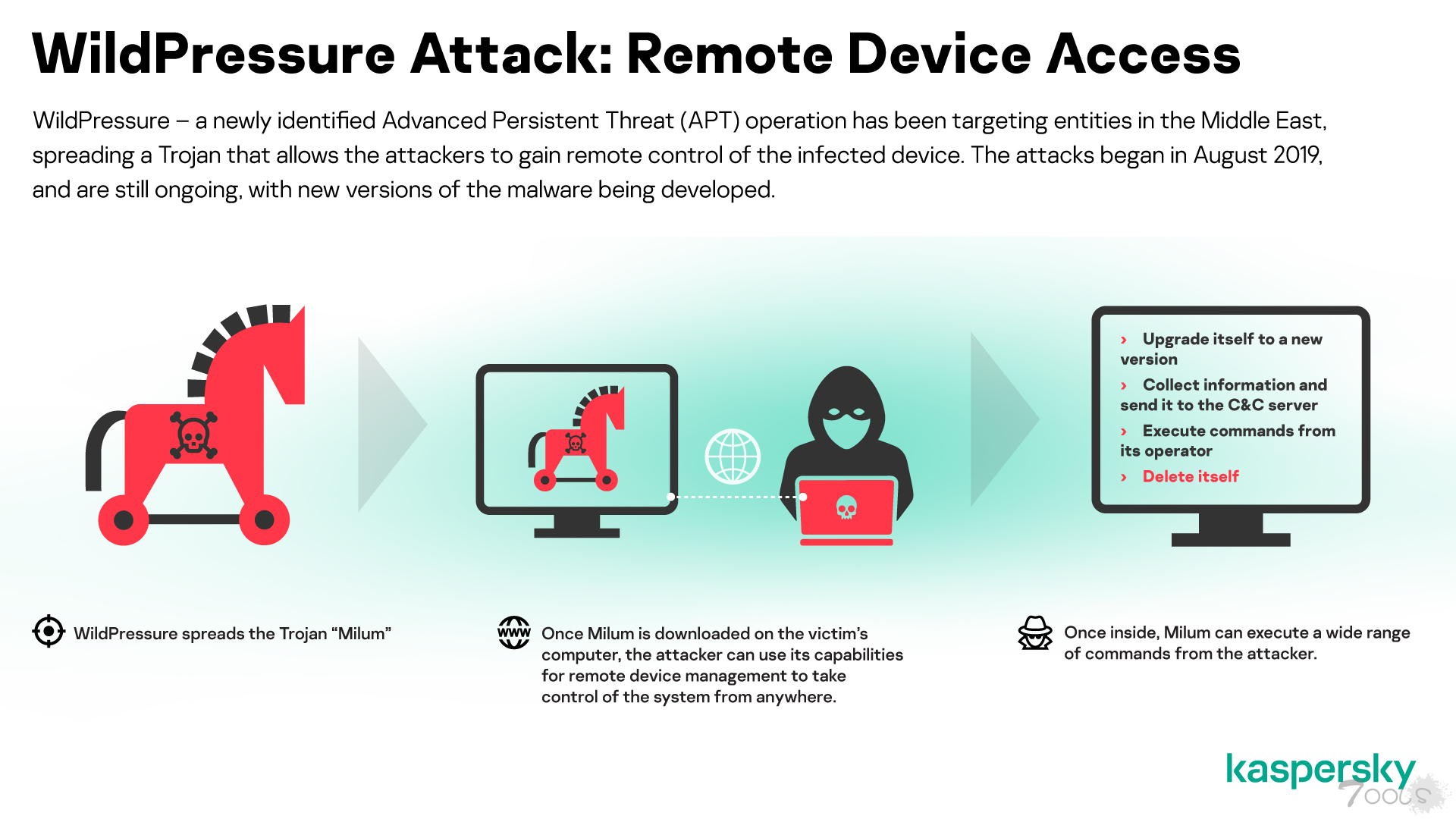

在2019年8月,卡巴斯基发现了一个恶意活动,该活动分发了一个成熟的C ++木马,我们称为Milum。我们登记的所有受害者都是来自中东的组织。其中至少有一些与工业部门有关。我们的卡巴斯基威胁归因引擎(KTAE)与已知的活动没有任何代码相似之处。我们也没有看到任何目标路口。实际上,我们在一个国家中仅发现了三个几乎独特的样本。因此,我们认为这些攻击是针对性的,目前已将该操作命名为WildPressure。 所有这些文件的编译时间戳都是相同的– 2019年3月。这与以下事实一致:我们在2019年5月31日之前未感染任何文件,因此编译日期似乎没有被欺骗。对于他们的活动基础结构,运营商使用租用的OVH和Netzbetrieb虚拟专用服务器(VPS)以及在“通过代理的域名”匿名服务中注册的域。 该恶意软件使用JSON格式存储配置数据,并使用HTTP作为C2通信协议。在HTTP POST请求中的加密通信中,我们发现了几个有趣的字段。其中之一显示了恶意软件版本1.0.1。这样的版本号表示开发的早期阶段。其他领域至少建议存在非C ++版本的计划。 唯一实现的加密是针对不同受害者的具有不同64字节密钥的RC4算法。同样,开发人员也很友好,可以将RTTI数据保留在文件中。卡巴斯基产品将该恶意软件检测为Backdoor.Win32.Agent。有关更多信息,请联系:intelreports@kaspersky.com

在2019年8月,卡巴斯基发现了一个恶意活动,该活动分发了一个成熟的C ++木马,我们称为Milum。我们登记的所有受害者都是来自中东的组织。其中至少有一些与工业部门有关。我们的卡巴斯基威胁归因引擎(KTAE)与已知的活动没有任何代码相似之处。我们也没有看到任何目标路口。实际上,我们在一个国家中仅发现了三个几乎独特的样本。因此,我们认为这些攻击是针对性的,目前已将该操作命名为WildPressure。

所有这些文件的编译时间戳都是相同的– 2019年3月。这与以下事实一致:我们在2019年5月31日之前未感染任何文件,因此编译日期似乎没有被欺骗。对于他们的活动基础结构,运营商使用租用的OVH和Netzbetrieb虚拟专用服务器(VPS)以及在“通过代理的域名”匿名服务中注册的域。

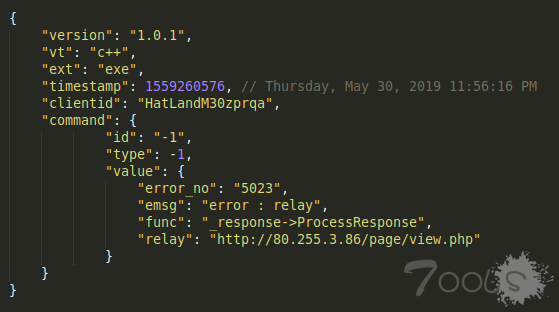

该恶意软件使用JSON格式存储配置数据,并使用HTTP作为C2通信协议。在HTTP POST请求中的加密通信中,我们发现了几个有趣的字段。其中之一显示了恶意软件版本1.0.1。这样的版本号表示开发的早期阶段。其他领域至少建议存在非C ++版本的计划。

唯一实现的加密是针对不同受害者的具有不同64字节密钥的RC4算法。同样,开发人员也很友好,可以将RTTI数据保留在文件中。卡巴斯基产品将该恶意软件检测为Backdoor.Win32.Agent。有关更多信息,请联系:intelreports@kaspersky.com

为什么我们称它为Milum以及为什么它很有趣

上述所有C ++木马都被编译为独立的PE文件,最初名为Milum46_Win32.exe。恶意软件中的C ++类名称中使用了“ milum”一词,因此我们以木马命名。

另一个明显的特征是,恶意软件会导出许多zlib压缩功能,例如zlibVersion(),inflate()或deflate()。C2通信需要这种压缩,但是实际上,在独立应用程序的情况下,无需导出它们。

JSON配置字段不仅限于版本和编程语言。广告系列运营商还使用样本中找到的目标ID。其中,我们找到了我们都不熟悉的HatLandM30和HatLandid3。下表提供了具有相似的PE标头编译时间戳但具有不同目标ID的Milum示例:

Milum46_Win32.exe示例MD5哈希 时间戳记(GMT) 客户编号

0C5B15D89FDA9BAF446B286C6F97F535 2019.03.09 06:17:19 839ttttttt

17B1A05FC367E52AADA7BDE07714666B 2019.03.09 06:17:19 帽子大地3

A76991F15D6B4F43FBA419ECA1A8E741 2019.03.09 06:17:19 帽子土地M30

我们没有一一说明所有配置字段,而是在下表中将它们汇总在一起,并列出了此恶意软件家族的所有主要特征:

程式语言 具有STL函数的C ++主要用于解析JSON数据和异常处理。

配置数据 PE资源中的Base64编码的JSON数据。包括超时,C2 URL和通信密钥,包括RC4 64字节密钥。

网络协议 Trojan在HTTP POST请求中以gzip,base64编码和RC4加密传输压缩的JSON数据。

信标数据 加密的JSON包含恶意软件版本“ 1.0.1”,纪元时间戳和客户端ID。它还具有与编程语言“ c ++”和文件扩展名“ exe”相对应的特定字段,例如“ vt”和“ ext”。如果我们的假设是正确的,则表明非C ++ Trojan版本可能已经计划了(如果尚未实现)。

坚持不懈 HKCU自动运行系统注册表项Run和RunOnce。

加密 使用的通信加密是RC4,其中64字节密钥存储在配置数据中。

压缩 为了压缩,特洛伊木马使用嵌入式gzip代码。出于某种原因,尽管示例是独立的可执行文件,而不是DLL,但gzip函数是从PE导出的。

让我们深入一点

我们遥测中最受欢迎的样本是:

SHA256 a1ad9301542cc23a04a57e6567da30a6e14eb24bf06ce9dd945bbadf17e4cf56

MD5 0c5b15d89fda9baf446b286c6f97f535

编译日期2019.03.09 06:17:19(GMT)

大小520704

内部名称Milum46_Win32.exe

该应用程序作为一个不可见的工具栏窗口存在。主要恶意功能在单独的线程中实现。Milum对其配置数据进行解码,除超时外,它还会获取参数“ clientid”和“ encrypt_key”以用于RC4加密。

解码和美化的配置数据的示例。“ clientid”字段在观察到的每个样本中都不同

下表描述了不同的配置参数:

配置参数 参数特征

短暂等待 C2通讯工作周期之间的暂停时间(以毫秒为单位)

客户编号 唯一的ASCII目标名称

crypto_key RC4加密密钥,用于基于JSON的C2通信

中继–网址 完整的URL发送HTTP POST信标和GET命令

继电器–钥匙 每个C2与之通信的唯一ASCII密钥

操作员可以使用键(“ b”或“ B”)作为第一个参数,并使用文件名作为第二个来运行木马。在这种情况下,Milum将删除作为参数发送的文件。然后,特洛伊木马程序将创建C:\ ProgramData \ Micapp \ Windows \目录,并解析其配置数据以形成发送到其C2的信标。

为了发送信标,Milum使用HTTP POST请求以及下表中枚举的三个参数。

信标参数 参数值

md 来自配置的Clientid,带有前缀01011和随机的五个字符的ASCII后缀

nk 用于与C2通信的配置密钥,对于每个服务器都不同

值 压缩,加密和编码的命令JSON数据

前两个参数取自配置数据。第三个是加密的,经过解密,解压缩,解码和美化之后,看起来像这样:

解码并美化到C2的JSON信标。在这种情况下,与第一台服务器的连接不成功

这里有几个领域值得一提。除了C ++,我们在上面还提到了不同的编程语言:“ vt”似乎引用了一种编程语言,而“ ext”则是文件扩展名。我们可以考虑保留这些唯一的原因是,如果攻击者具有以不同语言编写的多个木马,可以与同一控制服务器一起使用。

关于“命令”字段,在分析时无法访问控制服务器,因此我们没有来自它们的命令。但是,我们如下所述分析了Milum代码中的命令处理程序:

码 含义 特征

1个 执行 静默执行收到的解释器命令并通过管道返回结果

2 服务器到客户端 解码“数据” JSON字段中的接收内容,并拖放到“路径”字段中提到的文件

3 客户端到服务器 编码在收到的命令“路径”字段中提到的文件以将其发送

4 文件信息 获取文件属性:隐藏,只读,存档,系统或可执行文件

5 清理 生成并运行批处理脚本以自行删除

6 命令结果 获取命令执行状态

7 系统信息 使用Windows版本,体系结构(32位或64位),主机和用户名,已安装的安全产品验证目标(带有WQL请求“从AntiVirusProduct WHERE displayName <>'Windows Defender'中选择”)

8 目录清单 获取有关目录中文件的信息:隐藏,只读,归档,系统或可执行文件

9 更新资料 获取新版本并删除旧版本

谁被袭击了?

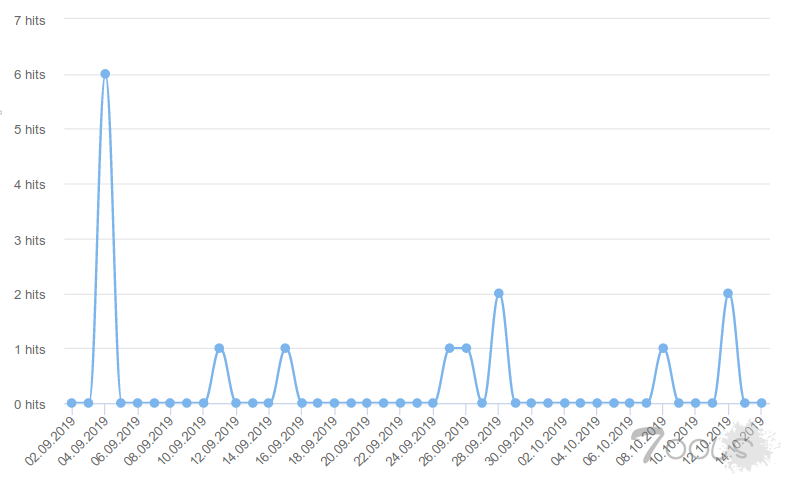

根据我们的遥测,至少从2019年5月底开始,才专门使用Milum Trojan攻击中东目标。

从2019年9月开始对其中一个样本进行检测的次数

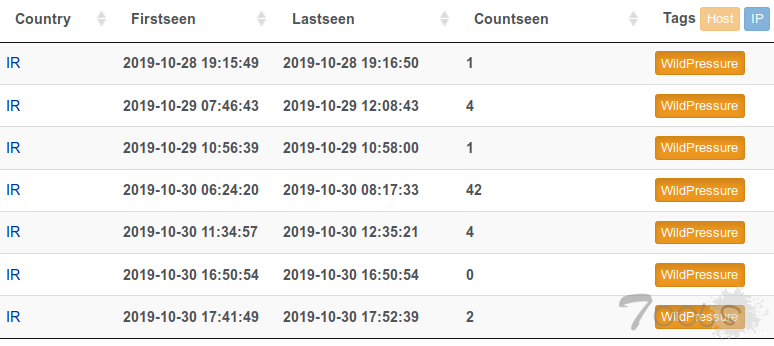

我们能够在2019年9月发现WildPressure C2域之一(upiserversys1212 [。] com)。绝大多数访问者IP都来自中东,我们相信其余的是网络扫描仪,TOR出口节点或VPN连接。 。

C2域沉陷也显示出活跃的感染,主要来自中东

谁在背后呢?

迄今为止,我们还没有观察到与任何已知参与者或活动集之间任何基于代码或受害者的强烈相似之处。他们的C ++代码非常普遍,涉及配置数据和通信协议,恶意软件使用存储在二进制文件资源部分中的base64编码的JSON格式的配置数据,并使用标准模板库(STL)函数进行解析。但是,这些共通性对于归因而言还没有足够的结论性,我们的假设是它们仅仅是巧合。我们将继续监视此活动

总结一下

迄今为止,我们没有有关Milum传播机制的任何数据。显然,专门针对中东实体(至少其中一些与工业相关)的活动可以自动引起任何分析师的注意。在归属方面,任何相似之处均应视为弱点,并且可以简单地从以前的知名案例中复制出来。确实,近年来,一些“有趣的新演员”采用了这种“向更有经验的攻击者学习”的循环。

对于这套新活动的真正目标,我们也应保持谨慎,因为现在下结论还为时过早。目标性质似乎很明确,但目标本身可能会受到我们自身可见度的限制。该恶意软件并非专门针对任何类型的受害者设计的,可能会在其他操作中重复使用。

妥协指标

文件MD5

0C5B15D89FDA9BAF446B286C6F97F535

17B1A05FC367E52AADA7BDE07714666B

A76991F15D6B4F43FBA419ECA1A8E741

原始文件名为Milum46_Win32.exe;在目标端,它们作为system32.exe存在

URL

upiserversys1212 [。] com / rl.php

37.59.87 [。] 172 / page / view.php

80.255.3 [。] 86 / page / view.php

评论2次

我还以为是搞了工控呢 搞了半天是撒网攻击 低级apt

中东和工业相关的实体,是什么实体呢。感觉这个木马好像没有特别针对某种服务器的命令功能啊