伊朗黑客冒充记者诱骗受害者安装恶意软件

一个以政府、国防科技、军事和外交部门为攻击目标而闻名的伊朗网络间谍组织目前正在冒充新闻记者,并通过LinkedIn和WhatsApp接近目标,使用恶意软件感染他们的设备。

一个以政府、国防科技、军事和外交部门为攻击目标而闻名的伊朗网络间谍组织目前正在冒充新闻记者,并通过LinkedIn和WhatsApp接近目标,使用恶意软件感染他们的设备。

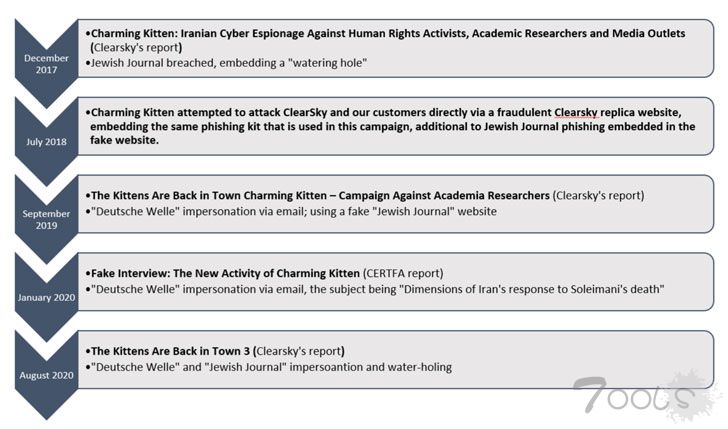

以色列的Clearsky公司详细介绍了APT组织"Charming Kitten"的新策略:"从2020年的7月开始,我们识别到了该组织的一个新的TTP,以冒充'德国之声'和'犹太日报',并使用电子邮件和WhatsApp消息作为他们的主要平台去接近目标,说服他们打开恶意链接。"

Clearsky公司在周四的一份分析报告中指出,这一事态发展是威胁行为人首次通过WhatsApp和LinkedIn实施水坑攻击,其中还包括直接给受害者打电话。

在该公司向德国之声通报了冒名顶替事件以及出现在他们网站上的水坑攻击之后,这家德国广播公司表示:"在过去的几周里,Charming Kitten冒充的记者没有向以色列的任何其他学术研究人员发送任何电子邮件。"

Charming Kitten(又名APT35、Parastoo、NewsBeef、Newscaster),在此之前至少与2017年的12月以来与一系列的秘密活动有关,目的是窃取人权活动家、学术研究人员以及媒体的敏感信息。

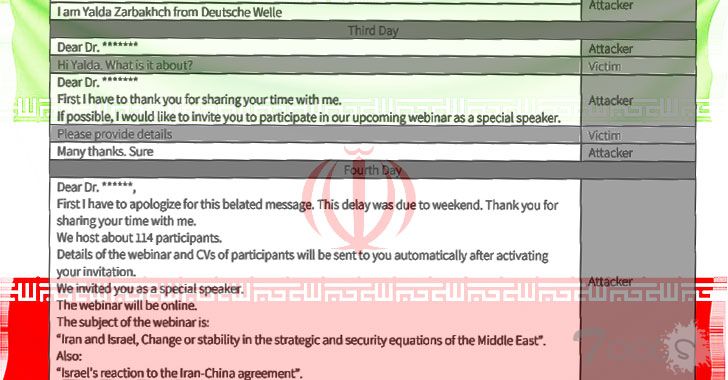

Clearsky解释说:"在给目标受害者发送一封电子邮件之后,便开始与之进行攀谈。短暂的交谈之后,Charming Kitten的攻击者会请求转到WhatsApp平台上继续交谈。如果目标拒绝转到WhatsApp,攻击者将会使用伪造的Linkedln发送信息。"

在这一场景中,攻击者采取了给受害者发送消息以及打电话的方式来获取他们的信任,并在之后使用聊天中共享的恶意连接引导他们完成安装恶意软件的步骤。

尽管APT35可能采取了新的策略,但这不是伊朗黑客第一次采用社交媒体渠道去监控他们感兴趣的人员了。

早在2014年,网络情报公司iSIGHT Partnaers(现在属于FireEye公司)揭露了一个长达三年的"新闻广播员行动",威胁行为人被发现创建了虚假的Facebook账户和假新闻网站以监控美国、以色列和其他国家的军队和政治领导人。

Clearsky研究员称:"在此次行动中,我们观察到攻击者倾向于直接使用WhatsApp进行通话或是用一个合法的德国电话号码打电话给受害者。这种TTP并不常见,这可能会危及到攻击者的假身份。"

评论0次