特制USB-C线缆可绕过MacBook Pro内置T2安全芯片的限制

10 月初, checkra1n 团队发现了一个影响 macOS 设备内置 T2 安全芯片的一个漏洞,或被利用实施各种类型的恶意攻击。现在,安全研究人员又通过一条特制的 USB-C 线缆,并且演示可在无需用户干预的情况下侵入 Mac 设备。尽管尚无野外利用的报告,但这个无法修复的漏洞,还是让我们对苹果产品的安全性捏了一把汗。

(图 via Apple Insider)

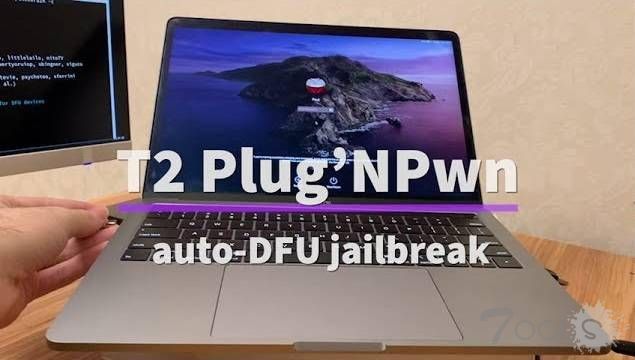

通过内部自制的 USB-C 调试线缆,checkra1n 团队演示向 Mac 设备发起了真实的攻击。

如 YouTube 视频和博客文章所述,一旦接入该线缆,漏洞就会导致机器关闭。接着攻击者可将之切到 DFU 恢复模式,借助 checkra1n 工具取得根 SSH 会话。

T2 Plug'NPwn(via)

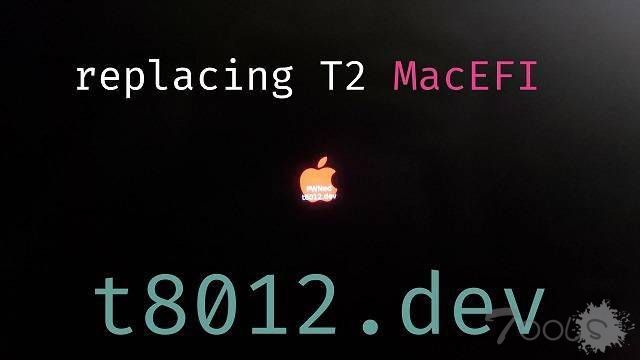

在第二段视频中,安全研究人员更是成功地对 mac 设备的启动 Logo 进行了修改攻击。据悉,这类攻击是通过定制的调试嗅探工具和逆向工程达成的。

苹果内部给这些工具的代号为“Kong”、“Kanzi”或:Chimp,此类线缆可通过访问 USB 端口中用于 CPU 和其它芯片的特殊调试引脚而发挥作用。

Replacing the T2's MacEFI(via)

糟糕的是,苹果库比蒂诺总部和零售门店曾流出过 Chimp / Kanzi 定制调试线缆,然后安全研究人员 Ramtin Amin 成功地对其进行了克隆(被称作 Bonobo)。

结合 Checkra1n 的漏洞利用,最终达成了视频中所演示的攻击效果。此外通过相同的漏洞利用,别有用心者还可替换设备上的 EFI 并上传键盘记录器,因为 Mac 笔记本的键盘也是直连 T2 芯片的。

参与本次公开漏洞验证的安全研究人员包括 Rick Mark、Mrarm、Aun-Ali Zaidi 和 h0m3us3r,且 Checkra1n 团队宣布即将公开发售这种特制的 USB-C 线缆。

对于普通人来说,保护自己的最佳方法,就是养成良好的使用习惯、以及避免 Mac 设备被其它人物理访问。

评论0次