在Solar Winds软件中发现3个新的严重安全漏洞

网络安全研究人员周三披露了影响Solar Winds产品的三个严重安全漏洞,其中最严重的漏洞可能被利用,以提升权限实现远程代码执行。

在SolarWinds Orion平台中发现了两个缺陷(CVE-2021-25274和CVE-2021-25275),而在公司的Windows Serv-U FTP服务器中发现了第三个单独的缺陷(CVE-2021-25276),网络安全公司Trustwave在技术分析中表示。 据信,在去年12月曝光的针对Orion平台的任何“野外”攻击或史无前例的供应链攻击中,都没有利用这三个漏洞。

Orion和Serv-U FTP中的两套漏洞分别于2020年12月30日和2021年1月4日披露给SolarWinds,随后公司在1月22日和1月25日解决了该问题。强烈建议用户安装最新版本的Orion Platform和Serv-U FTP(15.2.2修补程序1),以减轻与该缺陷相关的风险。 Trustwave表示,计划于2月9日下周发布概念验证(PoC)代码。

完全控制Orion

Trustwave发现的漏洞中的主要漏洞包括对Microsoft消息队列(MSMQ)的不当使用,该消息被SolarWinds Orion Collector服务大量使用,从而允许未经身份验证的用户通过TCP端口1801将消息发送到此类队列,并最终通过链接将其获得RCE在处理传入消息的代码中还有另一个不安全的反序列化问题。 信托研究员Martin Rakhmanov说:“鉴于消息处理代码作为配置为使用LocalSystem帐户的Windows服务运行,因此我们可以完全控制底层操作系统。” SolarWinds(Orion Platform 2020.2.4)发布的补丁通过对到达的消息执行数字签名验证步骤来解决该错误,以确保未签名的消息不会得到进一步处理,但是Rakhmanov警告说,MSMQ仍未经身份验证,并允许任何人发送讯息。

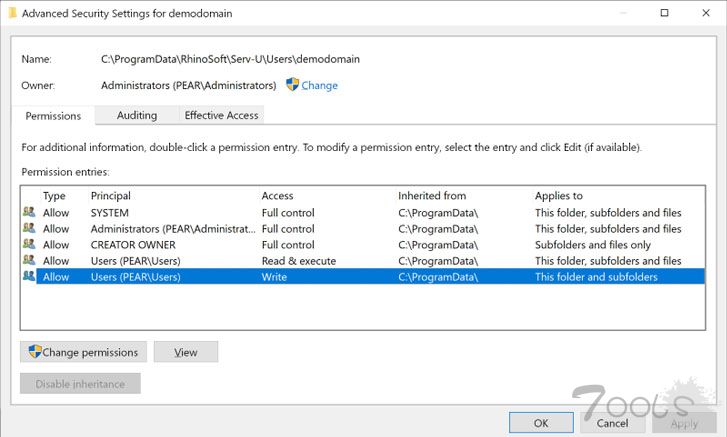

在Orion Platform中也发现的第二个漏洞与不安全的方式有关,后端数据库的凭据(名为“ SOLARWINDS_ORION”)存储在配置文件中,导致本地的非特权用户完全控制数据库,从而窃取了信息。信息,甚至添加要在SolarWinds Orion产品中使用的新管理员级别用户。 最后,用于Windows的SolarWinds Serv-U FTP服务器15.2.1的缺陷可能使任何可以本地登录或通过远程桌面登录系统的攻击者都可以删除一个文件,该文件定义了对C:\具有完全访问权限的新管理员用户驱动器,然后可以通过该用户通过FTP登录并读取或替换驱动器上的任何文件来利用该驱动器。

美国农业部以使用新的SolarWinds缺陷为目标

关于SolarWinds产品三个漏洞的新闻发布之前,有报道称,据称中国威胁者利用了该公司软件中一个以前未记录的漏洞,闯入了美国农业部内部的联邦薪资机构国家金融中心。 据路透社报道,据说该缺陷与那些被怀疑的俄罗斯威胁人员滥用以破坏SolarWinds Orion软件的缺陷不同,SolarWinds Orion软件随后被分发给多达18,000个客户。 微软在12月下旬表示,第二个黑客团体可能一直在滥用IT基础架构提供商的Orion软件,以利用Orion API中的身份验证绕过漏洞执行任意命令,从而在目标系统上放置一个称为Supernova的持久后门。 SolarWinds于2020年12月26日发布了一个补丁程序来解决该漏洞。上周,美国网络安全和基础设施局(CISA)代理总监Brandon Wales说,将近30%的私营部门和政府机构与入侵活动有关与SolarWinds没有直接关系,这意味着攻击者使用了多种方式来破坏目标环境。 尽管在双重间谍活动方面存在重叠,但这些活动又表明高级持续威胁(APT)团体越来越关注软件供应链,以此作为打击企业和政府机构等高价值目标的渠道。 诸如SolarWinds或Microsoft之类的软件的信任和普遍存在使它们成为攻击者的有利可图的目标,因此强调了组织必须警惕依赖第三方工具来管理其平台和服务而引起的潜在危险。

Orion和Serv-U FTP中的两套漏洞分别于2020年12月30日和2021年1月4日披露给SolarWinds,随后公司在1月22日和1月25日解决了该问题。强烈建议用户安装最新版本的Orion Platform和Serv-U FTP(15.2.2修补程序1),以减轻与该缺陷相关的风险。 Trustwave表示,计划于2月9日下周发布概念验证(PoC)代码。

完全控制Orion

Trustwave发现的漏洞中的主要漏洞包括对Microsoft消息队列(MSMQ)的不当使用,该消息被SolarWinds Orion Collector服务大量使用,从而允许未经身份验证的用户通过TCP端口1801将消息发送到此类队列,并最终通过链接将其获得RCE在处理传入消息的代码中还有另一个不安全的反序列化问题。 信托研究员Martin Rakhmanov说:“鉴于消息处理代码作为配置为使用LocalSystem帐户的Windows服务运行,因此我们可以完全控制底层操作系统。” SolarWinds(Orion Platform 2020.2.4)发布的补丁通过对到达的消息执行数字签名验证步骤来解决该错误,以确保未签名的消息不会得到进一步处理,但是Rakhmanov警告说,MSMQ仍未经身份验证,并允许任何人发送讯息。

在Orion Platform中也发现的第二个漏洞与不安全的方式有关,后端数据库的凭据(名为“ SOLARWINDS_ORION”)存储在配置文件中,导致本地的非特权用户完全控制数据库,从而窃取了信息。信息,甚至添加要在SolarWinds Orion产品中使用的新管理员级别用户。 最后,用于Windows的SolarWinds Serv-U FTP服务器15.2.1的缺陷可能使任何可以本地登录或通过远程桌面登录系统的攻击者都可以删除一个文件,该文件定义了对C:\具有完全访问权限的新管理员用户驱动器,然后可以通过该用户通过FTP登录并读取或替换驱动器上的任何文件来利用该驱动器。

美国农业部以使用新的SolarWinds缺陷为目标

关于SolarWinds产品三个漏洞的新闻发布之前,有报道称,据称中国威胁者利用了该公司软件中一个以前未记录的漏洞,闯入了美国农业部内部的联邦薪资机构国家金融中心。 据路透社报道,据说该缺陷与那些被怀疑的俄罗斯威胁人员滥用以破坏SolarWinds Orion软件的缺陷不同,SolarWinds Orion软件随后被分发给多达18,000个客户。 微软在12月下旬表示,第二个黑客团体可能一直在滥用IT基础架构提供商的Orion软件,以利用Orion API中的身份验证绕过漏洞执行任意命令,从而在目标系统上放置一个称为Supernova的持久后门。 SolarWinds于2020年12月26日发布了一个补丁程序来解决该漏洞。上周,美国网络安全和基础设施局(CISA)代理总监Brandon Wales说,将近30%的私营部门和政府机构与入侵活动有关与SolarWinds没有直接关系,这意味着攻击者使用了多种方式来破坏目标环境。 尽管在双重间谍活动方面存在重叠,但这些活动又表明高级持续威胁(APT)团体越来越关注软件供应链,以此作为打击企业和政府机构等高价值目标的渠道。 诸如SolarWinds或Microsoft之类的软件的信任和普遍存在使它们成为攻击者的有利可图的目标,因此强调了组织必须警惕依赖第三方工具来管理其平台和服务而引起的潜在危险。

评论3次

怎么才能拥有????

2月9日,值得期待

他这套管理xi统相对来说国内用户比较少!