高招!僵屍网络把备用控制服务器的IP嵌入区块链交易中

Akamai在去年侦测到某挖矿恶意程序变种出现一个比特币钱包的位址,仔细钻研後发现,原来黑客把备份C&C(C2)服务器的IP位址藏匿在比特币区块链的交易中,使其无法被侦测或封锁。

Akamai在去年侦测到某挖矿恶意程序变种出现一个比特币钱包的位址,仔细钻研後发现,原来黑客把备份C&C(C2)服务器的IP位址藏匿在比特币区块链的交易中,使其无法被侦测或封锁。

信息安全业者,首先黑客将备用的命令暨控制(Command and Control,C&C)服务器位址藏匿在比特币区块链的交易中,而让它更难被侦测或封锁。

这是发生在Akamai客户身上的实际案例,此一殭屍恶意程序先是开采了一个远端程序攻击漏洞,以下载及执行恶意的Shell Script,估计黑客在最近的3年内已藉由此一挖矿殭屍网络,在门罗币的多个公开矿池中获利超过3万美元,该恶意程序兼具关闭安全功能、移除竞争对手的感染、下载、常驻与挖矿功能。

Akamai解释,通常这类的恶意程序都具备常驻及更新功能,透过网域及静态的IP位址来更新恶意程序版本或进行重新感染,只是一旦被逮到,相关的网域或IP位址就会被扣押,就算黑客多半会准备备份机构,让恶意程序转向与备份C&C服务器通讯,但大规模的协调破获行动也会一并扫荡这些备份机制。

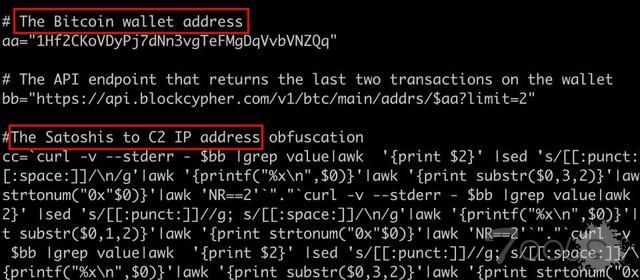

不过,Akamai在去年侦测到该恶意程序变种出现一个比特币钱包的位址,仔细钻研後发现,原来黑客把备份C&C服务器的IP位址藏匿在比特币区块链的交易中,使其无法被侦测或封锁。

分析显示,黑客把备份C&C服务器的IP位址存放在特定钱包最近两次比特币交易中,这两次的交易都是以比特币的最小单位Satoshi进行,以减轻成本,1个Satoshi等於0.00000001 BTC,约莫是0.0004美元。恶意程序可解码这两次交易的Satoshi值,以iThome的IP位址220.130.119.130为例,最近一次交易的Satoshi值负责转换成119.130,最近第二次交易的Satoshi值则可转换成220.130,於是便可得出220.130.119.130。

黑客选用了可能是作为洗钱之用的公开加密货币钱包,该钱包的流动率很高,因而可遮掩黑客的意图。

不过,研究人员指出,要摧毁黑客的此一作法并不难,因为黑客并未控制该钱包,而且只利用该钱包最近两次的交易,因此只要频繁地送出小额的Satoshi交易至该钱包,就能阻断恶意程序取得备份C&C服务器IP位址的能力。

尽管Akamai预期此一手法将会被其它黑客效法,但研究显示目前该手法尚未成熟,还有许多尚待改善之处,只是拒绝透露细节以免成为黑客的帮凶。

评论2次

对呀怎么确定最近的两次交易来隐藏地址。

这说法真是很高明,但怎么确定是以最近的两次交易来隐藏地址的呢