Windows用户需要立即修补63个新的缺陷(包括0day)

据报道,Windows被曝63个安全漏洞,其中的CVE-2018-8589已被多个APT组织在野利用。用户需尽快更新安全补丁,降低大量漏洞带来的安全危害。

这周二是个打补丁的周二,是Windows操作系统和其他微软产品的另一轮安全更新的时间。

本月Windows用户和系统管理员需要立即处理总共63个安全漏洞,其中12个被评为严重漏洞,49个重要,1个中等,1个严重程度低。

这个技术巨头本月修补的两个漏洞在发布时被公开列出,据报道,一个漏洞被多个网络犯罪团体在野大肆利用。

网络罪犯利用0day

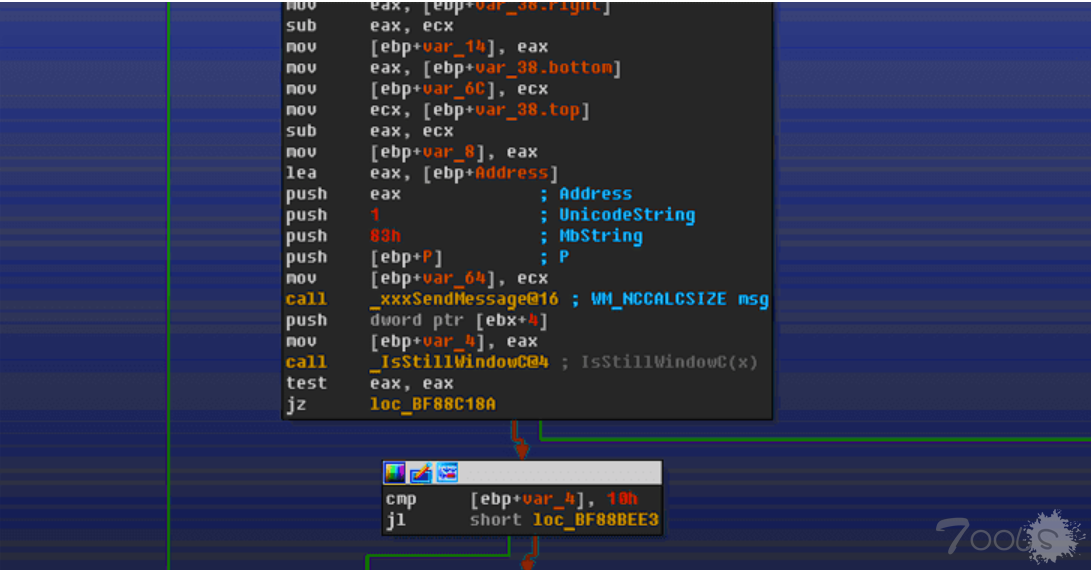

卡巴斯基实验室的安全研究人员首次发现并报告了CVE-2018-8589 0day,该漏洞由多个APT组织在野利用。

该漏洞存在于Win32k组件(win32k.sys)中,如果成功利用该漏洞,可能允许恶意程序在内核模式下执行任意代码,并在受影响的Windows 7,Server 2008或Server 2008 R2上提升其权限以控制它。

“漏洞利用是由恶意软件安装程序的第一阶段执行的,目的是为了获得持久性对受害者系统的必要特权。到目前为止,我们已经检测到使用此漏洞的攻击次数非常有限,”卡巴斯基研究员说。

两个公开披露的0day

另外两个公开的零日漏洞未被列为主动攻击,它们存在于Windows高级本地过程调用(ALPC)服务和Microsoft的BitLocker安全功能中。与ALPC相关的缺陷(跟踪为CVE-2018-8584)是一个特权升级漏洞,可以通过运行经特殊设计的应用程序来在本地系统的安全上下文中执行任意代码并控制受影响的系统来利用该漏洞。高级本地过程调用(ALPC)有助于在用户模式下的一个或多个进程之间进行高速和安全的数据传输。

当Windows不正确地暂停BitLocker设备加密时,存在 第二个公开披露的漏洞(跟踪为CVE-2018-8566),这可能允许对断电系统进行物理访问的攻击者绕过安全性并获得对加密数据的访问。

BitLocker本月早些时候成为头条新闻中的一个单独问题,由于其默认加密偏好和自加密SSD上的加密错误,可能会暴露Windows用户加密数据。

微软没有完全解决这个问题; 相反,该公司只是提供了如何手动更改BitLocker默认加密选择的指南。

2018年11月补丁周二:关键和重要缺陷

在12个关键问题中,由于脚本引擎处理Microsoft Edge Internet浏览器内存中对象的方式,Chakra脚本引擎中存在8个内存损坏漏洞。

所有8个漏洞都可能被利用来破坏内存,允许攻击者在当前用户的上下文中执行代码。要利用这些漏洞,攻击者需要做的就是欺骗受害者在Microsoft Edge上打开一个特制的网站。

其余三个漏洞是Windows部署服务TFTP服务器,Microsoft图形组件和VBScript引擎中的远程代码执行错误。所有这些缺陷都归因于受影响的软件处理内存中对象的方式。

最后一个严重漏洞也是Microsoft Dynamics 365(本地)版本8中的远程代码执行缺陷。当服务器无法正确清理对受影响的Dynamics服务器的Web请求时,存在缺陷。

如果成功利用此漏洞,则该漏洞可能允许经过身份验证的攻击者通过向易受攻击的Dynamics服务器发送特制请求来在SQL服务帐户的上下文中运行任意代码。

本月的安全更新还涵盖了Windows,PowerShell,MS Excel,Outlook,SharePoint,VBScript Engine,Edge,Windows Search服务,Internet Explorer,Azure App Service,Team Foundation Server和Microsoft Dynamics 365中的46个重要漏洞。

用户和系统管理员强烈建议尽快应用上述安全补丁,以防止黑客和网络犯罪分子控制他们的系统。

要安装安全修补程序更新,请转到设置→更新和安全性→Windows Update→检查更新,或者您可以手动安装更新。

评论6次

没poc差评不过可以分析下说不定 整个nday

毕竟是新闻资讯,非技术贴。。哈哈哈哈

怪不得前今天团队里面的表哥们在各种欺负Windows

师傅分享一波exp啊

说好的 0day那?

怪不得前今天团队里面的表哥们在各种欺负Windows

没poc差评 不过可以分析下说不定 整个nday

说好的 0day那?